buuctf-misc 菜刀666

- 2020 年 10 月 23 日

- 筆記

- BUUCTF-misc

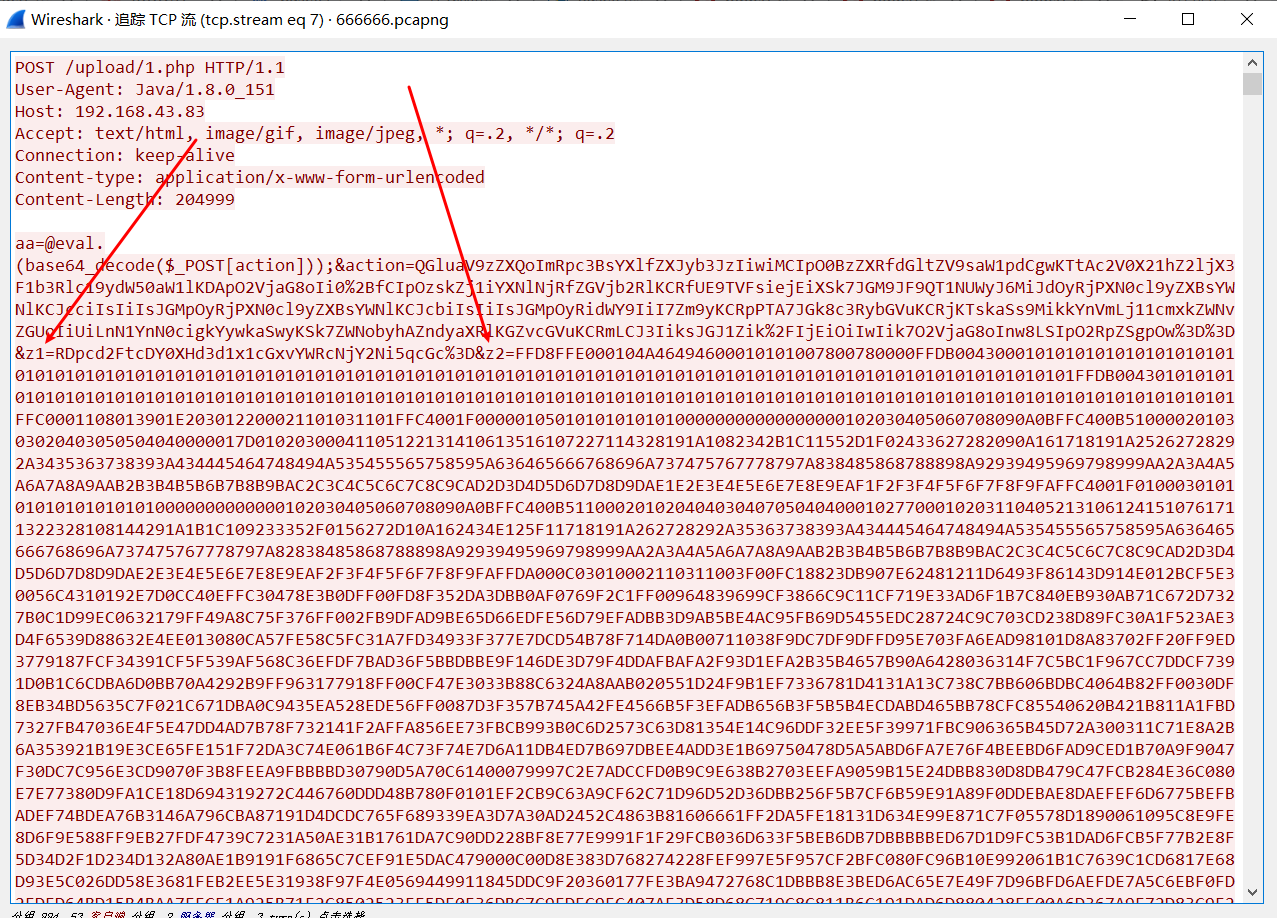

解壓出一個666666.pcapng的文件,我們拖進wireshark

因為是菜刀嗎?一般都是post連接,於是我們過濾post數據

http.request.method==POST

然後分析流量,當我們分析到流7時,發現了base64編碼,解碼一看是上傳的圖片的地址

z1的值拿去解碼得到

後面跟了個z2是以十六進位就行存儲

將z2的值放在hxd中,然後保存為flag.jpg

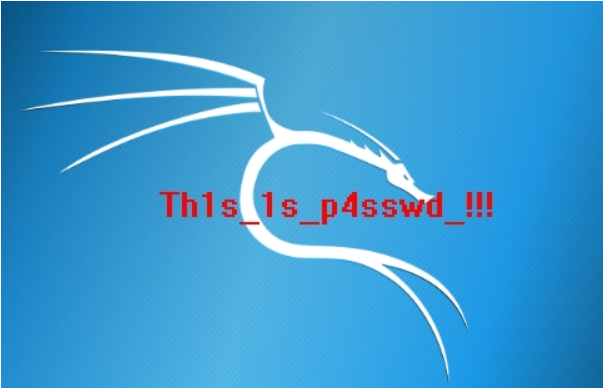

然後我們就發現出來一張照片

圖片中說是密碼,難道還有讓我們解密的東西?然後我們繼續流量分析,再分析到流9時,發現一個flag.txt的文件

於是我們使用formostlrb分離出來一個壓縮包,需要密碼,難道這就是壓縮包的密碼,然後輸入密碼,打開了文件,

然後獲得了flag

flag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}