分享一則Linux系統郵件提示 /usr/local/lib/libprocesshider.so > /etc/ld.so.preload 的中病毒解決方法

系統環境:CentOS Linux release 7.6.1810 (AltArch)

CPU架構:ARM

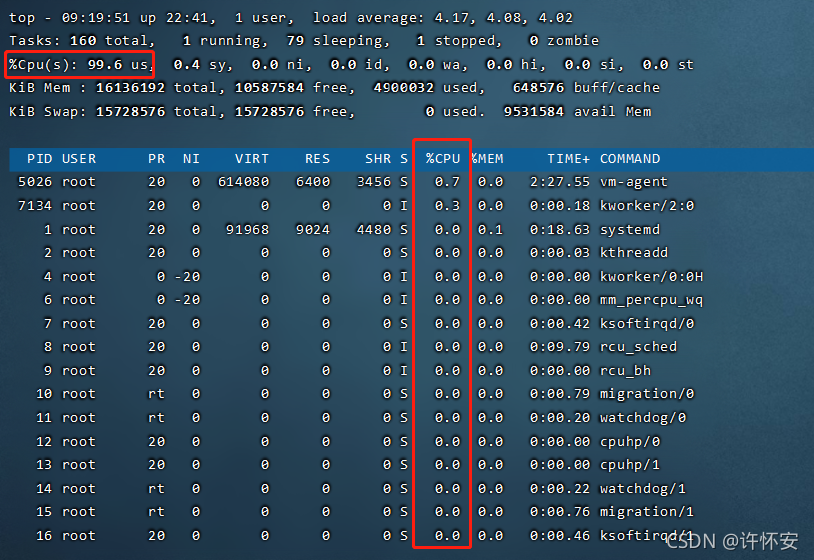

最近發現生產服務器CPU佔用過高但是查看進程卻沒有任何過高的進程,最高也才是1點多,而且系統經常收到root用戶發送的郵件

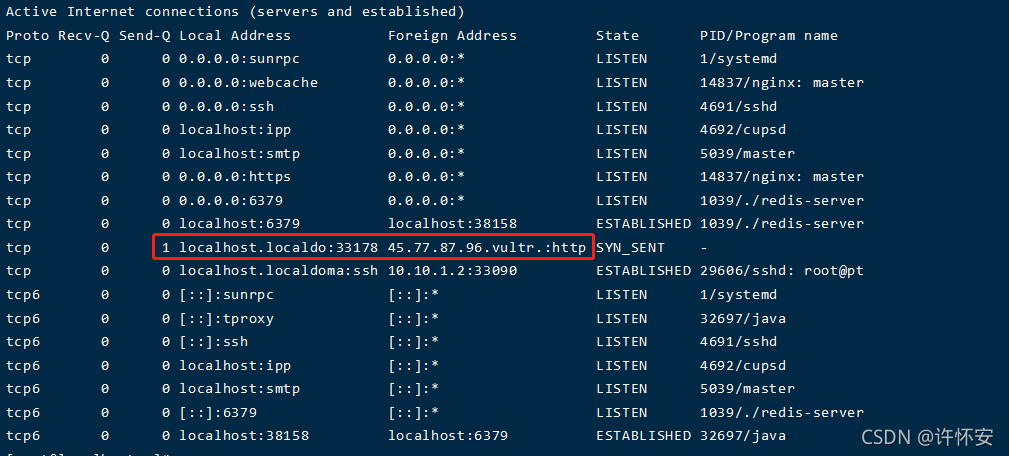

所以有理由是懷疑中了挖礦病毒,查看網絡連接信息(命令:netstat -napt)後發現一條疑似礦池的連接記錄

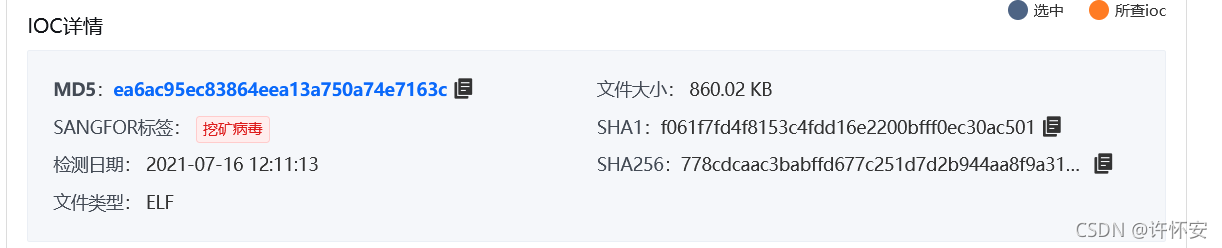

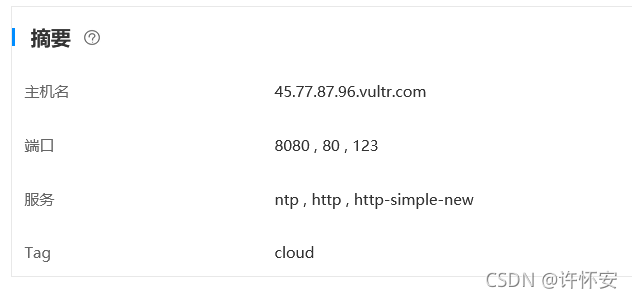

然後去查找這個IP地址發現是M國的一個地址,去到某服安全中心查看這個IP果然是礦池地址無疑

顯示結果跟網絡連接中的信息是一樣的,這下確定無疑了

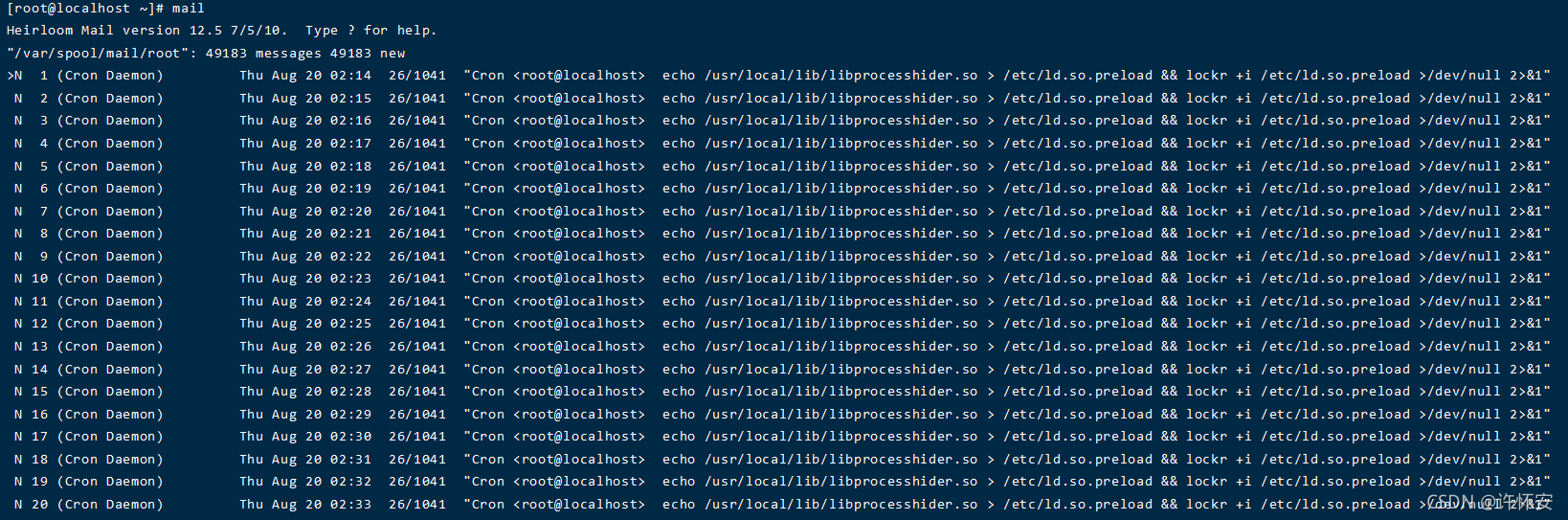

首先根據root用戶發送給系統的郵件內容的路徑去查看文件,

發現內容是/usr/local/lib/libprocesshider.so,是linux系統的一個鏈接庫,在這個文件裏面寫下的地址系統在運行程序時會自動去這些個目錄裏面找需要的動態庫文件,先刪除試一下

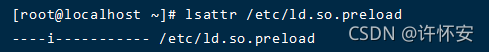

發現無法刪除,查找資料後得知Linux系統還有一個叫文件鎖定保護的命令,具體參數如下:

使用chattr命令解除鎖定然後刪除

然後再對/usr/local/lib/libprocesshider.so進行操作,直接一步到位,解除鎖定,然後刪除

執行成功,繼續下一步,查看定時任務,並清理,查詢cron.d、cron.hourly、crontab目錄或文件的異常

查看/etc/crontab文件內容,/etc/crontab是linux系統定時任務配置文件所在,用vim編輯器刪除最後3行,最後3行就是病毒鏈接所在,還是一樣,不管有沒有,先解除鎖定,再修改

查看定時任務並修改

回顯提示crontab: error renaming /var/spool/cron/#tmp.localhost.localdomain.XXXXPL0tU3 to /var/spool/cron/root

rename: 不允許的操作

crontab: edits left in /tmp/crontab.IFed5j,說明/var/spool/cron/root,/tmp/crontab.IFed5j這兩個目錄文件都有問題,跟定時任務是相關聯的,先清除這幾個文件,防止上鎖,先解鎖,再刪除

進入到/tmp目錄下查看是否還有其他的緩存文件,如果有,一併刪除(crontab -e所產生)

# 服務清理及自啟動清理,查看/etc/rc.d/init.d/目錄,/etc/rc.d/rc.local文件,/lib/systemd/system文件

cd /etc/rc.d/init.d/ #無異常

cat /etc/rc.d/rc.local #無異常

cd /lib/systemd/system #發現異常服務文件

刪除服務

查看系統hosts解析文件有無異常,如有異常用vim編輯器修改

清理各目錄下的病毒文件

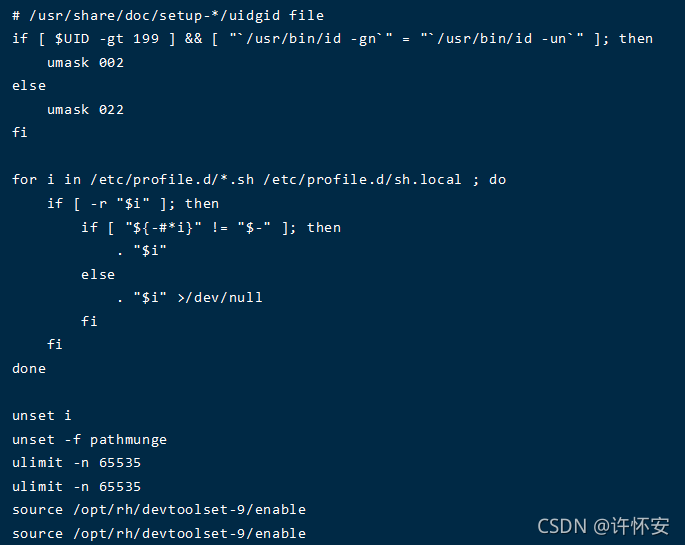

查看/etc/profile文件

回顯顯示最後4行文件有問題,用vim刪除

發現目錄/etc/profile.d/下出現異常文件:php.sh、supervisor.sh

查看內容

查看supervisor.sh顯示/etc/.supervisor/supervisord.conf

刪除刪除php.sh,supervisor.sh,/etc/.supervisor/supervisord.conf

最後刪除/etc/.sh /usr/bin/.sh

最後清除郵件並重啟

開機後查看網絡連接信息發現剛開始的那條IP已經沒有了,說明殘留的病毒文件已經清理完成

為了再次防止這個礦池來搞事情,最好在出口區域的安全設備的對該地址及域名相關進行封禁

————本文為原創,轉載請稟明出處