【網絡安全】HTTPS為什麼比較安全

- 2019 年 11 月 4 日

- 筆記

HTTP和HTTPS簡介

1. HTTP協議為什麼是不安全的

http協議屬於明文傳輸協議,交互過程以及數據傳輸都沒有進行加密,通信雙方也沒有進行任何認證,通信過程非常容易遭遇劫持、監聽、篡改,嚴重情況下,會造成惡意的流量劫持等問題,甚至造成個人隱私泄露(比如銀行卡卡號和密碼泄露)等嚴重的安全問題。

可以把http通信比喻成寄送信件一樣,A給B寄信,信件在寄送過程中,會經過很多的郵遞員之手,他們可以拆開信讀取裏面的內容(因為http是明文傳輸的)。A的信件裏面的任何內容(包括各類賬號和密碼)都會被輕易竊取。除此之外,郵遞員們還可以偽造或者修改信件的內容,導致B接收到的信件內容是假的。

比如常見的,在http通信過程中,「中間人」將廣告鏈接嵌入到服務器發給用戶的http報文里,導致用戶界面出現很多不良鏈接; 或者是修改用戶的請求頭URL,導致用戶的請求被劫持到另外一個網站,用戶的請求永遠到不了真正的服務器。這些都會導致用戶得不到正確的服務,甚至是損失慘重。

2. HTTPS如何保證安全

我們都知道HTTPS是安全的HTTP,那麼HTTPS是如何保證通信過程的安全的呢?

如果服務器給客戶端的消息是密文的,只有服務器和客戶端才能讀懂,就可以保證數據的保密性。同時,在交換數據之前,驗證一下對方的合法身份,就可以保證通信雙方的安全。(和我們平時開發中RSA加簽驗簽,加密解密的過程比較像)。HTTPS就是利用了類似的原理來保證通信的安全性。下面我們來看下具體的實現流程。

SSL協議

HTTPS實現安全通信的基礎是SSL協議。

SSL:(Secure Socket Layer,安全套接字層),為Netscape所研發,用以保障在Internet上數據傳輸之安全,利用數據加密(Encryption)技術,可確保數據在網絡上之傳輸過程中不會被截取。當前版本為3.0。它已被廣泛地用於Web瀏覽器與服務器之間的身份認證和加密數據傳輸。

SSL協議位於TCP/IP協議與各種應用層協議之間,為數據通訊提供安全支持。SSL協議可分為兩層: SSL記錄協議(SSL Record Protocol):它建立在可靠的傳輸協議(如TCP)之上,為高層協議提供數據封裝、壓縮、加密等基本功能的支持。 SSL握手協議(SSL Handshake Protocol):它建立在SSL記錄協議之上,用於在實際的數據傳輸開始前,通訊雙方進行身份認證、協商加密算法、交換加密密鑰等。

SSL協議的主要功能

- 認證用戶和服務器,確保數據發送到正確的客戶機和服務器;

- 加密數據以防止數據中途被竊取;

- 維護數據的完整性,確保數據在傳輸過程中不被改變。

下面我們就具體來看看SSL協議是怎麼來實現上面三個功能的。

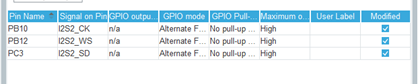

SSL協議加密數據的原理

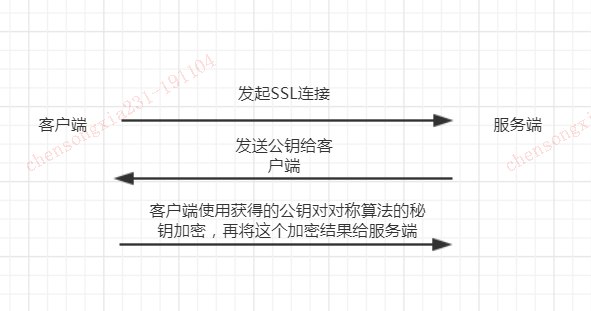

上面提到SSL協議會把通信的報文進行加密,那麼服務器把數據加密後,客戶端如何讀懂這些數據呢?服務器必須要把加密的密鑰(SSL中報文加密使用了對稱加密技術,比如DES,3DES,AES等)告訴客戶端,客戶端才能利用對稱密鑰解開密文的內容。但是,服務器如果將這個對稱密鑰以明文的方式給客戶端,還是會被中間人截獲,中間人也會知道對稱密鑰,依然無法保證通信的保密性。但是,如果服務器以密文的方式將對稱密鑰發給客戶端,客戶端又如何解開這個密文,得到其中的對稱密鑰呢?下面請看SSL的騷操作。

用戶和服務器的認證流程

- 中間人劫持

上面的加密流程似乎很完美,也的確能將報文加密傳輸,但是這種方式還是不能抵禦"中間人接觸"。三次握手或者客戶端發起HTTP請求過程中,客戶端的請求被中間人劫持,那麼中間人就可以偽裝成「假冒客戶端」和服務器通信:

中間人在收到服務器發送給客戶端的公鑰(這裡是「正確的公鑰」)後,並沒有發給客戶端,而是中間人將自己的公鑰(這裡中間人也會有一對公鑰和私鑰,這裡稱呼為「偽造公鑰」)發給客戶端。之後,客戶端把對稱密鑰用這個「偽造公鑰」加密後,發送過程中經過了中間人,中間人就可以用自己的私鑰解密數據並拿到對稱密鑰,此時中間人再把對稱密鑰用「正確的公鑰」加密發回給服務器。此時,客戶端、中間人、服務器都擁有了一樣的對稱密鑰,後續客戶端和服務器的所有加密數據,中間人都可以通過對稱密鑰解密出來。

為了解決此問題,我們引入了數字證書的概念。服務器首先生成公私鑰,將公鑰提供給相關機構(CA),CA將公鑰放入數字證書並將數字證書頒佈給服務器,此時服務器就不是簡單的把公鑰給客戶端,而是給客戶端一個數字證書,數字證書中加入了一些數字簽名的機制,保證了數字證書一定是服務器給客戶端的。中間人發送的偽造證書,不能夠獲得CA的認證,此時,客戶端和服務器就知道通信被劫持了。

- CA證書簡介

數字證書就是通過數字簽名實現的數字化的證書,證書頒發時會包括證書的內容和證書的簽名。我們驗證證書是否被篡改的方法是:通過對證書的內容加簽名,然後將獲得的簽名和隨證書一同發佈的簽名做對比,如果兩者一致那麼證書沒有被篡改。

數字證書也有很多的簽發機構,不同的簽發機構簽發的證書,用途也是不一樣的,比如iOS開發中,使用到的ipa文件簽名證書,需要到蘋果申請。而在Web訪問中為了防止Web內容在網絡中安全傳輸,需要用到的SSL證書則需要向幾家公認的機構簽發。這些簽發機構統稱為CA(Certificate Authority)。

數字證書的一般功能如下:

-

身份授權:確保瀏覽器訪問的網站是經過CA驗證的可信任的網站。

-

分發公鑰:每個數字證書都包含了註冊者生成的公鑰(驗證確保是合法的,非偽造的公鑰)。在SSL握手時會通過certificate消息傳輸給客戶端。

-

驗證證書合法性:客戶端接收到數字證書後,會對證書合法性進行驗證。只有驗證通過後的證書,才能夠進行後續通信過程。

TLS

TLS:(Transport Layer Security,傳輸層安全協議),用於兩個應用程序之間提供保密性和數據完整性。

TLS 1.0是IETF(Internet Engineering Task Force,Internet工程任務組)制定的一種新的協議,它建立在SSL 3.0協議規範之上,是SSL 3.0的後續版本,可以理解為SSL 3.1,它是寫入了 RFC 的。該協議由兩層組成: TLS 記錄協議(TLS Record)和 TLS 握手協議(TLS Handshake)。較低的層為 TLS 記錄協議,位於某個可靠的傳輸協議(例如 TCP)上面。

我們可以簡單地將TLS理解為SSL的加強版本。