[網鼎杯 2020 朱雀組]phpweb-1|反序列化

- 2022 年 8 月 31 日

- 筆記

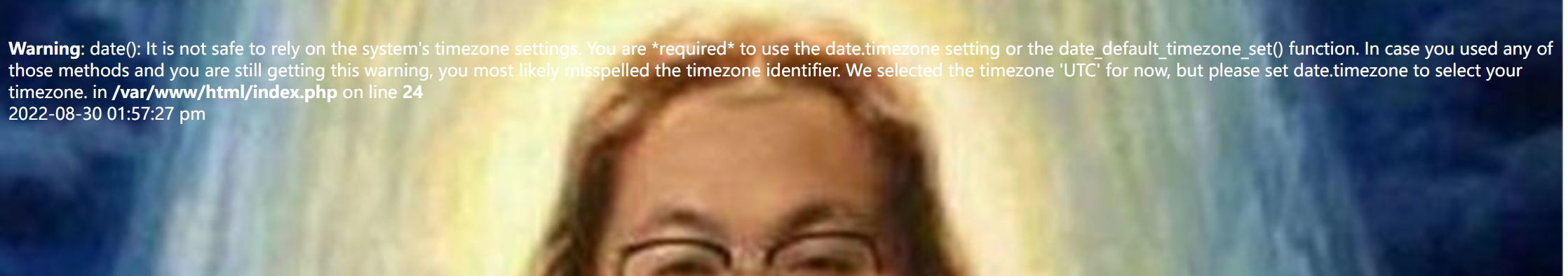

1、打開介面之後介面一直在刷新,檢查源程式碼也未發現提示資訊,但是在檢查中發現了兩個隱藏的屬性:func和p,抓包進行查看 …

Continue Reading

1、打開介面之後介面一直在刷新,檢查源程式碼也未發現提示資訊,但是在檢查中發現了兩個隱藏的屬性:func和p,抓包進行查看 …

Continue Reading

考點:JWT身份偽造、python pickle反序列化、邏輯漏洞 1、打開之後首頁介面直接看到了提示資訊,資訊如下: …

Continue Reading

1、打開之後很明顯的提示flask框架,但是未提供參數,在源程式碼中發現了一個git地址,打開之後也是沒有啥用,結果如下: …

Continue Reading

1、打開之後只有一個留言頁面,很自然的就想到了二次注入得問題,順帶查看了下源程式碼資訊,並沒有什麼提示,顯示介面如下: 2 …

Continue Reading

1、打開之後只有一個留言頁面,很自然的就想到了二次注入得問題,順帶查看了下源程式碼資訊,並沒有什麼提示,顯示介面如下: 2 …

Continue Reading

主要考察了:源程式碼泄露、變數覆蓋 共展示了三種獲取flag的方式 1、打開題目查看未發現有效資訊,查看源程式碼資訊,發現返 …

Continue Reading

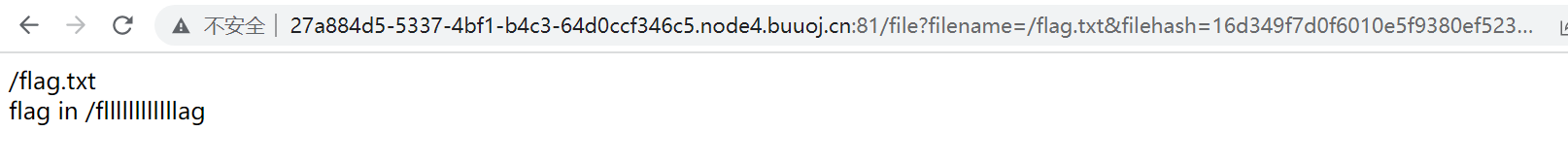

1、打開之後給出了三個連接,分別查看下三個連接內得資訊,結果如下: 2、url中參數包含一個文件名與一串應該是md5得加 …

Continue Reading

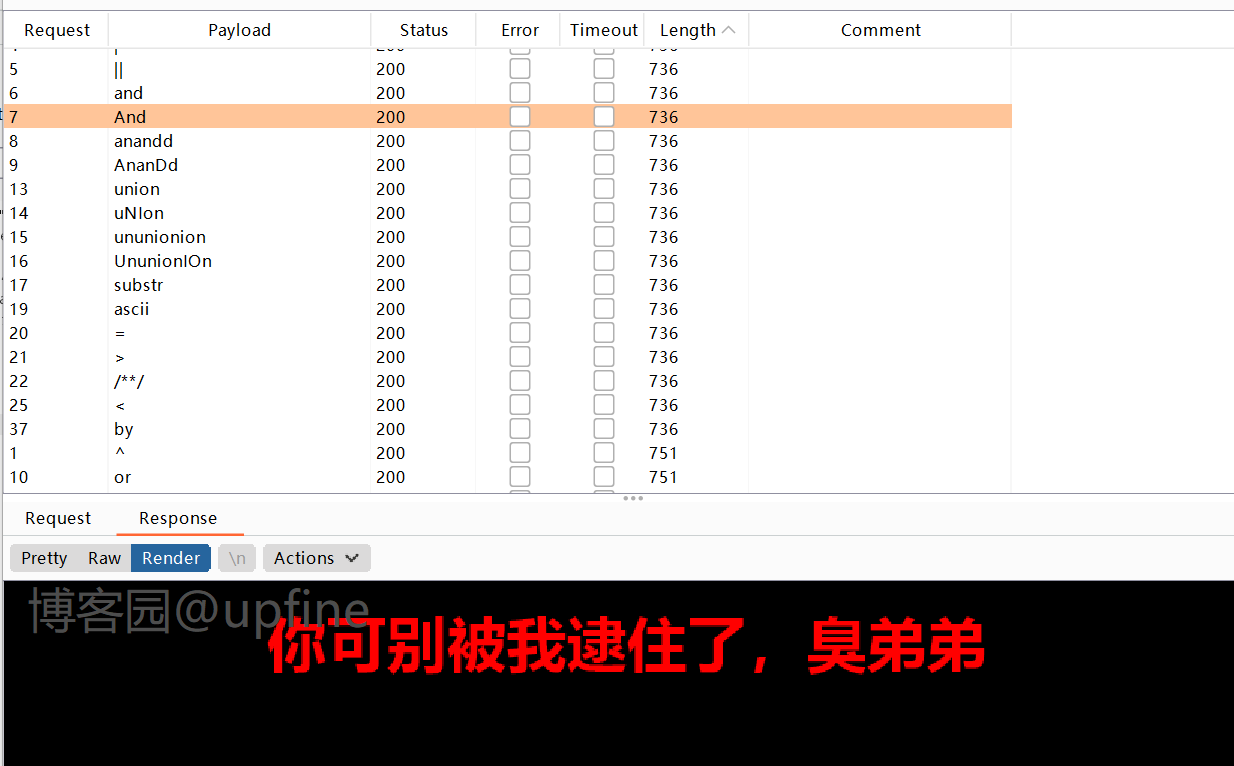

1、打開之後萬能密碼等均被過濾,那就先確定下過濾的內容,採用brup抓包進行爆破,發現對union進行了過濾,因此這裡就 …

Continue Reading

1、打開之後未發現有用的資訊,右鍵檢查源程式碼資訊,發現部分程式碼資訊,結果如下: 2、對程式碼進行分析:$_SERVER& …

Continue Reading

1、打開介面之後在輸入框進行輸入測試,分別輸入1、2、3、』等字元,結果如下: 2、看到bool(false)這裡我想到 …

Continue Reading