Windows SMBv3 CVE-2020-0796漏洞

- 2020 年 3 月 11 日

- 筆記

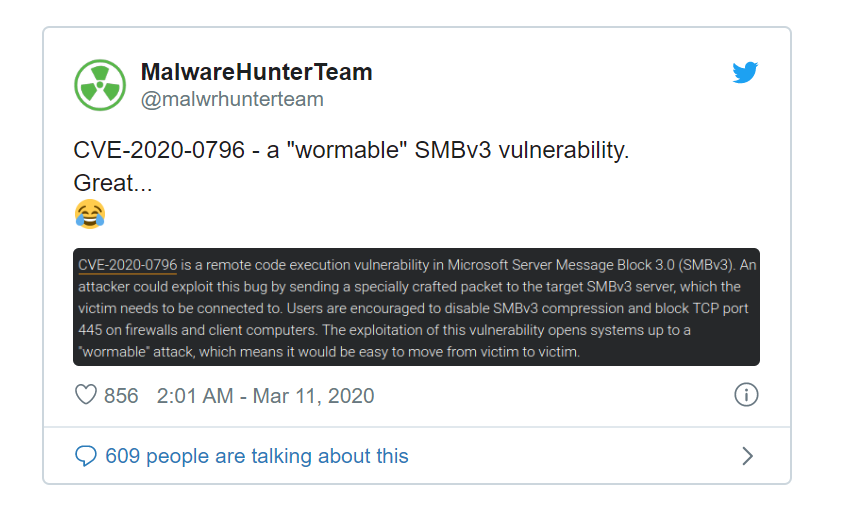

今天,Microsoft不小心泄露了有關新產品的資訊 蠕蟲的 Microsoft伺服器消息塊(SMB)協議中的漏洞(CVE-2020-0796)。

今天,Microsoft不小心泄露了有關安全更新的資訊。 蠕蟲的 Microsoft伺服器消息塊(SMB)協議中的漏洞。

跟蹤為CVE-2020-0796的問題 是伺服器消息塊3.0(SMBv3)網路通訊協議中的遠程預執行程式碼漏洞,IT巨頭將不會在2020年3月修補程式程式星期二解決此問題。

CVE-2020-0796漏洞的技術細節已經公開,但安全公司Cisco Talos和Fortinet在其網站上發布了此問題的描述。

該漏洞是由SMBv3處理惡意製作的壓縮數據包,遠程, 未經認證 攻擊者可能利用此漏洞在應用程式的上下文中執行任意程式碼。

“這表示攻擊企圖利用Microsoft SMB伺服器中的緩衝區溢出漏洞。該漏洞是由於易受攻擊的軟體處理惡意製作的壓縮數據包時發生的錯誤而引起的。遙控器未經認證攻擊者可以利用此漏洞在應用程式的上下文中執行任意程式碼。” 閱讀Fortinet發布的建議。

CVE-2020-0796漏洞影響運行Windows 10版本1903,Windows Server版本1903(伺服器核心安裝),Windows 10版本1909和Windows Server版本1909(伺服器核心安裝)的設備。根據Fortinet,其他Microsoft版本應受到影響。

知識的存在 蠕蟲的 影響SMB協議的缺陷正在警告專家,他們擔心新一輪的 想哭 和類似NotPetya的攻擊。

在等待將解決此問題的安全更新之前,Cisco Talos的專家建議禁用SMBv3壓縮並阻止客戶端電腦和防火牆上的445 TCP埠以緩解此問題。

根據BleepingComputer的說法,儘管Microsoft並未共享禁用SMBv3壓縮的官方方法,但是Foregenix Solutions架構師Niall Newman 在分析了Srv2.sys文件後可以找到可以通過以下方法完成的工作:

1.轉到HKEY_LOCAL_MACHINE System CurrentControlSet Services LanManWorkstation Parameters。2

.創建一個名為DWORD的值

。3.將其值設置為0。”

2020年3月10日更新

“ Microsoft通過Microsoft Server Message Block 3.1.1(SMBv3)協議處理某些請求的方式意識到了遠程執行程式碼漏洞。成功利用此漏洞的攻擊者可以在目標SMB伺服器或SMB客戶端上執行程式碼。” 讀取諮詢由Microsoft發布。

為了利用針對SMB伺服器的漏洞,未經身份驗證的攻擊者可以將特製數據包發送到目標SMBv3伺服器。為了利用針對SMB客戶端的漏洞,未經認證 攻擊者將需要配置惡意的SMBv3伺服器,並誘使用戶連接到該伺服器。”