SSRF漏洞入門篇

- 2021 年 7 月 31 日

- 筆記

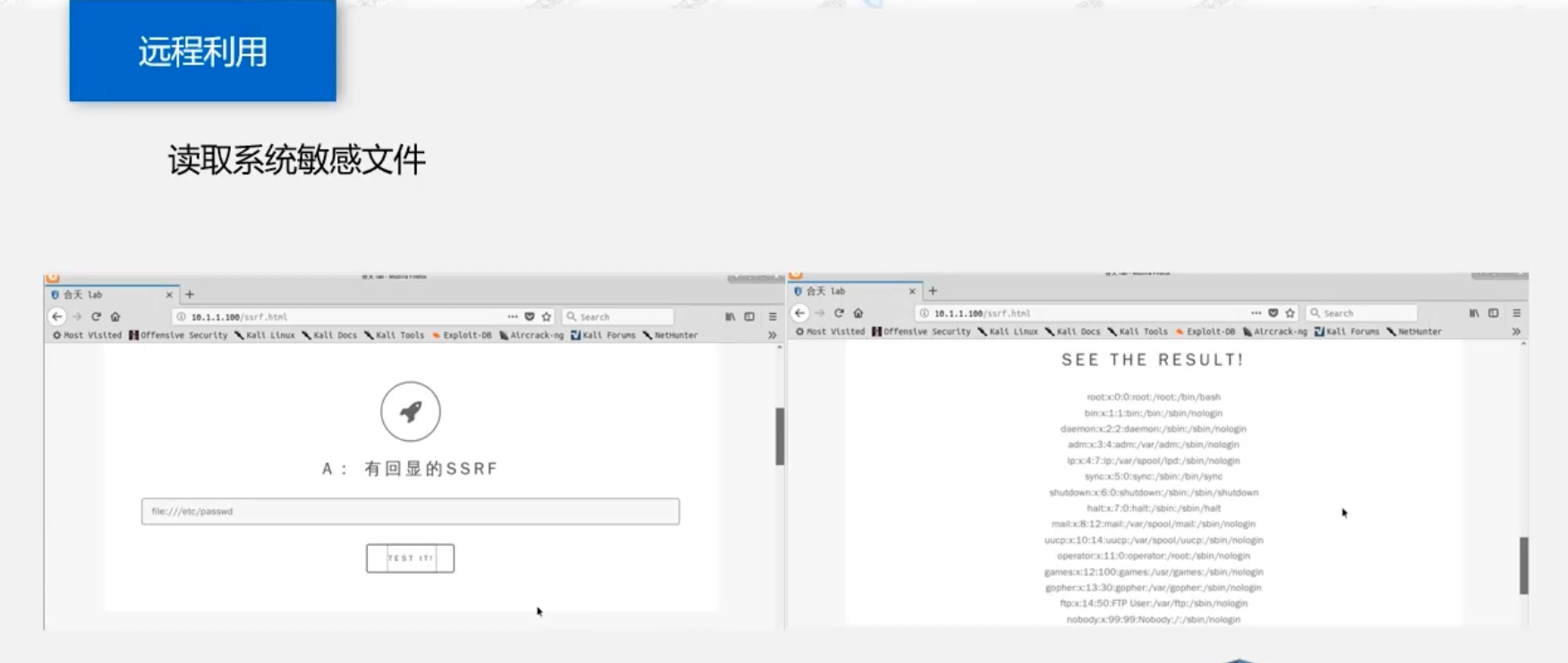

SSRF漏洞,又名服務端請求偽造漏洞。

PHP中下列函數使用不當會導致SSRF:

file_get_contents()、fsockopen()、curl_exec()函數(源碼審計的時候注意點兒):

主要講解一下兩個函數(

1.

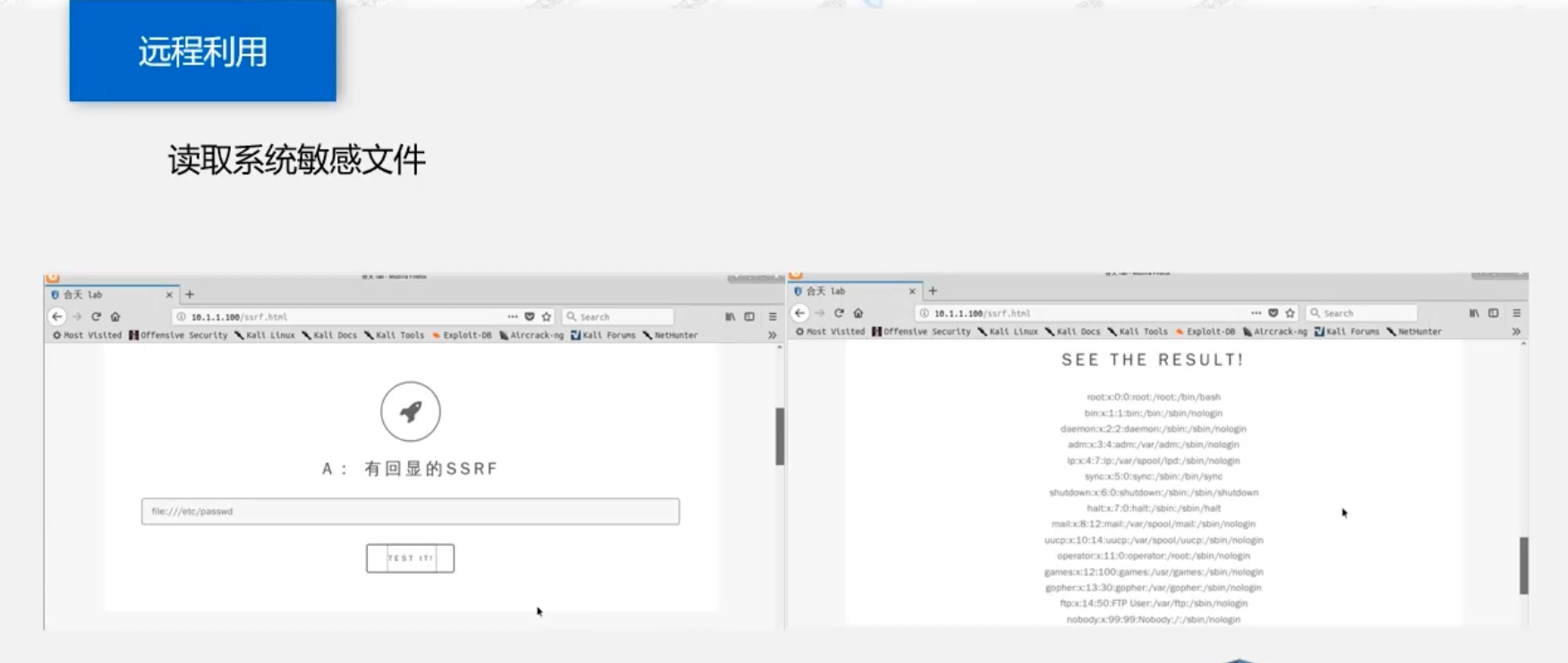

file_get_contents() 把整個文件讀入一個字元串中。當讀取的文件是內網文件時,便會發生危險(它同時也是文件包含漏洞的敏感函數)

2.

先拿個例子介紹一下curl_exec()……QWQ

<?php

// 創建一個cURL資源

$ch = curl_init();

// 設置URL和相應的選項

curl_setopt($ch, CURLOPT_URL, "//www.w3cschool.cc/");

curl_setopt($ch, CURLOPT_HEADER, 0);

// 抓取URL並把它傳遞給瀏覽器

curl_exec($ch);

// 關閉cURL資源,並且釋放系統資源

curl_close($ch);

?>

說白了,這個函數的作用就是獲取一個網頁

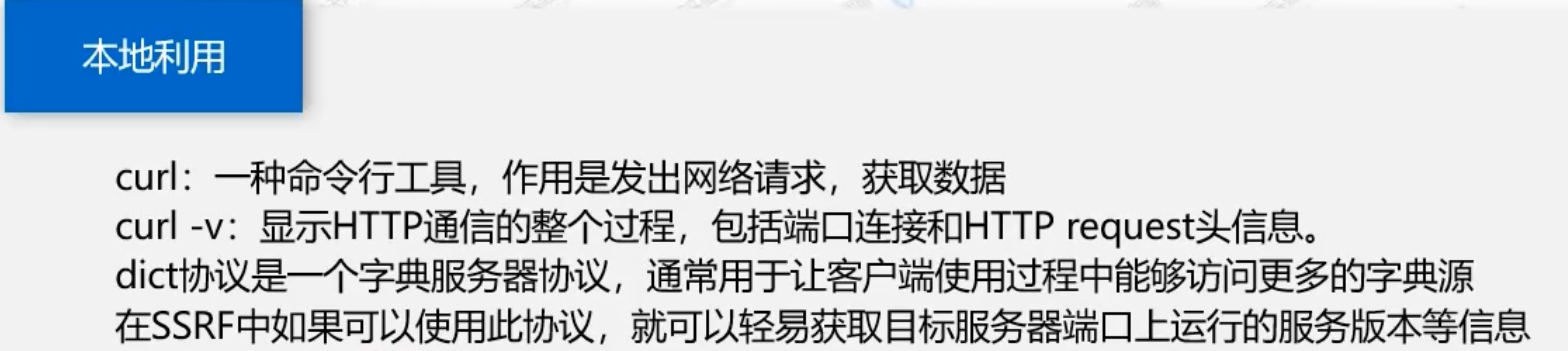

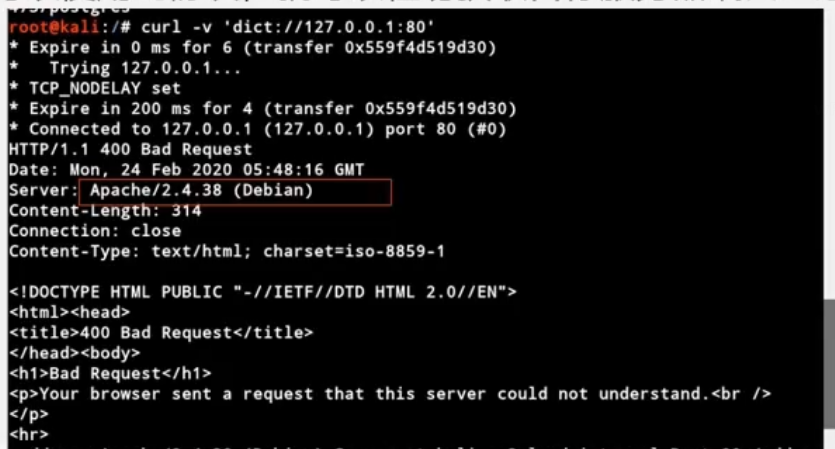

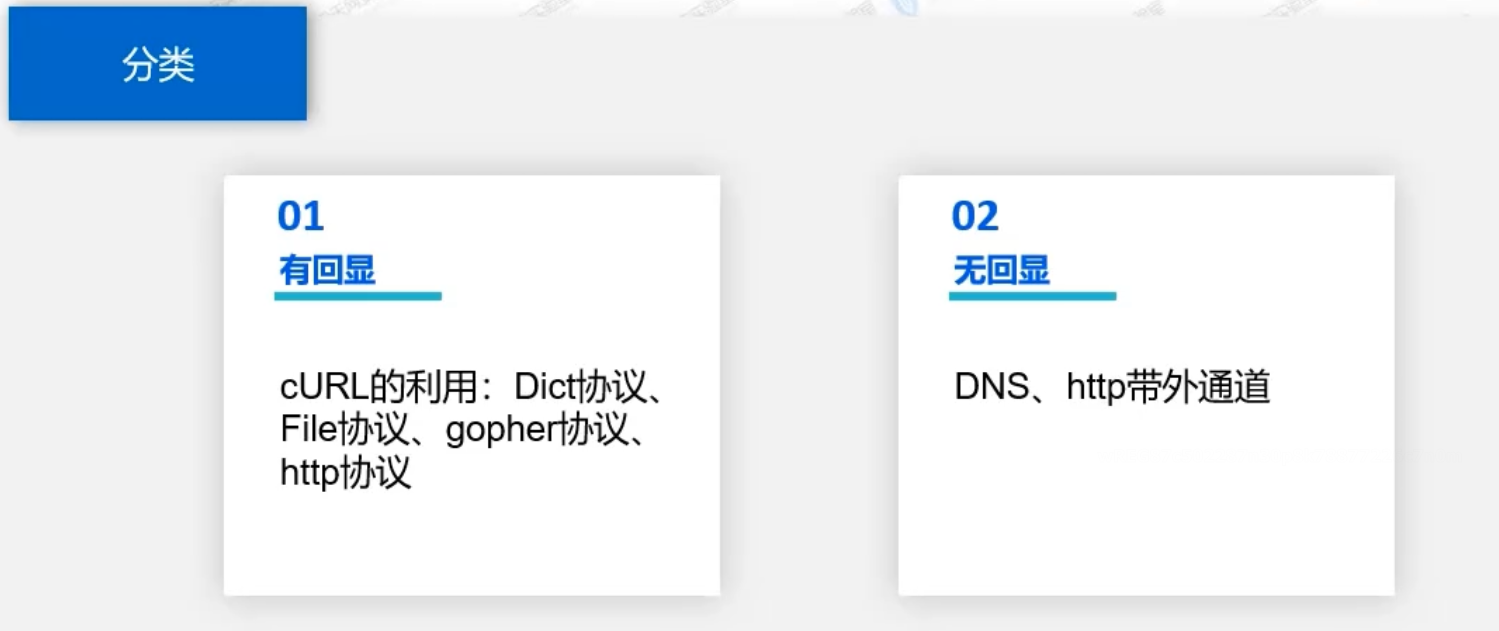

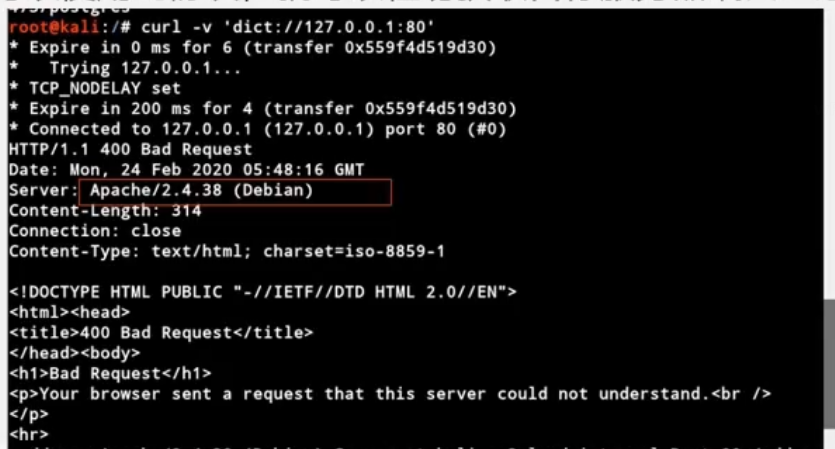

記住這個函數,這個函數的利用方式一般靠gopher,file,dict三種協議