Jmeter beanshell編程實例

1、引言

BeanShell是一種小型的,免費的,可嵌入的符合Java語法規範的源程式碼解釋器,具有對象腳本語言特性。

在Jmeter實踐中,由於BeanShell組件較高的自由度,通常被用來處理較為複雜,其它組件難以處理的問題 – 干臟活累活。而使用BeanShell組件自然需要一定的程式碼基礎,最好是java編程基礎。

Jmeter5.0提供的BeanShell組件包括:

- 取樣器 – BeanShell取樣器

- 前置處理器 – BeanShell前置處理器

- 後置處理器 – BeanShell後置處理器

- 斷言 – BeanShell斷言

- 定時器 – BeanShell定時器

- 監聽器 – BeanShell監聽器

下面我們通過一個典型的應用實例來講解BeanShell在一次性能測試中的具體應用方法。

2、需求

現在我們有這樣一個介面做為壓測對象:

其使用HTTP協議進行交互,使用RSA加密演算法進行加密傳輸,然後進行密文報文回饋。

其請求報文體基礎格式為JSON,如下所示:

{

"format":"json",

"message":{

"head":{

"branchCode":"2110",

"channel":"BESK",

"timeStamp":"20180827105901487",

"transCode":"billQuery",

"transFlag":"01",

"transSeqNum":"BP180827105846210047"

},

"info":{

"epayCode":"VC-PAY2018080265602",

"input1":"123456",

"merchantId":"103881104410001",

"traceNo":"VC180827105846813462",

"userId":"1637206339848118"

}

}

}

我們無法用Jmeter的其它組件來實現報文體加密,因此引入Beanshell前置處理器將報文進行加密,接收到返回後再引入Beanshell斷言解密返回報文並斷言測試結果,具體拆分步驟如下:

- 在執行緒組下加入HTTP取樣器

- 在取樣器下加入HTTP資訊頭管理

- 在取樣器下加入BeanShell預處理器,並完成JSON格式報文組裝

- 在BeanShell處理器中完成報文體RSA加密驗簽,使用Jmeter變數保存

- 配置HTTP取樣器使其使用上一步變數值發送加密報文

- 在取樣器下加入BeanShell斷言,解密返回報文並斷言結果

- 配置其它監控器如查看結果樹和聚合報告等監控測試結果

3、BeanShell實現

3.1、原始單元測試的java程式碼:

package com.xxx.test.mock;

import cn.hutool.core.codec.Base64;

import cn.hutool.core.date.DatePattern;

import cn.hutool.core.date.DateUtil;

import cn.hutool.http.HttpResponse;

import cn.hutool.http.HttpUtil;

import cn.hutool.json.JSONObject;

import com.cwl.gw.xxx.utils;

import org.apache.commons.lang3.StringUtils;

public void querySiteInfo() {

try{

JSONObject paramJson = new JSONObject();

JSONObject messageJson = new JSONObject();

JSONObject headJson = new JSONObject();

headJson.put("branchCode", "2110");

headJson.put("channel", "BESK");

headJson.put("timeStamp", DateUtil.format(new Date(), DatePattern.PURE_DATETIME_MS_PATTERN));

headJson.put("transCode", "billQuery");

headJson.put("transFlag", "01");

headJson.put("transSeqNum", "BP" + DateUtil.format(new Date(), DatePattern.PURE_DATETIME_MS_PATTERN));

JSONObject infoJson = new JSONObject();

infoJson.put("epayCode", "VC-PAY" + DateUtil.format(new Date(), DatePattern.PURE_DATETIME_MS_PATTERN));

infoJson.put("merchantId", "103881399990002");

infoJson.put("userId", "103881399990002");

infoJson.put("input1", "13000007");

infoJson.put("traceNo", "VC" + DateUtil.format(new Date(), DatePattern.PURE_DATETIME_MS_PATTERN));

messageJson.put("head", headJson);

messageJson.put("info", infoJson);

paramJson.put("format", "json");

paramJson.put("message", messageJson);

String req = paramJson.toString().replaceAll(" ", "");

System.out.println("請求參數:" + req);

String base64 = new String(Base64.encode(req.getBytes("utf-8")));

String sign = RSAUtil.sign(req, keyFilePath, keyStorePass);

System.out.println("簽名:" + sign);

System.out.println("base64:" + base64);

System.out.println("reqContent:" + sign + "||" + base64);

System.out.println("請求地址:" + querySiteInfoUrl);

HttpResponse resp = HttpUtil.createPost(querySiteInfoUrl).body(sign + "||" + base64, "text/plain").execute();

System.out.println("response:" + resp);

String context = resp.body().substring(resp.body().indexOf("||") + 2);

System.out.println("context:" + context);

System.out.println("body:" + StringUtils.toString(Base64.decode(context), "utf-8"));

System.out.println("驗簽:" + RSAUtil.verifySign(base64, sign, certFilePath));

} catch(Exception e) {

e.printStackTrace();

}

}

3.2、調用的RSAUtil原始方法:

package com.xxx.gw.xxxx.utils;

import cn.hutool.core.codec.Base64;

import org.apache.commons.lang3.StringUtils;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.File;

import java.io.FileInputStream;

import java.io.IOException;

import java.io.UnsupportedEncodingException;

import java.security.KeyStore;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.Signature;

import java.security.cert.CertificateFactory;

import java.security.cert.X509Certificate;

import java.util.Enumeration;

/**

* 驗簽和加簽工具類

* @author VC

*

*/

public class RSAUtil {

/**

* 加簽

* @param dataString 數據串

* @param keyFilePath 秘鑰文件路徑

* @param keyStorePass 秘鑰庫密碼

* @return

*/

public static String sign(String dataString, String keyFilePath, String keyStorePass) {

String signatureString = null;

try {

KeyStore ks = KeyStore.getInstance("PKCS12");

FileInputStream fis = new FileInputStream(keyFilePath);

char[] nPassword = null;

if ((keyStorePass == null) || keyStorePass.trim().equals("")) {

nPassword = null;

} else {

nPassword = keyStorePass.toCharArray();

}

ks.load(fis, nPassword);

fis.close();

System.out.println("【返回數據加簽】keystore type:" + ks.getType());

Enumeration<String> enums = ks.aliases();

String keyAlias = null;

if (enums.hasMoreElements()) {

keyAlias = (String) enums.nextElement();

System.out.println("【返回數據加簽】keyAlias=" + keyAlias);

}

System.out.println("【返回數據加簽】is key entry:" + ks.isKeyEntry(keyAlias));

PrivateKey prikey = (PrivateKey) ks.getKey(keyAlias, nPassword);

java.security.cert.Certificate cert = ks.getCertificate(keyAlias);

PublicKey pubkey = cert.getPublicKey();

System.out.println("【返回數據加簽】cert class = " + cert.getClass().getName());

//System.out.println("【返回數據加簽】cert = " + cert);

System.out.println("【返回數據加簽】public key = " + pubkey);

System.out.println("【返回數據加簽】private key = " + prikey);

// SHA1withRSA演算法進行簽名

Signature sign = Signature.getInstance("SHA1withRSA");

sign.initSign(prikey);

byte[] data = dataString.getBytes("utf-8");

byte[] dataBase= Base64.encode(data).getBytes();

// 更新用於簽名的數據

sign.update(dataBase);

byte[] signature = sign.sign();

signatureString = new String(Base64.encode(signature));

System.out.println("【返回數據加簽】signature is : " + signatureString);

} catch (Exception e) {

System.out.println("返回數據加簽】失敗!!" + e);

}

return signatureString;

}

/**

* 驗簽

* @param base64body

* @param sign

* @param certFilePath

* @return

*/

public static boolean verifySign(String base64body, String sign, String certFilePath) {

X509Certificate cert = null;

// certFilePath = resourcesPath + certFilePath;

try {

CertificateFactory cf = CertificateFactory.getInstance("X.509");

cert = (X509Certificate) cf.generateCertificate(new FileInputStream(new File(certFilePath)));

PublicKey publicKey = cert.getPublicKey();

String publicKeyString = new String(Base64.encode(publicKey.getEncoded()));

System.out.println("【請求數據驗簽】證書公鑰:" + publicKeyString);

Signature verifySign = Signature.getInstance("SHA1withRSA");

verifySign.initVerify(publicKey);

// 用於驗簽的數據

verifySign.update(base64body.getBytes("utf-8"));

boolean flag = verifySign.verify(Base64.decode(sign));

System.out.println("【請求數據驗簽】驗簽結果:" + flag);

return flag;

} catch (Exception e) {

System.out.println("【請求數據驗簽】驗簽出異常:" + e);

}

return false;

}

3.3、使用BeanShell預處理器實現報文加密:

庫導入部分:

import cn.hutool.json.JSONObject; import cn.hutool.core.date.DatePattern; import cn.hutool.core.codec.Base64; import java.io.FileInputStream;

import java.security.*;

其中:

- hutool是java常用的工具類庫,在BeanShell中也可以同樣導入引用;

- 而java.io和java.security是JDK中提供的基礎類庫,直接導入即可。

JSON報文組裝:

JSONObject paramJson = new JSONObject();

JSONObject messageJson = new JSONObject();

JSONObject headJson = new JSONObject();

headJson.put("branchCode", "2110");

headJson.put("channel", "BESK");

headJson.put("timeStamp", new Date().getTime());

headJson.put("transCode", "billQuery");

headJson.put("transFlag", "01");

headJson.put("transSeqNum", "VC" + new Date().getTime());

JSONObject infoJson = new JSONObject();

infoJson.put("epayCode", "VC-PAY" + new Date().getTime());

infoJson.put("merchantId", "103881399990002");

infoJson.put("userId", "103881399990002");

infoJson.put("input1", "13000007");

infoJson.put("traceNo", "VC" + new Date().getTime());

messageJson.put("head", headJson);//將headJson放入整體報文json中

messageJson.put("info", infoJson);//將infoJson放入整體報文json中

paramJson.put("format", "json");

paramJson.put("message", messageJson);

String req = paramJson.toString().replaceAll(" ", "");//去掉報文中多餘空格

log.info("請求參數:" + req);

可以看到,基本與原demo程式碼保持一致,只是用Date().getTime()方法代替了原DatePattern.PURE_DATETIME_MS_PATTERN。主要是因為後者在BeanShell使用過程中出現了找不到方法的問題,簡單起見,由於原程式碼只是獲取時間戳以實現訂單編號等的唯一的效果,所以直接用我熟知的可用方法替代掉了,對整體沒有太大影響。

RSA加密:

String base64 = new String(cn.hutool.core.codec.Base64.encode(req.getBytes("utf-8")));

String signatureString = null;

File file = new File(".//user-rsa.pfx");//文件路徑

try {

KeyStore ks = KeyStore.getInstance("PKCS12");

FileInputStream fis = new FileInputStream(file);

char[] nPassword = null;

if ((keyStorePass == null) || keyStorePass.trim().equals("")) {

nPassword = null;

} else {

nPassword = keyStorePass.toCharArray();

}

ks.load(fis, nPassword);

fis.close();

log.info("【返回數據加簽】keystore type:" + ks.getType());

Enumeration enums = ks.aliases();

String keyAlias = null;

if (enums.hasMoreElements()) {

keyAlias = (String) enums.nextElement();

log.info("【返回數據加簽】keyAlias=" + keyAlias);

}

log.info("【返回數據加簽】is key entry:" + ks.isKeyEntry(keyAlias));

PrivateKey prikey = (PrivateKey) ks.getKey(keyAlias, nPassword);

java.security.cert.Certificate cert = ks.getCertificate(keyAlias);

PublicKey pubkey = cert.getPublicKey();

log.info("【返回數據加簽】cert class = " + cert.getClass().getName());

log.info("【返回數據加簽】public key = " + pubkey);

log.info("【返回數據加簽】private key = " + prikey);

Signature sign = Signature.getInstance("SHA1withRSA");

sign.initSign(prikey);

byte[] data = req.getBytes("utf-8");

byte[] dataBase= Base64.encode(data).getBytes();// 更新用於簽名的數據

sign.update(dataBase);

byte[] signature = sign.sign();

signatureString = new String(cn.hutool.core.codec.Base64.encode(signature));

log.info("【返回數據加簽】signature is : " + signatureString);

} catch (Exception e) {

log.info("返回數據加簽】失敗!!" + e);

}

log.info("簽名:" + signatureString);

log.info("base64:" + base64);

log.info("reqContent:" + sign + "||" + base64);

log.info("請求地址:" + querySiteInfoUrl);

String params = signatureString + "||" + base64;

//將加密後的字元串存入jmeter變數

vars.put("nhzdParams",params);

vars.put("base64",base64);

vars.put("sign",signatureString);

可以看到在BeanShell中,將原有的方法進行了一些改寫。由於BeanShell語法和java很大程度上是通用的,因此改寫幅度較小。

此處我們是直接將原RSAUtil類中的邏輯直接寫入了BeanShell而非採用外部依賴的方式,實際也可以採取將原工具類打成外部包進行引用。

使用log.info輸出Jmeter日誌,可以使用log view實時查看,也可以在jmeter.log中查看到。

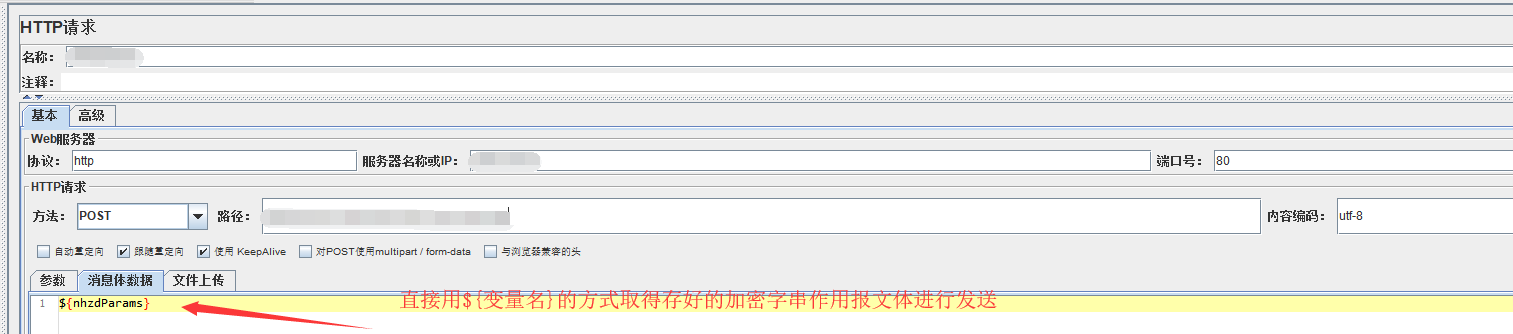

完成了對原始Json的加密後,使用vars.put將加密字串存入jmeter變數以便後續使用。

3.4、取樣器中發送請求:

3.4、使用BeanShell斷言器實現報文驗簽和斷言:

import cn.hutool.json.JSONObject;

import cn.hutool.core.date.DatePattern;

import cn.hutool.core.codec.Base64;

import java.io.FileInputStream;

import java.security.*;

import org.apache.commons.lang3.StringUtils;

X509Certificate cert = null;

String base64 = vars.get("base64");

String sign = vars.get("sign");

try {

CertificateFactory cf = CertificateFactory.getInstance("X.509");

cert = (X509Certificate) cf.generateCertificate(new FileInputStream(new File(".//public-rsa.cer")));

PublicKey publicKey = cert.getPublicKey();

String publicKeyString = new String(Base64.encode(publicKey.getEncoded()));

log.info("【請求數據驗簽】證書公鑰:" + publicKeyString);

Signature verifySign = Signature.getInstance("SHA1withRSA");

erifySign.initVerify(publicKey);

// 用於驗簽的數據

verifySign.update(base64.getBytes("utf-8"));

boolean flag = verifySign.verify(Base64.decode(sign));

log.info("【請求數據驗簽】驗簽結果:" + flag);

} catch (Exception e) {

log.info("【請求數據驗簽】驗簽出異常:" + e);

}

String resp=new String(prev.getResponseData());

String context = resp.substring(resp.indexOf("||") + 2);

String result = StringUtils.toString(Base64.decode(context),"utf-8");

log.info("系統返回的結果是:" + result);

if(result.contains("查詢成功")){ Failure=false; FailureMessage="斷言成功"; log.info("斷言成功"); }else{ Failure=true; FailureMessage="斷言失敗"; log.info("斷言失敗");

}

外部引用和程式碼格式部分不再贅述,此組件中主要的邏輯是:

- 取出上一節預處理組件中存入的base64和sign兩個字元串變數,使用預設邏輯進行驗簽。

- 通過prev.getResponseData()方法獲得返回報文,進行解密,然後根據返回中是否存在「查詢成功」關鍵字進行斷言。

到這裡BeanShell的應用就基本結束了,我們已經實現了 組裝報文-加密-發送報文-接收返回-解密-斷言 這一系列的工作。

其它常用組件的搭配使用暫略。

4、補充

報文加解密可以說是Jmeter BeanShell應用中最常見的一種場景,我們可以通過這個例子看到,BeanShell腳本編碼能夠幫助我們完成一些其它基本組件做不到的工作。

其應用難點我認為在於以下幾個方面:

1. 首先必須分析明確BeanShell的應用場景,哪一部分邏輯我需要使用他,完成什麼樣的工作。

2. 腳本程式碼編寫。更推薦測試人員向相關的開發人員索要原始的java測試程式碼,在此基礎上進行改寫。改寫時保持原測試程式碼的邏輯,並在調試過程中一步步糾錯完成。

3. 外部庫的引用常常造成問題,此例中我們提到了,JDK內置的基礎庫,我們用Import完成導入即可。而類似Hutool這樣的外部庫,則需要我們先下載到外部庫的jar包,並且放到//你的jmeter主目錄/lib下面(注意不是lib/ext)。新放入的jar包需要重啟jmeter生效。

或者在測試計劃中添加:

外部包的獲取,可以向相應開發人員索要,或者自行去到Maven Repository搜索下載。