電腦埠掃描器的使用

- 2019 年 11 月 15 日

- 筆記

以使用XScan為例,環境為區域網,做實驗總結

首先打開XScan,可以看到非常簡潔的GUI(圖形用戶介面)介面。

點擊第一個按鈕,在彈出的“掃描參數”中,有如下幾個參數可選。

(1)“檢測範圍”模組:

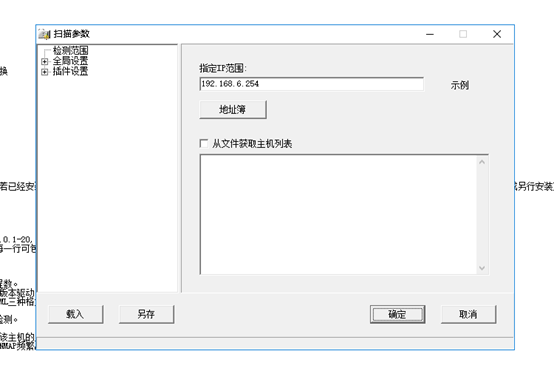

①“指定IP範圍” -該模組指定您要掃描的對象,本地伺服器還是網路中的電腦。默認是localhost,這意味著你掃描的是本地電腦。範圍可以是個IP段,可輸入以“-”和“,”分隔的IP範圍,如“192.168.0.1-20,192.168.1.10-192.168.1.254”,或類似“192.168.100.1/24”的掩碼格式。方式如下:223.321.21.0-223.321.21.100,這就說明您掃描的範圍是在這兩個IP範圍內所有的電腦。也可以輸入獨立IP地址或域名。

②“從文件中獲取主機列表” – 選中該複選框將從文件中讀取待檢測主機地址,文件格式應為純文本,每一行可包含獨立IP或域名,也可包含以“-”和“,”分隔的IP範圍。

(2)“全局設置”模組:

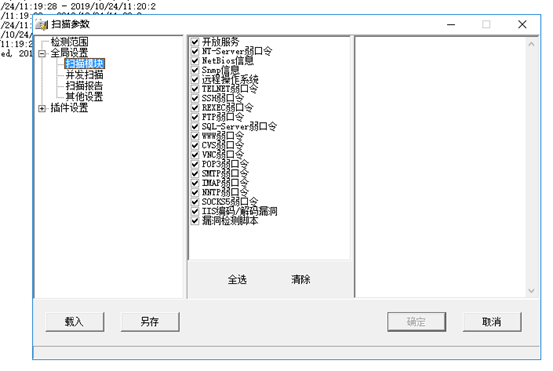

①“掃描模組”項 – 選擇本次掃描需要載入的插件。

②“並發掃描”項 – 設置並發掃描的主機和並發執行緒數,也可以單獨為每個主機的各個插件設置最大執行緒數。

③“掃描報告”項 -該功能模組是在您完成您的掃描後,X-Scan將以什麼樣的形式回饋掃描報告。掃描結束後生成的報告文件名,保存在LOG目錄下。掃描報告目前支援TXT、HTML和XML三種格式。

④“其他設置”項:

“跳過沒有響應的主機” – 若目標主機不響應ICMP ECHO及TCP SYN報文,X-Scan將跳過對該主機的檢測。

“無條件掃描” – 如標題所述

“跳過沒有檢測到開放埠的主機” – 若在用戶指定的TCP埠範圍內沒有發現開放埠,將跳過對該主機的後續檢測。

“使用NMAP判斷遠程作業系統” – X-Scan使用SNMP、NETBIOS和NMAP綜合判斷遠程作業系統類型,若NMAP頻繁出錯,可關閉該選項。

“顯示詳細資訊” – 主要用於調試,平時不推薦使用該選項。

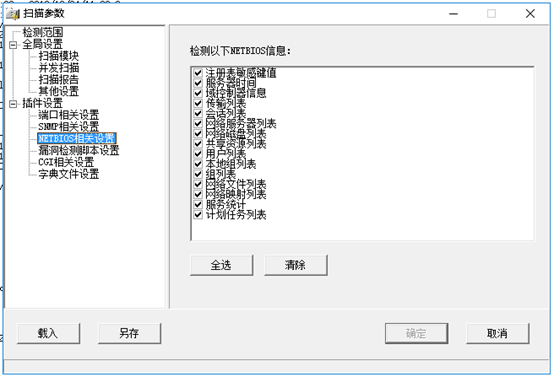

(3)“插件設置”模組:

該模組包包括了埠相關設置,SNMP相關設置,NETBIOS相關設置,漏洞檢測腳本設置,CGI相關設置,字典文件設置這6項設置。

①埠相關設置–該模組將根據您的要求設置掃描的埠以及掃描方式。

默認的埠掃描參數為:7,9,13,19,21,22,23,25,53,79,80,110,111,119,135,139,143,443,445,465,512-514,554,563,585,636,808,990-995,1025,1027,1080,1352,1433,1521,1525,1935,2049,2401,3306,3128,3389,4899,5000,5800,5900,5901,6000-6009,8000,8080,8181,65301

掃描方式有兩種,一種是利用TCP檢測,一種是利用SYN檢測。

②SNMP相關設置–有的伺服器上SNMP問題依然存在,所以該檢測模組將檢測SNMP資訊。

③NETBIOS相關設置–該模組將掃描NETBIOS的相關設置,以方便您了解NETBIOS上存在的問題。該模組的選項主要有:註冊表敏感鍵值,伺服器時間,域控制器資訊,傳輸列表,會話列表等。

④漏洞檢測腳本–如果您善於編寫腳本,那麼該模組將大大的簡化您的日常工作以及便於您對X-SCAN的使用。

⑤CGI設置–對於資訊伺服器來將,CGI檢測是尤為總要的。

⑥字典設置–XSCAN自帶的字典有很多,用來破解您系統的弱口令。一個好的字典將決定了你伺服器的安全性。

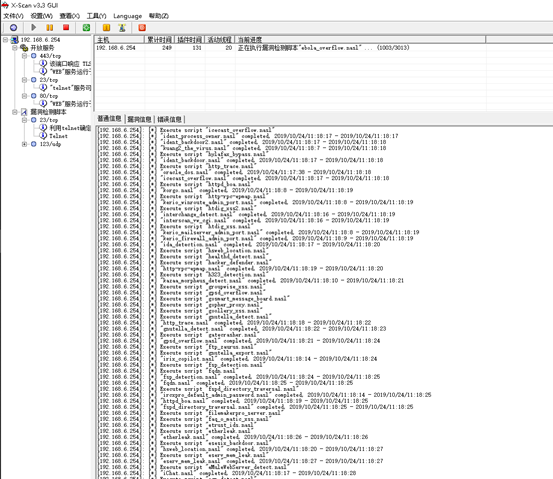

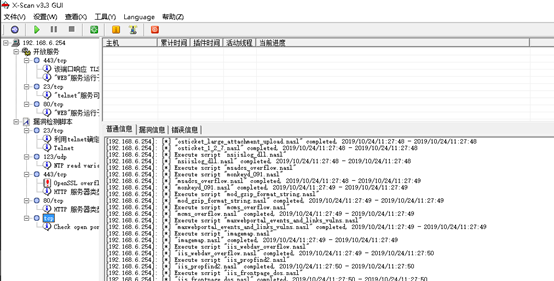

6.設置完畢後,點擊開始按鈕,X-SCAN就可以開始掃描。在掃描過程中可以看到具體的掃描過程。

7.漏洞發現:掃描完畢後,將會使用你選擇的掃描報告形式予以報告。我們使用HTML。針對各個安全問題,XSCAN都給出了相關的解決方案。如networkblackjack(1025/tcp) 在本地的安全級別不高,惡意人員可能通過該漏洞入侵到伺服器中。

附:

在實驗中,我將在Windows作業系統下使用埠掃描工具Xscan,Nmap和流光Fluxay5.0進行網路埠綜合掃描實驗,並給出安全性評估報告,加深對各種網路和系統漏洞的理解。同時,通過系統漏洞的入侵練習增強網路安全防護意識。

1)Xscan使用

X-scan v3.3採用多執行緒方式對指定IP地址段進行掃描,掃描內容包括:SNMP資訊,CGI漏洞,IIS漏洞,RPC漏洞,SSL漏洞,SQL-SERVER、SMTP-SERVER、弱口令用戶等。掃描結果保存在/log/目錄中。其主介面如下圖。

Xscan主介面

2)開始掃描

第一步:配置掃描參數,先點擊掃描參數,在下面紅框內輸入你要掃描主機的ip地址(或是一個範圍),本說明中我們設置為靶機伺服器的IP地址,192.168.20.245,如圖

掃描參數設定

掃描參數設定

為了大幅度提高掃描的效率我們選擇跳過PING不通的主機,跳過沒有開放埠的主機。其它的如“埠相關設置”等可以進行比如掃描某一特定埠等特殊操作(X-scan默認也只是掃描一些常用埠,如圖

掃描參數設定

第二步,選擇需要掃描的項目,點擊掃描模組可以選擇掃描的項目,如圖

選擇掃描項目

第三步,開始掃描,如圖。該掃描過程會比較長,請大家耐心等待,並思考各種漏洞的含義。掃描結束後會自動生成檢測報告,點擊“查看”,我們選擇檢測報表為HTML格式,如圖

開始掃描

選擇報表類型

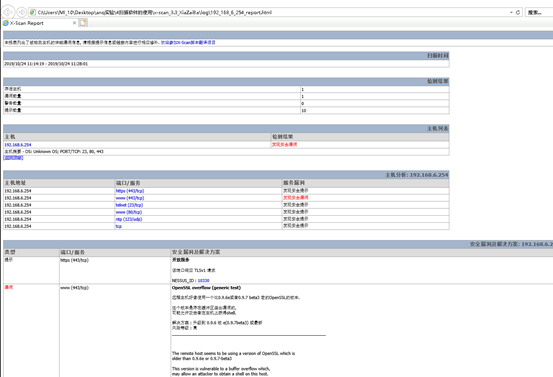

第四步,生成報表如下圖

掃描報表內容

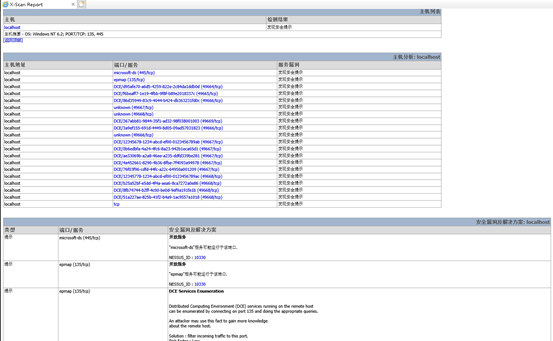

我從掃描結果可以看出,靶機伺服器存在大量的安全漏洞。接下來請用相同的方法掃描靶機伺服器上的虛擬機。對比結果後,請大家針對其中的兩種漏洞進行詳細分析,並找出防範該漏洞的方法。本實驗採用多執行緒方式對指定IP地址段(或單機)進行安全漏洞檢測,支援插件功能。掃描內容包括:遠程服務類型、作業系統類型及版本,各種弱口令漏洞、後門、應用服務漏洞、網路設備漏洞、拒絕服務漏洞等二十幾個大類。