Spring Security基於Oauth2的SSO單點登錄怎樣做?一個註解搞定

- 2020 年 3 月 2 日

- 筆記

一、說明

單點登錄顧名思義就是在多個應用系統中,只需要登錄一次,就可以訪問其他相互信任的應用系統,免除多次登錄的煩惱。本文主要介紹 同域 和 跨域 兩種不同場景單點登錄的實現原理,並使用 Spring Security 來實現一個最簡單的跨域 SSO客戶端 。

二、原理說明

單點登錄主流都是基於共享 cookie 來實現的,下面分別介紹 同域 和 跨域 下的兩種場景具體怎樣實現共享 cookie 的

2.1. 同域單點登錄

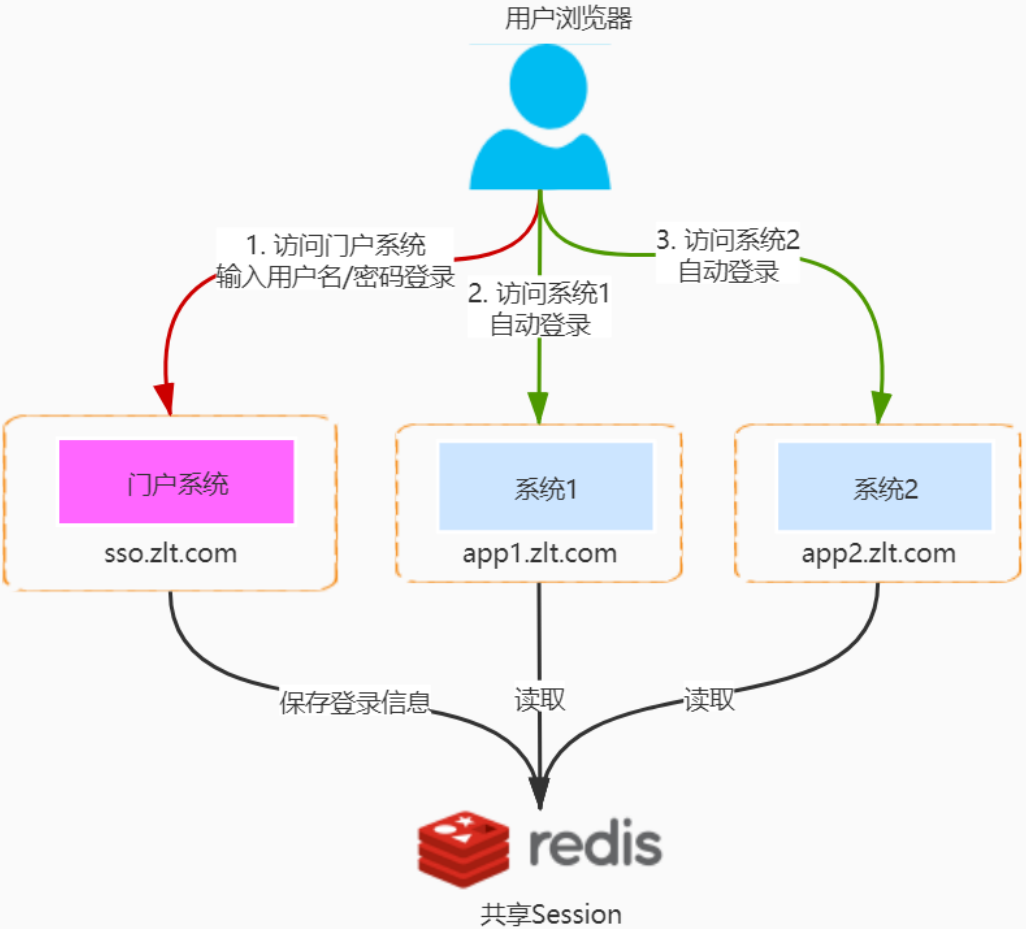

適用場景:都是企業自己的系統,所有系統都使用同一個一級域名通過不同的二級域名來區分。

舉個例子:公司有一個一級域名為 zlt.com ,我們有三個系統分別是:門戶系統(sso.zlt.com)、應用1(app1.zlt.com)和應用2(app2.zlt.com),需要實現系統之間的單點登錄,實現架構如下:

核心原理:

- 門戶系統設置

Cookie的domain為一級域名也就是zlt.com,這樣就可以共享門戶的Cookie給所有的使用該域名(xxx.zlt.com)的系統 - 使用

Spring Session等技術讓所有系統共享Session - 這樣只要門戶系統登錄之後無論跳轉應用1或者應用2,都能通過門戶

Cookie中的sessionId讀取到Session中的登錄信息實現單點登錄

2.2. 跨域單點登錄

單點登錄之間的系統域名不一樣,例如第三方系統。由於域名不一樣不能共享 Cookie 了,這樣就需要通過一個單獨的授權服務(UAA)來做統一登錄,並基於共享UAA的 Cookie 來實現單點登錄。

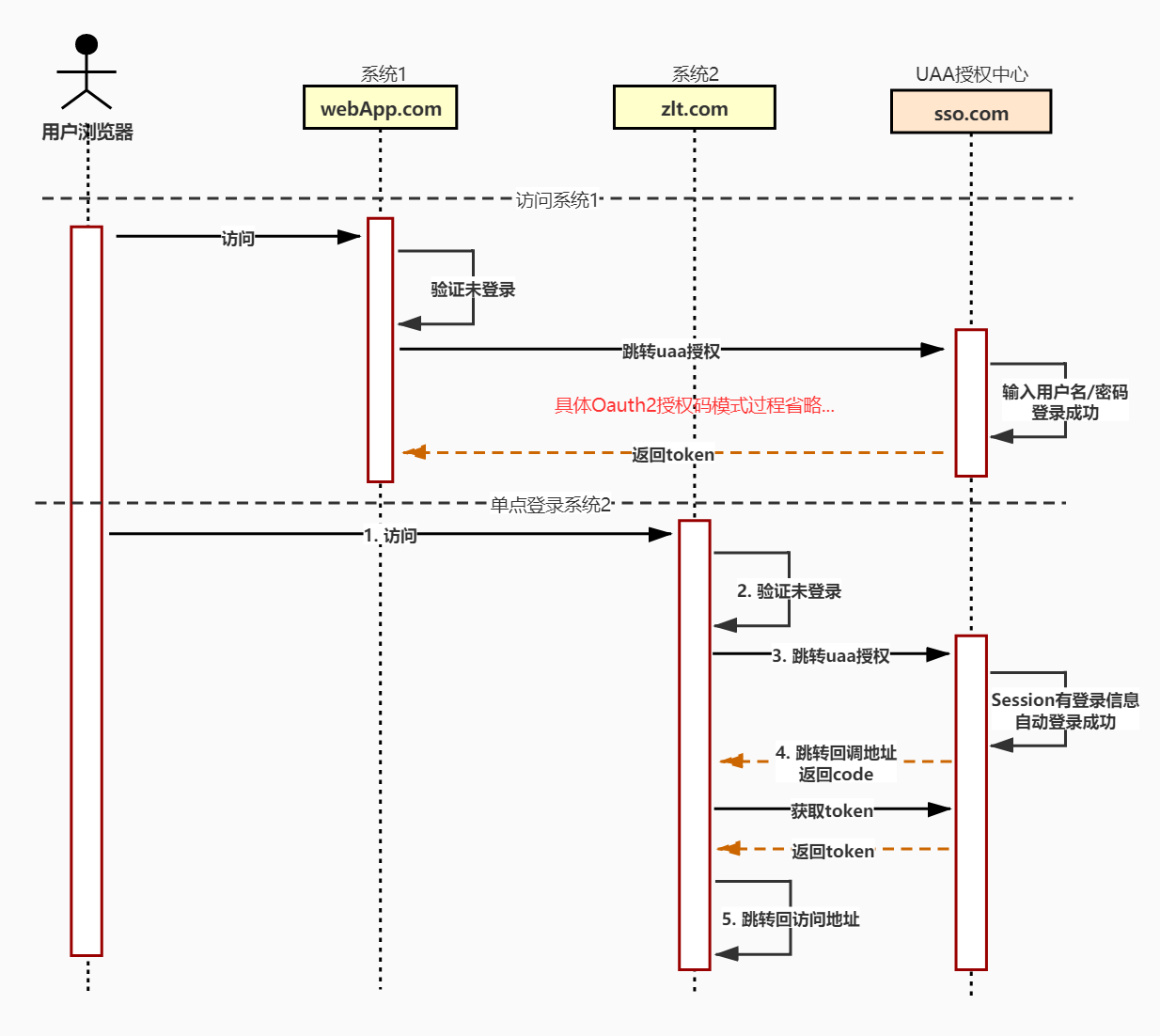

舉個例子:有兩個系統分別是:應用1(webApp.com)和應用2(zlt.com)需要實現單點登錄,另外有一個UAA授權中心(sso.com),實現架構如下:

核心原理:

- 訪問系統1判斷未登錄,則跳轉到UAA系統請求授權

- 在UAA系統域名

sso.com下的登錄地址中輸入用戶名/密碼完成登錄 - 登錄成功後UAA系統把登錄信息保存到

Session中,並在瀏覽器寫入域為sso.com的Cookie - 訪問系統2判斷未登錄,則跳轉到UAA系統請求授權

- 由於是跳轉到UAA系統的域名

sso.com下,所以能通過瀏覽器中UAA的Cookie讀取到Session中之前的登錄信息完成單點登錄

2.3. 基於Oauth2的跨域單點登錄流程

關於Oauth2的授權碼模式這裡就不做介紹了,自行找資料了解

三、Spring Security實現

Oauth2單點登錄除了需要授權中心完成統一登錄/授權邏輯之外

基於

Spring Security實現的UUA統一授權中心可以參考:https://gitee.com/zlt2000/microservices-platform/tree/master/zlt-uaa

各個系統本身(sso客戶端)也需要實現以下邏輯:

- 攔截請求判斷登錄狀態

- 與

UAA授權中心通過Oauth2授權碼模式交互完成登錄/單點登錄 - 保存用戶登錄信息

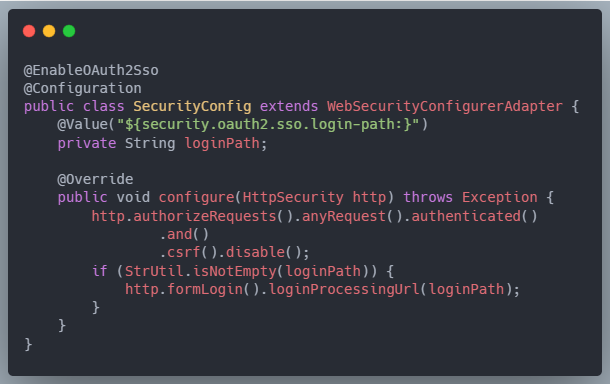

以上邏輯只需使用一個 @EnableOAuth2Sso 註解即可實現

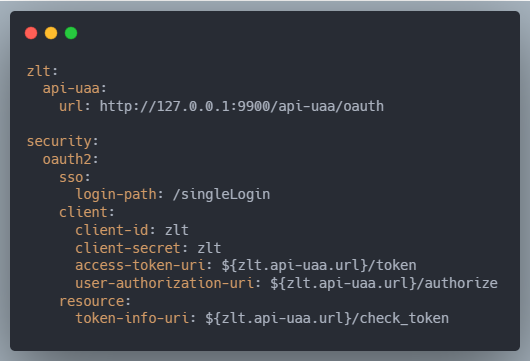

SpringBoot配置如下:

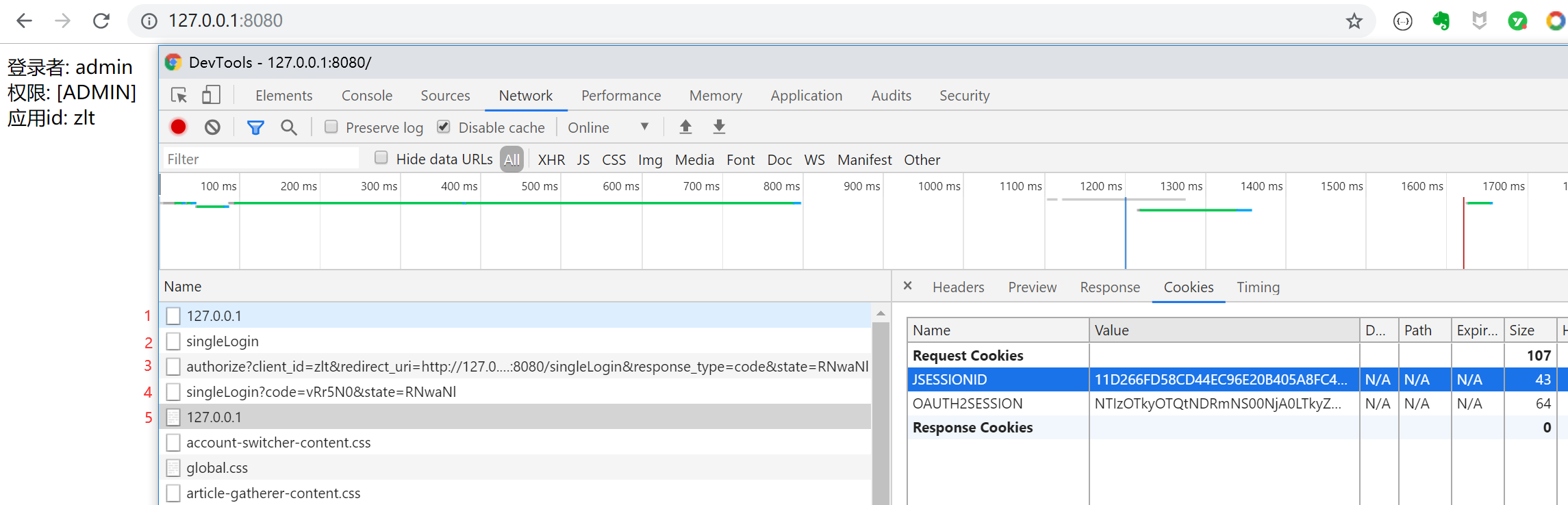

下圖是訪問 sso客戶端 時 @EnableOAuth2Sso 註解與 UAA授權中心 通過 Oauth2授權碼模式 交互完成單點登錄的步驟

請結合上面單點時序圖中單點登錄系統2的1~5步

PS:如果系統用的不是 Spring Security 怎麼辦?理解原理自行實現

四、demo下載地址

https://gitee.com/zlt2000/microservices-platform/tree/master/zlt-demo/sso-demo

掃碼關注有驚喜!