ACL實驗

ACL實驗

基本配置:略

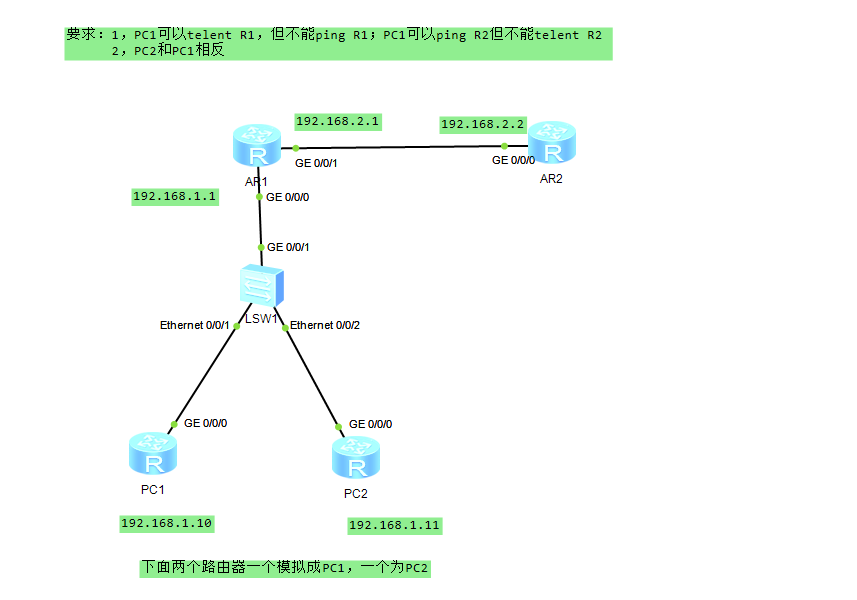

首先根據題目策略的需求1,從這個角度看,我們需要做一條高級ACL,因為我們不僅要看你是誰,還要看你去幹什麼事情,用高級ACL來做的話,對於我們華為設備,只寫拒絕,因為華為默認允許所有

所以telnet R1 我們不用管,只寫一條拒絕,不讓PC1 ping R1 就行了

因為兩條都有telnet的服務需求,所以我先把R1R2的telnet服務開啟

先到aaa裏面創建一個用戶

[r1]aaa

[r1-aaa]

創建一個hzf 用戶,他的優先級是15,密碼123456

[r1-aaa]local-user hzf privilege level 15 password cipher 123456

這個用戶是做什麼用的呢?主要是做telnet用的

[r1-aaa]local-user hzf service-type telnet

把我們的虛擬端口開啟, 0 4是開啟五個端口,同時可以登錄五個人,這邊只開個0端口

[r1]user-interface vty 0

告訴端口它的認證類型 :aaa

[r1-ui-vty0]authentication-mode aaa

[r1-ui-vty0]q

此時我們便開啟了telnet

同樣方法開啟r2的telnet服務

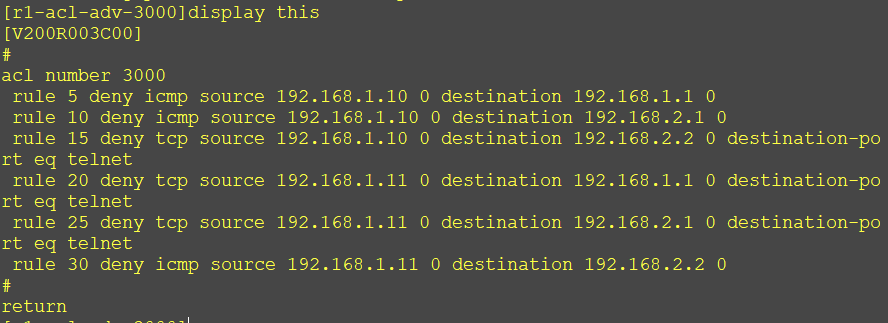

在R1上先創建一個高級acl 3000

[r1]acl 3000

[r1-acl-adv-3000]

注意寫的時候只需要寫拒絕就可以了,拒絕ping R1

ping匹配icmp協議,源地址匹配192.168.1.10 寫死,目標地址192.168.1.1 寫死,

r1有兩個端口因此都加入規則

[r1-acl-adv-3000]rule deny icmp source 192.168.1.10 0.0.0.0 destination 192.168.1.1 0.0.0.0

[r1-acl-adv-3000]rule deny icmp source 192.168.1.10 0.0.0.0 destination 192.168.2.1 0.0.0.0

PC1不能telnet R2,因此寫入規則

不能telnet是tcp協議,源地址192.168.1.10 寫死,目標地址192.168.2.2 寫死,目標端口23(telnet端口 23),icmp為啥不加,相當於所有icmp的包我們都拒絕,一般情況下,只有ping用icmp的包,還有tracert。要是不寫目標端口會導致所有tcp協議的包都被攔截,所以我們要聲明目標端口

[r1-acl-adv-3000]rule deny tcp source 192.168.1.10 0.0.0.0 destination 192.168.2.2 0.0.0.0 destination-port eq 23

規則寫好了,我們就要調用,在r1的0/0/0接口

方向是流入方向inbound

[r1-GigabitEthernet0/0/0]traffic-filter inbound acl 3000

ping和telnet測試:略

同理PC2的acl規則可以直接寫入3000里,

[r1]acl 3000

[r1-acl-adv-3000]

拒絕PC2 telnet r1,也是兩個端口都拒

[r1-acl-adv-3000]rule deny tcp source 192.168.1.11 0.0.0.0 destination 192.168.1

.1 0.0.0.0 destination-port eq 23

[r1-acl-adv-3000]rule deny tcp source 192.168.1.11 0.0.0.0 destination 192.168.2

.1 0.0.0.0 destination-port eq 23

可以ping R1,華為設備默認允許全部

不可以ping R2,但是可以telnet R2

[r1-acl-adv-3000]rule deny icmp source 192.168.1.11 0.0.0.0 destination 192.168.

2.2 0.0.0.0

測試:略