对抗攻击(一) FGSM

- 2021 年 7 月 18 日

- 笔记

引言 在对抗样本综述(二)中,我们知道了几种著名的对抗攻击和对抗防御的方法。下面具体来看下几种对抗攻击是如何工作的。这篇 …

Continue Reading

引言 在对抗样本综述(二)中,我们知道了几种著名的对抗攻击和对抗防御的方法。下面具体来看下几种对抗攻击是如何工作的。这篇 …

Continue Reading

引言 深度神经网络(DNN)在许多机器学习任务中越来越受欢迎。它们被应用在图像、图形、文本和语音领域的不同识别问题中,并 …

Continue Reading

功能描述 上传照片文件名及是系统要识别标签或是照片的名称(人物标识) 提取照片脸部特征值(调用 facemes …

Continue Reading1. 均匀分布 torch.nn.init.uniform_(tensor, a=0, b=1) 从均匀分布U(a, b …

Continue Reading

神经机器翻译(Neural Machine Translation,NMT)建立源语言到目标语言的映射。多语种神经机器翻 …

Continue Reading

原始人脸实时检测识别逻辑 在之前的博客里面介绍到如何利用 Dlib 进行实时的人脸识别(//www.cnblogs.co …

Continue Reading

目录 1. 引言 2. 载入库和数据处理 3. 感知机的原始形式 4. 感知机的对偶形式 5. 多分类情况—one vs …

Continue Reading

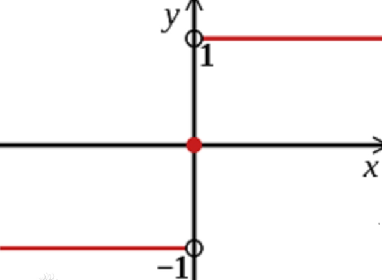

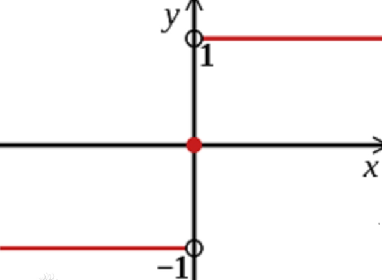

目录 1. 感知机原理 2. 损失函数 3. 优化方法 4. 感知机的原始算法 5. 感知机的对偶算法 6. 从图形中理 …

Continue Reading

ML.net已经进到了1.5版本。作为Microsoft官方的机器学习模型,你不打算用用? 一、前言 ML.net可 …

Continue Reading

使用Tensorflow从0开始搭建精灵宝可梦的检测APP 本文为本人原创,转载请注明来源链接 环境要求 Tensorf …

Continue Reading