[网鼎杯 2020 朱雀组]phpweb-1|反序列化

- 2022 年 8 月 31 日

- 笔记

1、打开界面之后界面一直在刷新,检查源代码也未发现提示信息,但是在检查中发现了两个隐藏的属性:func和p,抓包进行查看 …

Continue Reading

1、打开界面之后界面一直在刷新,检查源代码也未发现提示信息,但是在检查中发现了两个隐藏的属性:func和p,抓包进行查看 …

Continue Reading

考点:JWT身份伪造、python pickle反序列化、逻辑漏洞 1、打开之后首页界面直接看到了提示信息,信息如下: …

Continue Reading

1、打开之后很明显的提示flask框架,但是未提供参数,在源代码中发现了一个git地址,打开之后也是没有啥用,结果如下: …

Continue Reading

1、打开之后只有一个留言页面,很自然的就想到了二次注入得问题,顺带查看了下源代码信息,并没有什么提示,显示界面如下: 2 …

Continue Reading

1、打开之后只有一个留言页面,很自然的就想到了二次注入得问题,顺带查看了下源代码信息,并没有什么提示,显示界面如下: 2 …

Continue Reading

主要考察了:源代码泄露、变量覆盖 共展示了三种获取flag的方式 1、打开题目查看未发现有效信息,查看源代码信息,发现返 …

Continue Reading

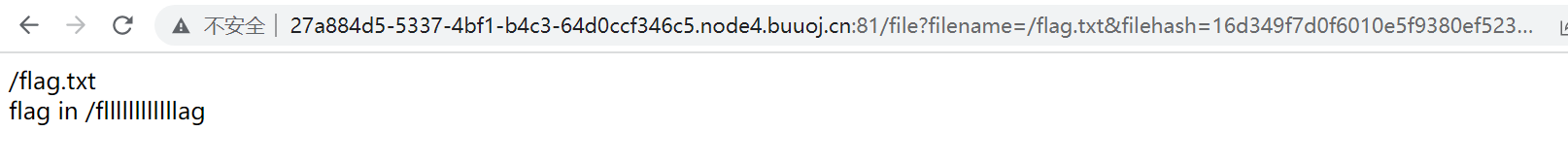

1、打开之后给出了三个连接,分别查看下三个连接内得信息,结果如下: 2、url中参数包含一个文件名与一串应该是md5得加 …

Continue Reading

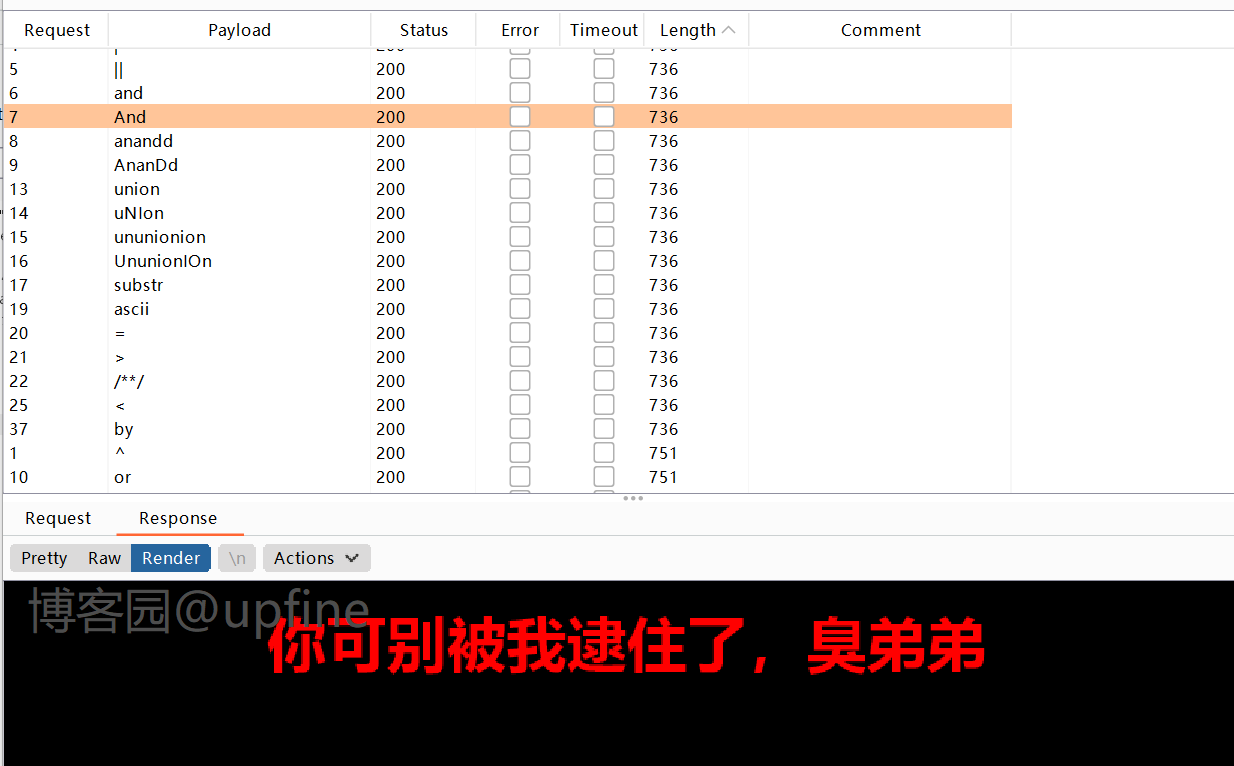

1、打开之后万能密码等均被过滤,那就先确定下过滤的内容,采用brup抓包进行爆破,发现对union进行了过滤,因此这里就 …

Continue Reading

1、打开之后未发现有用的信息,右键检查源代码信息,发现部分代码信息,结果如下: 2、对代码进行分析:$_SERVER& …

Continue Reading

1、打开界面之后在输入框进行输入测试,分别输入1、2、3、’等字符,结果如下: 2、看到bool(false)这里我想到 …

Continue Reading