结合手工注入编写一个SQL盲注脚本——以SQLi-Labs less16为例

- 2022 年 4 月 9 日

- 筆記

一、分析测试注入点 1、抓包,查看响应数据包 2、先随便输入一个账号密码,再测试万能密码 1″) or 1=1 — # …

Continue Reading

一、分析测试注入点 1、抓包,查看响应数据包 2、先随便输入一个账号密码,再测试万能密码 1″) or 1=1 — # …

Continue Reading

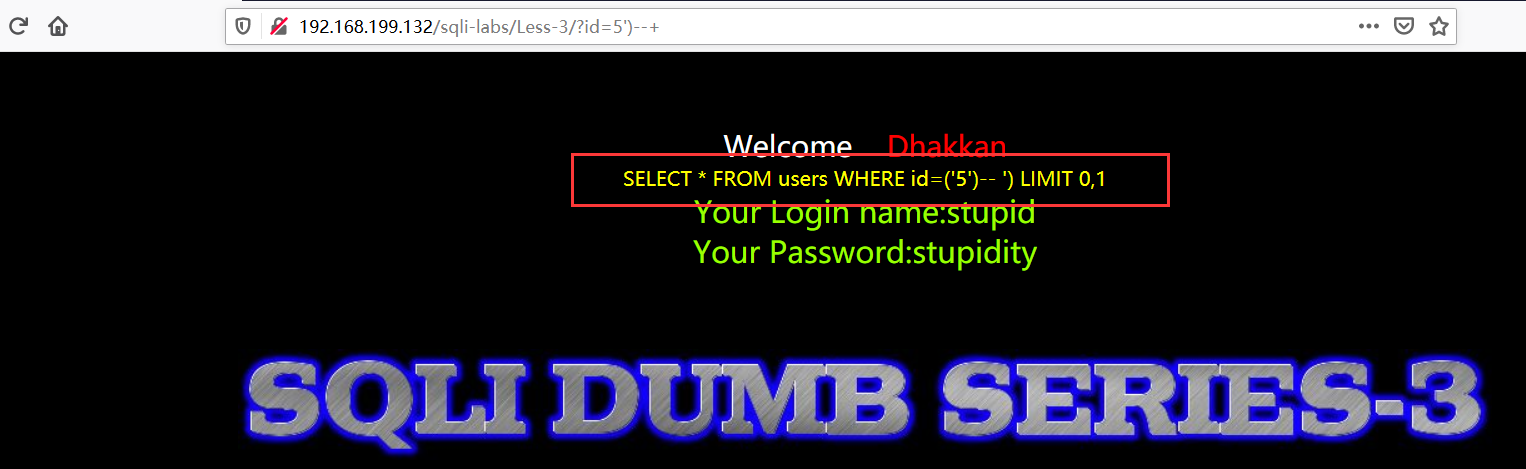

通过第二关,来到第三关 我们用了前两种方法,都报错,然后自己也不太会别的注入,然后莫名的小知识又增加了。这居然是一个带括 …

Continue Reading学会了第一关,时隔多天来到了第二关,怎么说了没有看wp就给做出来了。 首先,我是自己先判断了下,这个是什么注入 ?id= …

Continue Reading

GET_单引号_字符型注入 0x01 判断注入类型 ?id=1 ?id=1′ ?id=1″ ‘单引号报错 to use …

Continue Reading